Введение

Приветствую дорогих читателей! Продолжаю рубрику статей посвящённых тематике OSINT. В этой статье рассмотрим два простеньких инструмента по поиску никнейма и поиску в Google, а также один масштабный инструмент по сканированию сайтов.Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию. Являются только лишь данными для ознакомления и изучения механизмов используемых технологий.

Tracer

Что это?

Tracer — это OSINT-инструмент, позволяющий выявлять, на каких веб-сайтах в данный момент зарегистрировано имя пользователя.Установка и использование

Скачиваем репозиторий и устанавливаем нужные модули Python.

Код:

git clone https://github.com/chr3st5an/tracer.git

cd tracer

pip install -r requirements.txt

cd tracer

python tracer.py nickname

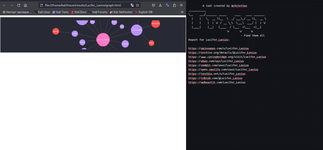

Я настроил более наглядный процесс поиска с отображением всех попыток, а также с отображением кода соединения со ссылкой.

После поиска, все результатаы сохраняются в папку results, папка с результатом будет названа никнеймом который был в поиске, в ней будет хранится текстовой файл с логами поиска и граф в html файле для большей наглядности категорий, по которым пользователя удалось найти.

Правда как можем наблюдать, граф имеет не совсем удобный размер, но возможно это у меня что-то не так поставилось.

В целом как очередной инструмент поиска никнейма имеет место быть.

GoogleFu

Что это?

GoogleFu - это инструмент, который ищет и классифицирует информацию, полученную из Google.Способен находить:

• Социальные сети

• Пасты

• Рейтинги

• Блоги

• Личности

• Изображения

• Другое

Установка и использование

Клонируем репозиторий и устанавливаем модуль Google.

Код:

git clone https://github.com/champmq/GoogleFU

pip3 install google

cd GoogleFUsocials.txt и вписать ссылки на социальные сети по которым хотим проводить поиск.

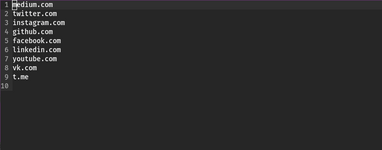

Теперь вводим интересующий нас запрос например никнейм и социальную сеть по которой хотим проводить поиск.

Впрочем как бонусный инструмент в более сложном инструменте по поиску никнейма может быть неплох, также тут отображаются категории в которых были найдены соответствующие ссылки, что весьма удобно.

Argus

Что это?

Argus — это инструмент на основе Python, созданный для оптимизации процесса сбора данных и разведки. С его интуитивно понятным интерфейсом и мощным набором модулей Argus обеспечивает эффективное и продуктивное исследование сетей, веб-приложений и конфигураций безопасности. Неважно, проводите ли вы исследования, выполняете оценку безопасности с соответствующим разрешением или просто проявляете интерес к сетевой инфраструктуре — Argus предоставляет вам все необходимые сведения в одном месте.Установка и использование

Скачиваем репозиторий и устанавливаем нужные модули Python:

Код:

git clone https://github.com/jasonxtn/argus.git

cd argus

pip install -r requirements.txt

Код:

python argus.py

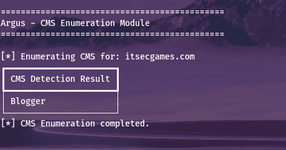

И по моему скромному личному мнению, я считаю это один из лучших инструментов для сканирования сайтов, т.к он выполняет сразу несколько задач. Как можно наблюдать, инструмент содержит в себе 54 отдельных скрипта которые можно запустить как в комплексе, так и отдельно. Сами эти скрипты поделены на 3 раздела:

- Инструменты сети и инфраструктуры - Эти инструменты помогут вам собрать данные о сети, раскрыв важные данные о серверах, IP-адресах, DNS-записях и многое другое.

- Инструменты анализа веб-приложений - Эти модули сосредоточены на понимании структуры и безопасности веб-приложений.

- Инструменты разведки безопасности и угроз - Модули безопасности в Argus предназначены для оценки защиты цели и сбора информации об угрозах.

Для наибольшей эффективности предлагаю запустить этот инструмент со всеми категориями и плюсом добавим API из Shodan и VirusTotal, это делается в файле

config/settings.py.Рассмотрим что из наиболее интересного для нас есть:

IP-адрес сайта.

Открытые порты.

Подробнейший отчёт из WHOIS Lookup.

Ссылки на слепки сайта из веб архива.

CMS сайта.

Файлы которые имеются на сайте.

Поиск электронной почты.

Ссылки на социальные сети, какие технологии используются(например какой веб сервер).

Какие имеются меры безопасности на сайте.

Версия SSL сертификата.

И пожалуй самое вкусное это перечень подобранных CVE под службы запущенные на сайте.