Введение

Приветствую всех читателей статьи! В этой статье я разберу для вас два метода сбора информации которыми могут пользоваться OSINT-специалисты для сбора информации о человеке. Первый метод всеми знакомый пассивный сбор информации из открытых источников, второй же способ более наглый с использованием СИ(Социальная инженерия) при успешном результате может дать намного больше начальных данных. Тактики буду рассматривать на примере всеми знакомой социальной сети ВКонтакте.Дисклеймер: Все данные, предоставленные в статье, взяты из открытых источников. Не призывают к действию и предоставлены только для ознакомления и изучения механизмов используемых технологий.

Вводные данные

Предположим что нам требуется найти ВКонтакте двух людей назовём их V и D, но информации нам дали совсем немного. Никнейм V и фото с никнеймом D. Также известно что V проживает в городе О, а D проживает в городе С.

Вся конфиденциальная информация скрыта по понятным причинам.

Пассивный сбор информации

Никнейм

Как любое общение начинается с приветствия, так и любое расследование начинается с имени целевого человека или его никнейма. Попробуем найти никнейм V и т.к у нас узконаправленный поиск в рамках одной социальной сети, я воспользуюсь Google Dork. В запросе укажу английскую и русскую вариацию написания никнейма по примеру site:vk.com "V" OR "В". Нашёл всего один комментарий пользователя с нужным нам именем, но уже заблокированным аккаунтом под группой знакомств города Е.

Для новичка казалось бы тупик, ведь из заблокированного аккаунта уже ничего не вытащить. Но мы прекрасно знаем что интернет всё помнит, поэтому отправляемся либо на

Ссылка скрыта от гостей

, либо к боту @VKHistoryRobot.

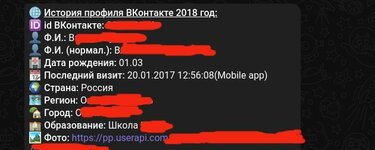

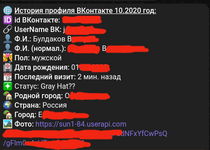

Удостоверяемся в том, что мы на верном пути, ведь мы знаем что V проживает в городе О. Из этого запроса мы узнали что V проживал или проживает в городе Е. А также при осмотре заблокированной странице удалось выявить ещё один его никнейм J.

Теперь можно провести обыденный поиск по никнейму при помощи популярных ресурсов и инструментов таких как: Programmable Search Engine, Maigret бот @osint_maigret_bot,

Ссылка скрыта от гостей

или Snoop.

И вот перед нами две страницы V, только обе закрытые, поэтому мы не забываем про

Ссылка скрыта от гостей

и @VKHistoryRobot.

Страница V не дала полезной информации, а вот страница J окончательно закрепила уверенность в том, что мы нашли именно того человека. Сходятся данные с городом О и Е. Далее можно через различные сервисы отслеживать активность цели, вычислять предполагаемых друзей и сбор публичной информации о пользователе при помощи

Ссылка скрыта от гостей

,

Ссылка скрыта от гостей

,

Ссылка скрыта от гостей

и InfoApp.Фотография

Теперь разберёмся с пользователем D. Итак, нам известно что он живёт в городе С. А ещё нам известно как он выглядит, за это мы и зацепимся! Для того чтобы найти человека по фото, можно воспользоваться условно бесплатным

Ссылка скрыта от гостей

и бесплатным

Ссылка скрыта от гостей

. Загружаем на ресурс фото и смотрим результат.

Сервис нашу цель, но на фото другого человека, а город С является ориентиром на верный путь. Проведя некоторые логичные умозаключения стоит полагать, что наша цель есть в друзьях найденного нами человека. Хорошо что страница у него открыта и можно поискать в его друзьях, но это будет довольно тяжело, ведь у него 280 друзей. Упростить поиск нам может помочь сервис

Ссылка скрыта от гостей

. Он крайне удобен как раз в таких случаях.

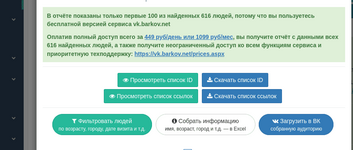

Для сбора полной информации по друзьям цели, нужно будет зайти в раздел Пользователи/Друзья и подписчики. В поле для заполнения ввести ссылку на пользователя и нажать на “Cобрать друзей/подписчиков из личных страниц”.

После нажимаем на “Собрать информацию”

Выбираем данные которые нас интересуют.

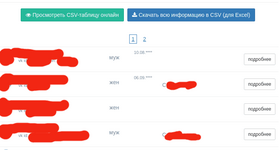

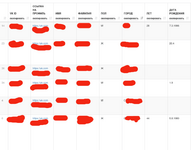

Далее таблицу которую для нас подготовили можно скачать или посмотреть онлайн. Я перейду в онлайн просмотр и отфильтрую пользователей по интересующему городу С. Конечно пользователей всё ещё достаточно, но зато меньше чем бы мы искали через сам ВКонтакте.

Соглашусь и с тем, что вариант этот не более надёжный, но всё равно вариант. Но ведя расследование, стоит обращать внимание на очень много деталей, ведь когда я смотрел страницу J через бесплатную версию глаза бога, тот выдал чаты в которых есть J.

В списке чатов у нас зацепка чат D. Предположим что D ведёт свою группу ВК, тогда просто бинго! Вычислить будет крайне легко, для работы с группами отлично поможет приложение InfoApp, оно найдёт все упомянания, видео, фото, комментарии. Но на самом деле нам достаточно будет просто смотреть кто постоянно лайкает записи в группе, 90% админов лайкают свои записи. Если группа обширная и лайков много, можно поступить изящней, посмотреть упоминания группы в других группах, такие посты админы точно не могут не лайкнуть.

Мне повезло и лайков было всего 13, а это уже не 280 человек!

Вот так я и нашёл D вместе с V при помощи пассивной тактики сбора информации и никакого взаимодействия.

Активный сбор информации

Для более дерзкого сбора информации посредством СИ, нам потребуется во-первых войти в контакт с целью, во-вторых тщательно продумать предлоги, под которыми пришлём ту или иную ссылку. Для подобных дел часто любят использовать простые логгеры вроде

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

. Но можно поступить более изящно и изобретательно. В этом поможет инструмент StormBreaker. Нам понадобиться лишь клонировать репозиторий, установить модули через pip install -r requirements.txt и запустить сам st.py.

Переходим к панели управления на локальном хосте. Стандартные логин и пароль admin.

И здесь у нас на выбор 5 ссылок для отслеживания: камеры, микрофона, местоположения или просто логгер.

Как вариант для активного сбора информации посредством СИ как по моему мнению самый идеальный и простой.