sith_ortodox

Green Team

- 11.10.2018

- 52

- 33

Сканирование и анализ уязвимостей – это процесс, с помощью которого можно обнаружить и оценить уязвимости в пределах сетевой инфраструктуры. Уязвимость – это характеристика данных, которую злоумышленник может использовать для получения несанкционированного доступа к конфиденциальным данным. Для предотвращения несанкционированного доступа важно выявить и устранить недостатки безопасности и уязвимости, которые могут подвергнуть актив нападению.

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro обеспечивает конектор, который позволяет добавить консоль NeXpose; вы можете запустить сканирование уязвимостей непосредственно из веб-интерфейса и автоматически импортировать результаты сканирования в проект.

Терминология Nexpose

Некоторые термины в NeXpose отличаются от тех, которые используются в Metasploit. Вот некоторые из них, которые необходимо знать:

Вы можете скачать одну из версий Nexpose на

Добавление консоли Nexpose

Перед тем, как запустить сканирование Nexpose из Metasploit Pro, необходимо добавить консоль Nexpose. Для этого нужно знать адрес и порт Nexpose, учетные данные аккаунта.

Чтобы добавить консоль Nexpose:

В противном случае, если возникнут проблемы с конфигурацией консоли, появится статус Error. Могут возникнуть такие ошибки:

Чтобы определить приоритеты рисков безопасности, вам необходимо знать, какие устройства работают в сервисе и почему они уязвимы для атак. Вы можете запустить сканирование Nexpose, чтобы обнаружить приложения и сервисы, которые работают на хосте и идентифицировать потенциальные уязвимости, используя собранные данные. Чтобы узнать, как работает Nexpose,

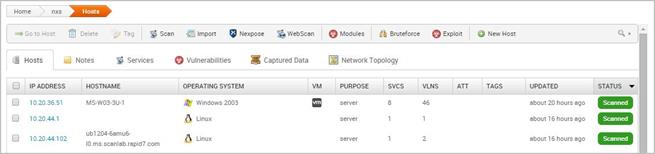

Все сканированные данные, собранные Nexpose, хранятся в проекте Metasploit. Их можно найти на странице анализа. Информация, собранная из каждого хоста, включает в себя IP-адрес, имя хоста, операционную систему, активные сервисы и возможные уязвимости.

Для запуска сканирования:

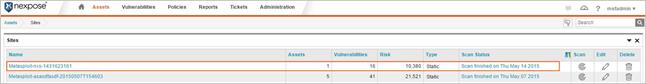

После запуска сканирования Nexpose из Metasploit Pro, консоль Nexpose предложит временный сайт. Чтобы присвоить ему имя, выберите Metasploit -<project name>-<ID> . В Nexpose откройте Assets > Sites, чтобы увидеть список сайтов и открыть поиск по названию проекта.

Блокировки Nexpose

Блокировка останавливает процесс сканирования на определенное время. При попытке запустить сканирование NeXpose из Metasploit во время блокировки, сканирование будет запущено, но покажет сообщение об ошибке:

Starting Nexpose Scan

[*] [2015.07.22-16:28:03] >> Created temporary site #27 Metasploit1234

[-] [2015.07.22-16:28:03] Auxiliary failed: Nexpose::APIError NexposeAPI:

Action failed:

[-] [2015.07.22-16:28:03] Call stack:

[-] [2015.07.22-16:28:03]

/Users/rapid7/pro/msf3/lib/rapid7/nexpose.rb:225:in `execute'

Чтобы запустить сканирование, вам необходимо подождать, пока закончится время блокировки. Чтобы узнать, когда блокирование будет остановлено, войдите в консоль Nexpose и выполните следующие действия:

Если вы предпочитаете запускать сканирование через консоль Nexpose, вы можете импортировать и поделиться результатами и проверить их с помощью Metasploit Pro. Когда вы делаете импорт данных с Nexpose, Metasploit Pro автоматически индексирует уязвимости данных Nexpose, используя сервис и уязвимые ссылки. Вы можете импортировать сайт непосредственно из консоли или сделать импорт простого XML или XML файла Nexpose.

Импорт файла Nexpose Simple XML или XML Export

Импорт существующих сайтов Nexpose

Вы можете сделать импорт данных, чтобы загрузить данные сканирования уязвимости, данные из проекта Sonar или редактировать данные других проектов Metasploit. Функция импорта используется, если у вас есть данные уязвимости или данные, которыми вы хотите поделиться в проектах.

Импорт данных из сканеров уязвимости

Metasploit позволяет импортировать отчеты сканирования уязвимостей из других сканеров: Nessus, Core Impact и Qualys. Когда вы импортируете отчет сканирования, данные хоста (операционная система, сервисы, уязвимости) переносятся в проект.

Чтобы сделать импорт отчета из других сканеров:

Metasploit поддерживает следующие отчеты сканирования:

Если вы предпочитаете запустить сканирования из консоли Nexpose, вы можете импортировать результаты, чтобы распространить их и проверить с помощью Metasploit Pro. Когда вы импортируете данные из Nexpose, Metasploit Pro автоматически индексирует данные уязвимости Nexpose. С помощью экплойтов можно быстро запустить атаку против уязвимости и проверить, является она опасной или нет.

Можно импортировать сайт непосредственно из консоли Nexpose или импортировать файл Nexpose Simple XML или XML.

Импорт файлов Nexpose Simple XML или XML Export

Вы сделали сканирование целей, чтобы определить потенциальные уязвимости. Следующий шаг – определить, действительно ли уязвимости представляют угрозу. Чтобы узнать это, существует несколько вариантов:

Работа с мастером проверки уязвимостей

Metasploit Pro упрощает и ускоряет процесс проверки уязвимостей. Он предоставляет управляемый интерфейс, который называется Мастер проверки уязвимостей. Он проведет вас шаг за шагом, от импорта данных Nexpose к авто-эксплуатации уязвимостей и отправке результатов проверки обратно Nexpose. Также вы можете определить исключения для уязвимостей, которые не были успешно использованы, и создать отчет с детальным описанием тестирования уязвимостей непосредственно из Metasploit Pro.

При запуске мастера проверки уязвимостей вам необходимо сделать настройки для следующих задач:

Ниже приведены общие термины, связанные с проверкой уязвимости:

Перед тем, как запустить работу Мастера проверки уязвимости, вы должны убедиться, что у вас есть доступ к Nexpose. Запустить проверку с Metasploit Pro можно лишь в том случае, если у вас есть Nexpose Enterprise или Nexpose Consultant версии 5.7.16 или выше. Пожалуйста, проверьте версию Nexpose перед тем, как запустить работу Мастера проверки уязвимостей.

Также у вас должен быть как минимум один сайт, установлен в Nexpose. Чтобы узнать, как это сделать, пожалуйста, ознакомьтесь с разделом «

Добавление консоли Nexpose

Консоль Nexpose можно настроить с помощью Мастера проверки уязвимости. Чтобы упростить процесс проверки, рекомендуется добавить консоль Nexpose в общее пользование. После этого она станет доступной для всех проектов и всех пользователей.

Чтобы настроить консоль Nexpose:

Мастер проверки импортирует только те уязвимости, которые имеют соответствующие эксплойт-модули Metasploit с рейтингом Great или Excellent. Поэтому вы можете увидеть большое количество уязвимостей, которые были обнаружены, но не импортированы в проект, так как не имеют соответствующих модулей.

Настройка и запуск Мастера проверки уязвимости

Мастер проверки уязвимости упрощает и значительно ускоряет процесс проверки уязвимости для пользователей Nexpose. Он обеспечивает управляемый интерфейс, который поможет вам пройти все этапы проверки – от импорта данных Nexpose до авто-эксплуатации уязвимостей и отправки результатов проверки обратно Nexpose. Вы даже можете создать отчет с детальным описанием проверки уязвимостей и создать исключения для уязвимостей, которые не были использованы.

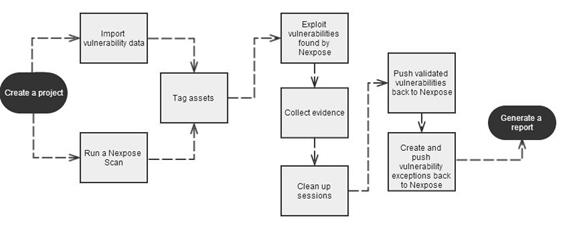

Работа Мастера проверки уязвимостей

Ниже вы можете увидеть, в чем заключается суть работы Мастера проверки уязвимостей:

Настройка и запуск Мастера проверки уязвимости

Перевод: Виктория Верстлер

Можно использовать NeXpose, чтобы сканировать сеть на наличие уязвимостей. NeXpose идентифицирует активные сервисы, открытые порты и приложения на каждой машине. Программа пытается найти уязвимости, которые могут существовать на основе атрибутов известных сервисов и приложений. NeXpose показывает результаты в отчете, вы можете определить приоритеты уязвимости, основанные на факторе риска, и выбрать наиболее эффективный способ для устранения уязвимостей.

Существует несколько способов для использования Metasploit Pro и NeXpose. Metasploit Pro обеспечивает конектор, который позволяет добавить консоль NeXpose; вы можете запустить сканирование уязвимостей непосредственно из веб-интерфейса и автоматически импортировать результаты сканирования в проект.

Терминология Nexpose

Некоторые термины в NeXpose отличаются от тех, которые используются в Metasploit. Вот некоторые из них, которые необходимо знать:

- Asset: хост в сети;

- Site: логическая группа активов, которая имеет специальный модуль сканирования. Сайт может работать в течение длительного периода времени и предоставить хронологические данные, анализ тенденций в проект Metasploit.

- Scan Template: Шаблон, который определяет уровень аудита, который NeXpose использует для сканирования уязвимостей. Для получения дополнительной информации о шаблонах сканирования, ознакомьтесь с

Ссылка скрыта от гостей.

Вы можете скачать одну из версий Nexpose на

Ссылка скрыта от гостей

. Чтобы получить дополнительную информацию о том, как

Ссылка скрыта от гостей

, прочтите это руководство по установке. Если вы заинтересованы в NeXpose Enterprise, пожалуйста, свяжитесь с отделом продаж Rapid7.Добавление консоли Nexpose

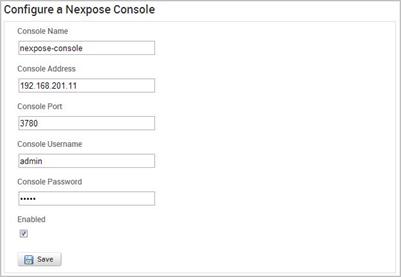

Перед тем, как запустить сканирование Nexpose из Metasploit Pro, необходимо добавить консоль Nexpose. Для этого нужно знать адрес и порт Nexpose, учетные данные аккаунта.

Чтобы добавить консоль Nexpose:

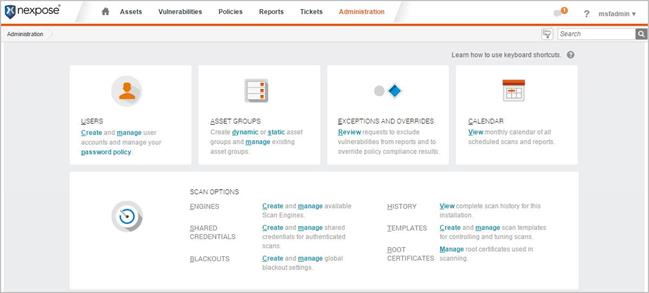

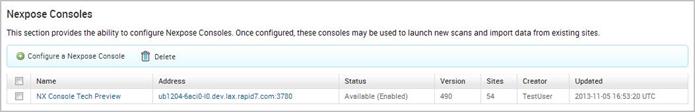

- Выберите Administration > Global Settings в главном меню.

- Нажмите на вкладку консоли Nexpose.

- Нажмите кнопку Configure a Nexpose Console.

- После того, как откроется страница настроек Nexpose, введите:

- Console Address: адрес IP или сервера для Nexpose.

- Console Port: порт, который запускает сервис Nexpose. По умолчанию, порт 3780.T

- Console Username: имя пользователя, которое используется для входа.

- Console Password: пароль, который используется для входа в учетную запись.

- Выберите опцию Enabled для инициализации и активируйте консоль Nexpose.

- Сохраните настройки.

В противном случае, если возникнут проблемы с конфигурацией консоли, появится статус Error. Могут возникнуть такие ошибки:

- ‘Error: Хост Nexpose хост недоступен, поэтому Metasploit Pro не может получить доступ к консоли. Вам нужно проверить, правильно ли вы ввели адрес и порт.

- ‘Error: Требуется аутентификация для доступа к API. Это значит, что креденциалы, которые вы предоставили, не могут быть использованы для проверки на сервере NeXpose. Вам нужно проверить, правильно ли вы ввели креденциалы.

Чтобы определить приоритеты рисков безопасности, вам необходимо знать, какие устройства работают в сервисе и почему они уязвимы для атак. Вы можете запустить сканирование Nexpose, чтобы обнаружить приложения и сервисы, которые работают на хосте и идентифицировать потенциальные уязвимости, используя собранные данные. Чтобы узнать, как работает Nexpose,

Ссылка скрыта от гостей

.Все сканированные данные, собранные Nexpose, хранятся в проекте Metasploit. Их можно найти на странице анализа. Информация, собранная из каждого хоста, включает в себя IP-адрес, имя хоста, операционную систему, активные сервисы и возможные уязвимости.

Для запуска сканирования:

- В рамках проекта нажмите вкладку Overview или Analysis.

- Нажмите кнопку Импорт, которая расположена в панели быстрых задач.

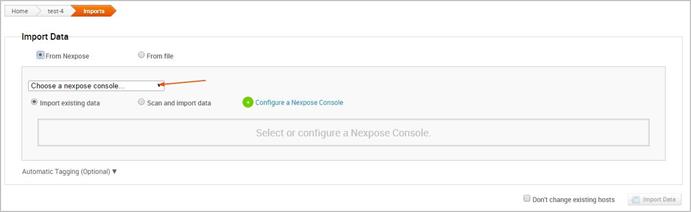

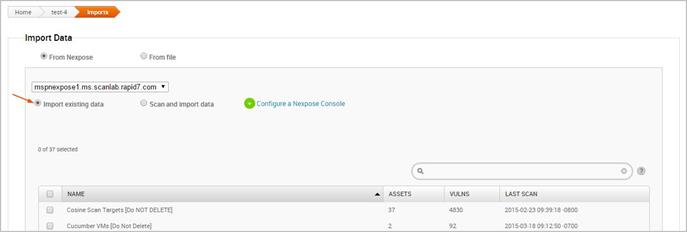

- После того, как откроется страница Импорт, нажмите «Choose a Nexpose console» из выпадающего списка и выберите консоль, которую вы желаете использовать для сканирования.В списке представлены варианты консолей Nexpose, которые вы можете добавить в Metasploit Pro. Если нет доступных, пожалуйста, добавьте NeXpose консоль, перед тем, как продолжить работу.

- Введите адреса, которые хотите сканировать в поле Scan targets.Вы можете указать IP адреса, IP диапазон или CIDR нотацию. Каждый элемент нужно указывать в отдельной строке. Можно использовать стандартные IPv6 адреса, чтобы определить их. Например, используйте fe80::202:b3ff:fe1e:8329 для отдельных адресов и 2001:db8::/32 для CIDR нотации. Чтобы получить ссылки локальных адресов, необходимо присоединить интерфейс ID к адресам. Например, введите fe80::202:b3ff:fe1e:8329 для ссылки локального адреса.Вы можете сканировать только те хосты, на которые у вас есть лицензия Nexpose. Если вы предоставляете больше хостов, чем количество лицензий, которые у вас есть, сканирование не будет успешным. Например, если у вас есть лицензия сообщества, максимальное количество хостов NeXpose будет 32. Если вы хотите отслеживать более 32 хостов, сканирование не удастся.

- Нажмите выпадающий список Scan template и выберите шаблон. Чтобы узнать большe, ознакомьтесь с руководством Nexpose.

- Если вы не хотите, чтобы в процессе сканирования были переписаны данные хостов в проекте, выберите опцию «Не менять хосты».

- Нажмите кнопку Import data, чтобы начать сканирование.

После запуска сканирования Nexpose из Metasploit Pro, консоль Nexpose предложит временный сайт. Чтобы присвоить ему имя, выберите Metasploit -<project name>-<ID> . В Nexpose откройте Assets > Sites, чтобы увидеть список сайтов и открыть поиск по названию проекта.

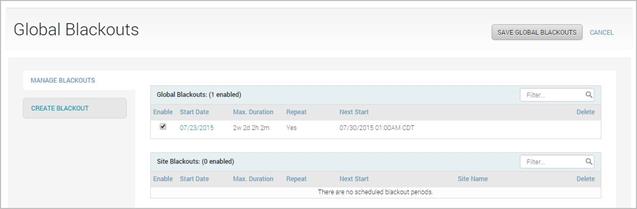

Блокировки Nexpose

Блокировка останавливает процесс сканирования на определенное время. При попытке запустить сканирование NeXpose из Metasploit во время блокировки, сканирование будет запущено, но покажет сообщение об ошибке:

Starting Nexpose Scan

[*] [2015.07.22-16:28:03] >> Created temporary site #27 Metasploit1234

[-] [2015.07.22-16:28:03] Auxiliary failed: Nexpose::APIError NexposeAPI:

Action failed:

[-] [2015.07.22-16:28:03] Call stack:

[-] [2015.07.22-16:28:03]

/Users/rapid7/pro/msf3/lib/rapid7/nexpose.rb:225:in `execute'

Чтобы запустить сканирование, вам необходимо подождать, пока закончится время блокировки. Чтобы узнать, когда блокирование будет остановлено, войдите в консоль Nexpose и выполните следующие действия:

- Перейдите на страницу администратора.

- В опциях сканирования найдите категорию Global Blackouts и выберите Manage.

- Обзор существующих периодов блокировки.

Если вы предпочитаете запускать сканирование через консоль Nexpose, вы можете импортировать и поделиться результатами и проверить их с помощью Metasploit Pro. Когда вы делаете импорт данных с Nexpose, Metasploit Pro автоматически индексирует уязвимости данных Nexpose, используя сервис и уязвимые ссылки. Вы можете импортировать сайт непосредственно из консоли или сделать импорт простого XML или XML файла Nexpose.

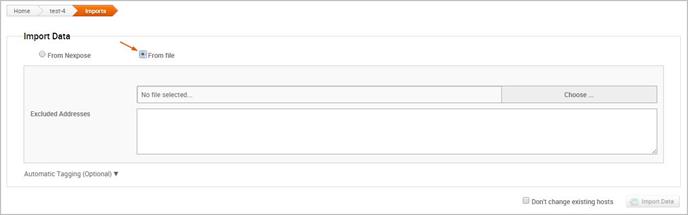

Импорт файла Nexpose Simple XML или XML Export

- В области проекта выберите вкладку Overview или Analysis.

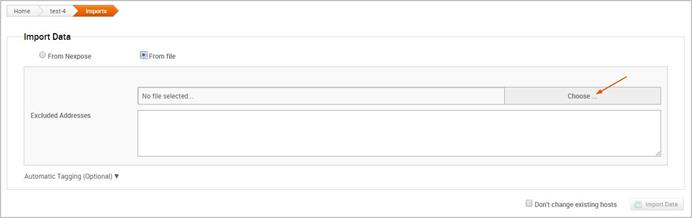

- Нажмите кнопку Import на панели быстрых задач.

- Когда откроется окно импорта данных, нажмите Import from file.

- Нажмите кнопку Choose file, чтобы открыть окно загрузки файла.

- Когда откроется окно загрузки файла, перейдите к файлу, который вы хотите импортировать, выберите его и нажмите кнопку Open. Metasploit Pro поддерживает следующите типы экспорта Nexpose: XML Export, XML Export 2.0, Nexpose Simple XML Export.

- Дополнительные опции:

- Excluded Addresses: Введите хосты, которые вы хотите исключить из импорта. Вы можете указать отдельный хост, диапазон IP или CIDR нотацию. Каждый элемент должен появиться в отдельной строке.

- Don’t change existing hosts: Выберите данную опцию, если вы не хотите, чтобы данные хоста, который используется в проекте, были перезаписаны.

- Automatic tagging: Введите любые теги, которые вы хотите добавить к импортированным хостам. Вы также можете выбрать автоматические теги с помощью опции OS, чтобы добавить OS теги, такие, как: ‘os_windows’, ‘os_linux’ или ‘os_unknown’ к каждому импортированному хосту.>

- Нажмите Import Data, чтобы начать импорт.

Импорт существующих сайтов Nexpose

- Откройте проект, в который вы хотите импортировать данные.

- В панели задач выберите Импорт, чтобы открыть страницу импорта данных.

- Выберите опцию Import from Nexpose.

- Нажмите на выпадающий список Choose a Nexpose Console и выберите консоль, из которой хотите импортировать данные.

- Выберите опцию Import existing data.

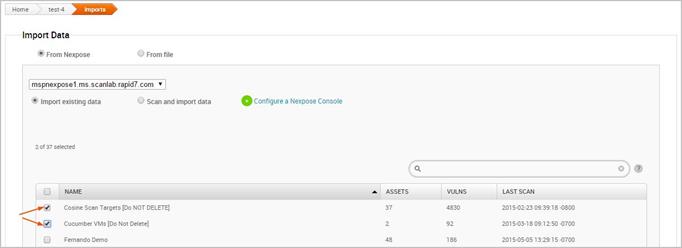

- Выберите сайт (сайты), которые хотите импортировать.

- Выберите Do not change existing hosts, если вы не хотите модифицировать хосты, которые хранятся в проекте.

- Нажмите Import Data, чтобы начать импорт.В журнале задач можно увидеть статус импорта. Когда процесс завершится, журнал задач отобразит статус ‘Completed’. Чтобы увидеть импортированные данные, выберите Analysis > Hosts, чтобы перейти на страницу хостов.

Вы можете сделать импорт данных, чтобы загрузить данные сканирования уязвимости, данные из проекта Sonar или редактировать данные других проектов Metasploit. Функция импорта используется, если у вас есть данные уязвимости или данные, которыми вы хотите поделиться в проектах.

Импорт данных из сканеров уязвимости

Metasploit позволяет импортировать отчеты сканирования уязвимостей из других сканеров: Nessus, Core Impact и Qualys. Когда вы импортируете отчет сканирования, данные хоста (операционная система, сервисы, уязвимости) переносятся в проект.

Чтобы сделать импорт отчета из других сканеров:

- В области проекта нажмите вкладку Overview или Analysis.

- Нажмите кнопку Import, расположенную в панели быстрых задач.

- Когда откроется страница импорта данных, выберите From file.

- Нажмите Choose, чтобы открыть окно загрузки файла.

- Когда появится окно загрузки файла, перейдите в место нахождения файла, который хотите импортировать, выберите его и нажмите кнопку Open.

- Можно использовать дополнительные опции:

- Excluded Addresses: Введите любой хост, который вы не желаете включать в импорт. Можно указать отдельный хост, диапазон IP или CIDR нотацию. Каждый элемент должен появиться в отдельной строке.

- Don’t change existing hosts: Эту опцию можно применить, если вы не хотите менять данные хоста, который есть в проекте.

- Automatic tagging: Введите любые тэги, которые хотите добавить к импортированным хостам. Также можно выбрать автоматические тэги с помощью OS опции, чтобы добавить OS тэги (‘os_windows’, ‘os_linux’ или ‘os_unknown’) к каждому импортированному хосту.

- Нажмите Import Data, чтобы начать импорт.В журнале задач можно увидеть статус импорта. Когда процесс завершится, в журнале появится статус ‘Completed’. Чтобы увидеть импортированные данные, выберите Analysis > Hosts, чтобы перейти на страницу хостов.

Metasploit поддерживает следующие отчеты сканирования:

- Foundstone Network Inventory XML

- Microsoft MBSA SecScan XML

- nCircle IP360 XMLv3 and ASPL

- NetSparker XML

- Nessus NBE

- Nessus XML v1 and v2

- Qualys Asset XML

- Qualys Scan XML

- Burp Sessions XML

- Burp Issues XML

- Acunetix XML

- AppScan XML

- Nmap XML

- Retina XML

- Amap Log

- Critical Watch VM XML

- IP Address List

- Libpcap Network Capture

- Spiceworks Inventory Summary CSV

- Core Impact XML

Metasploit Pro не импортирует информацию о сервисе и порте из файла Qualys Asset. Если вы делаете импорт файла Qualys Asset, вам необходимо запустить развернутое сканирование, чтобы перечислить сервисы и порты, которые активны в импортированных хостах.

Импорт данных NexposeЕсли вы предпочитаете запустить сканирования из консоли Nexpose, вы можете импортировать результаты, чтобы распространить их и проверить с помощью Metasploit Pro. Когда вы импортируете данные из Nexpose, Metasploit Pro автоматически индексирует данные уязвимости Nexpose. С помощью экплойтов можно быстро запустить атаку против уязвимости и проверить, является она опасной или нет.

Можно импортировать сайт непосредственно из консоли Nexpose или импортировать файл Nexpose Simple XML или XML.

Импорт файлов Nexpose Simple XML или XML Export

- В области проекта выберите Overview или Analysis.

- Нажмите кнопку Nexpose, расположенную в панели быстрых задач.

- Когда откроется страница импорта данных, выберите From file.

- Нажмите кнопку Choose file, чтобы открыть окно загрузки файлов.

- Когда откроется окно загрузки файла, перейдите в место расположения файла, который хотите импортировать. Нажмите кнопку Открыть. Metasploit Pro поддерживает следующие типы экспорта Nexpose: XML Export, XML Export 2.0 и Nexpose Simple XML Export.

- Дополнительные настройки:

- Excluded Addresses: Введите любые хосты, которые не хотите включать в импорт. Можно указать отдельный хост, диапазон IP или CIDR нотацию. Каждый элемент должен появиться в отдельной строке.

- Don’t change existing hosts: Выберите эту опцию, если не хотите перезаписывать данные хоста в проекте.

- Automatic tagging: Выберите любые тэги, чтобы добавить их к импортируемым хостам. Также можно выбрать автоматические тэги с помощью OS опции, чтобы добавить OS тэги (‘os_windows’, ‘os_linux’ или ‘os_unknown’).

- Нажмите Import Data, чтобы начать импорт.В журнале задач можно увидеть статус импорта. Когда процесс будет завершен, появится статус ‘Completed’. Чтобы увидеть импортированные данные, выберите Analysis > Hosts, чтобы перейти на страницу хостов. Используйте раздел ‘Updated’, чтобы сортировать хосты по последним обновлениям и увидеть все импортированные хосты.

- В рамках проекта перейдите на вкладку Overview или Analysis.

- Нажмите кнопку Nexpose, расположенную в панели быстрых задач.

- Когда откоется страница импорта данных, выберите From Nexpose.

- Нажмите на выпадающий список Choose a Nexpose Console и выберите консоль, из которой хотите импортировать данные.

- Выберите опцию Import existing data.

- Выберите сайты для импорта.

- Можно настроить дополнительные опции:

- Don’t change existing hosts: выберите, если не хотите менять данные хоста, который уже используется в проекте.

- Automatic tagging: введите любые тэги, которые желаете добавить к импортируемому хосту. Также можно выбрать автоматические тэги (OS опция), чтобы добавить тэг OS, как, например, ‘os_windows’, ‘os_linux’ или ‘os_unknown’ к каждому импортируемому хосту.

- Нажмите кнопку Import Data, чтобы начать импорт.В журнале задач можно увидеть статус импорта. Когда импорт будет завершен, в журнале отобразится статус ‘Completed’. Чтобы увидеть импортированные данные, выберите Analysis > Hosts, чтобы перейти на страницу хостов.

Вы сделали сканирование целей, чтобы определить потенциальные уязвимости. Следующий шаг – определить, действительно ли уязвимости представляют угрозу. Чтобы узнать это, существует несколько вариантов:

- Мастер проверки уязвимостей: мастер проверки уязвимостей обеспечивает универсальный интерфейс, который проведет вас через импорт и использование уязвимостей, обнаруженных Nexpose. Он быстро определяет, можно ли использовать уязвимости и делится этой информацией с NeXpose.

- Ручная проверка: ручная проверка требует значительно больше усилий, чем использование мастера. С помощью данного способа можно больше узнать об уязвимостях. Обычно используется, если вы хотите проверить отдельные уязвимости или уязвимости, обнаруженные другими сканерами (Qualys или Nessus.)

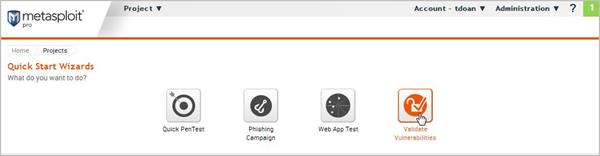

Работа с мастером проверки уязвимостей

Metasploit Pro упрощает и ускоряет процесс проверки уязвимостей. Он предоставляет управляемый интерфейс, который называется Мастер проверки уязвимостей. Он проведет вас шаг за шагом, от импорта данных Nexpose к авто-эксплуатации уязвимостей и отправке результатов проверки обратно Nexpose. Также вы можете определить исключения для уязвимостей, которые не были успешно использованы, и создать отчет с детальным описанием тестирования уязвимостей непосредственно из Metasploit Pro.

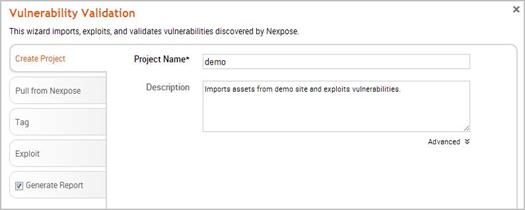

При запуске мастера проверки уязвимостей вам необходимо сделать настройки для следующих задач:

- Создание проекта.

- Сканирование или импорт сайтов Nexpose.

- Добавление активов Nexpose (опционально).

- Авто-эксплуатация уязвимостей.

- Создание отчета (опционально).

Ниже приведены общие термины, связанные с проверкой уязвимости:

- Asset: термин Nexpose для хоста или цели.

- Asset groups: термин Nexpose для групы хостов или целей.

- Nexpose push: процесс отправки исключений уязвимости или проверки уязвимости обратно Nexpose.

- Site: термин Nexpose для сбора активов.

- Validated vulnerability: уязвимость, обнаруженная Nexpose, которую Metasploit Pro успешно использовал.

- Vulnerability: недостаток безопасности в приложении или системе, который позволяет злоумышленнику получить доступ к целевой системе.

- Vulnerability exception: уязвимость, обнаруженная Nexpose, которую Metasploit Pro не смог эксплуатировать.

- Vulnerability exception reason: причина существования уязвимости и почему ее нужно исключить из проверки.

- Vulnerability result code: причина, по которой модуль не запустился успешно.

- Vulnerability validation: процесс идентификации используемых уязвимостей.

Перед тем, как запустить работу Мастера проверки уязвимости, вы должны убедиться, что у вас есть доступ к Nexpose. Запустить проверку с Metasploit Pro можно лишь в том случае, если у вас есть Nexpose Enterprise или Nexpose Consultant версии 5.7.16 или выше. Пожалуйста, проверьте версию Nexpose перед тем, как запустить работу Мастера проверки уязвимостей.

Также у вас должен быть как минимум один сайт, установлен в Nexpose. Чтобы узнать, как это сделать, пожалуйста, ознакомьтесь с разделом «

Ссылка скрыта от гостей

».Добавление консоли Nexpose

Консоль Nexpose можно настроить с помощью Мастера проверки уязвимости. Чтобы упростить процесс проверки, рекомендуется добавить консоль Nexpose в общее пользование. После этого она станет доступной для всех проектов и всех пользователей.

Чтобы настроить консоль Nexpose:

- Выберите Administration > Global Settings в меню администратора.

- Найдите консоль Nexpose.

- Нажмите кнопку Configure a Nexpose Console.

- Когда откроется страница консоли Nexpose Console, введите следующую информацию:

- Console Address — IP адрес сервера, который запускает Nexpose. Также вы можете указать имя сервеа.

- Console Port — порт, который запускает сервис Nexpose. Порт по умолчанию 3780.

- Console Username — имя пользователя Nexpose, которое используется для входа в консоль.

- Console Password — пароль Nexpose, который используется для входа в учетную запись.

- Сохраните консоль Nexpose.

Мастер проверки импортирует только те уязвимости, которые имеют соответствующие эксплойт-модули Metasploit с рейтингом Great или Excellent. Поэтому вы можете увидеть большое количество уязвимостей, которые были обнаружены, но не импортированы в проект, так как не имеют соответствующих модулей.

Настройка и запуск Мастера проверки уязвимости

Мастер проверки уязвимости упрощает и значительно ускоряет процесс проверки уязвимости для пользователей Nexpose. Он обеспечивает управляемый интерфейс, который поможет вам пройти все этапы проверки – от импорта данных Nexpose до авто-эксплуатации уязвимостей и отправки результатов проверки обратно Nexpose. Вы даже можете создать отчет с детальным описанием проверки уязвимостей и создать исключения для уязвимостей, которые не были использованы.

Работа Мастера проверки уязвимостей

Ниже вы можете увидеть, в чем заключается суть работы Мастера проверки уязвимостей:

Настройка и запуск Мастера проверки уязвимости

- На странице проекта нажмите на виджет проверки уязвимости, который располагается ниже области запуска Мастера. Мастер проверки уязвимости откроется, после чего вы перейдете на страницу создания проекта.

- В поле Project Name введите название проекта. Оно должно содержать комбинацию символов, букв и цифр. Вы также можете добавить дополнительное описание проекта, в котором, как правило, содержится информация о назначении и области применения теста.

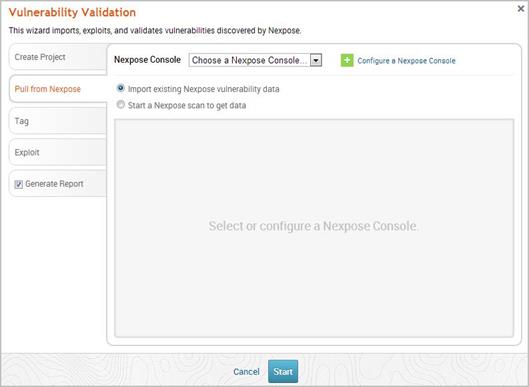

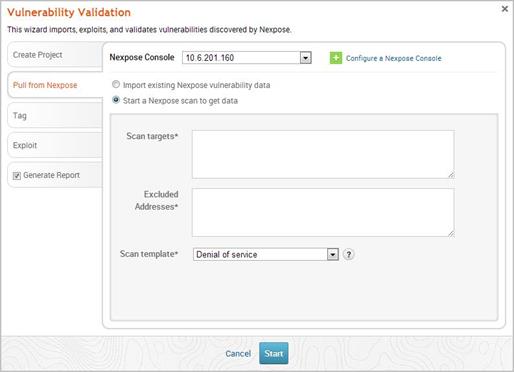

- Нажмите вкладку Pull from Nexpose. Откроется страница консоли Nexpose.

- Нажмите на выпадающий список Nexpose Console и выберите консоль, из которой вы хотите извлечь данные. Если нет доступных консолей, перейдите на Configure an Nexpose Console.

- После того, как вы выбрали консоль, можно выбрать запуск или импорт данных Nexpose. В зависимости от того, какую опцию вы выберите, Мастер откроет страницу с соответствующими настройками.

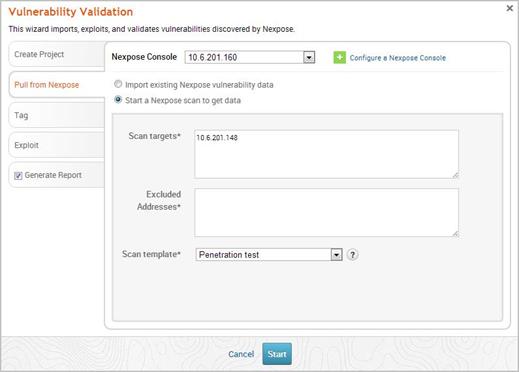

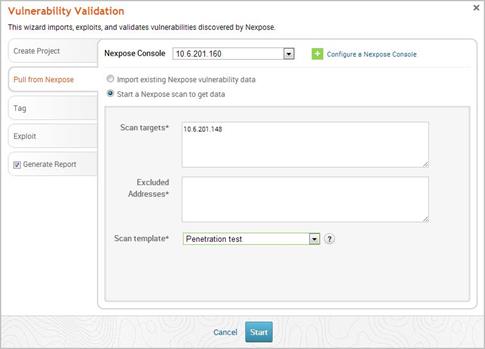

- Нажмите Start a Nexpose Scan и откройте опции данных.

- Введите адреса хостов, которые вы хотите сканировать в поле целей сканирования. Можно указать отдельный IP адрес, список IP адресов, разделенных запятой или диапазон IP.

- Нажмите Scan template и выберите шаблон, который хотите использовать.Шаблон сканирования представляет собой заранее подготовленный набор параметров. По умолчанию представлено несколько шаблонов, среди которых вы можете выбрать наиболее подходящий. Чтобы получить больше информации о каждом шаблоне, ознакомьтесь с руководством пользователя NeXpose.

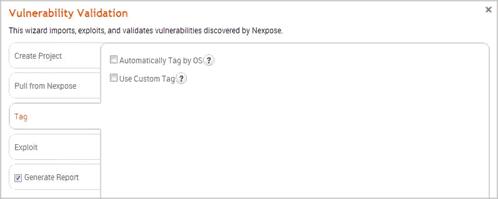

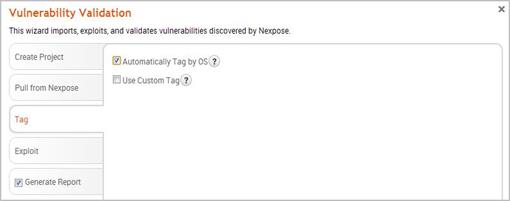

- Нажмите вкладку Tag.

- Выберите опцию Automatically tag by OS, если хотите добавить тэги к каждому хосту с этой операционной системой.

- Выберите опцию Use custom tag, если хотите отметить каждый хост с помощью пользовательских тэгов.

- После того, как вы настроили опции тэгов, нажмите вкладку Exploit. Откроется страница автоматической эксплуатации.

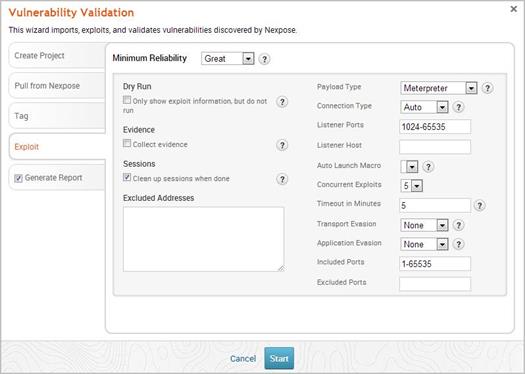

- Нажмите на выпадающий список Minimum Reliability и выберите модуль ранжирования, который хотите использовать (Great или Excellent).

- Используйте данные опции, чтобы сделать настройки эксплуатации:

- Dry Run: печатает транскрипцию эксплойтов без их запуска.

- Collect Evidence: собирает скриншоты, системные файлы, пароли и настройки конфигурации из открытых сессий.

- Clean Up Sessions: закрывает все сессии после запуска всех задач.

- Payload Type: определяет тип пейлоуда, который эксплойт доставляет к цели. Выберите один из ниже представленных типов пейлоуда:

- Command: позволяет выполнять команды на удаленной машине.

- Meterpreter: пейлоуд, который предоставляет командную строку, с помощью которой можно быстро доставлять команды и внедрять расширения.

- Connection Type: определяет тип соединения Metasploit с целью. Выберите один из ниже представленных типов соединения:

- Auto: автоматически использует связанное соединение при обнаружении NAT; в противном случае используется обратное соединение.

- Bind: использует связанное соединение, что особенно полезно, если цели находятся вне брандмауэра или NAT шлюза.

- Reverse: использует обратное соединение, что важно, если ваша система не может соединиться с целями.

- Listener Ports: находит порты, которые вы хотите использовать для обратного соединения.

- Listener Host: определяет IP адреса, к которым вы хотите подключиться.

- Auto Launch Macro: определяет макрос, который вы желаете запустить в процесс пост-эксплуатации.

- Concurrent Exploits: определяет количество эксплоитов, которые вы хотите одновременно запустить.

- Timeout in Minutes: определяет время ожидания для эксплоита.

- Transport Evasion: выберите один из уровней:

- Low: задержка между TCP пакетами.

- Medium: отправка небольших TCP пакетов.

- High: отправка небольших TCP пакетов с задержкой между ними.

- Application Evasion: настройка опций для уклонения от эксплоитов, связанных с DCERPC, SMB и HTTP. Чем выше уровень уклонения, тем больше методов применяется.

- Included Ports: находит определенные порты, которые вы хотите настроить для эксплуатации.

- Excluded Ports: находит порты, которые вы хотите исключить из эксплуатации.

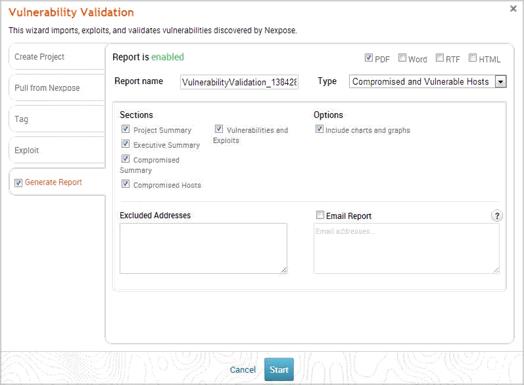

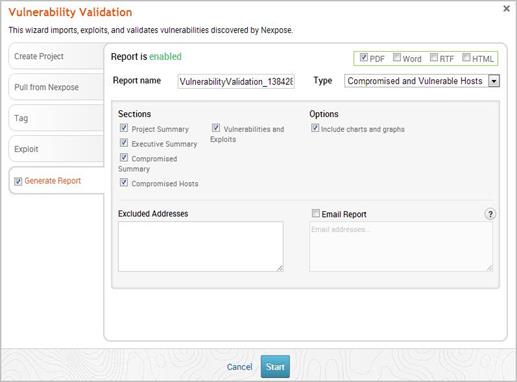

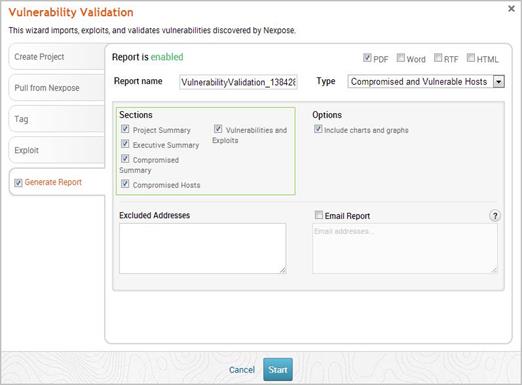

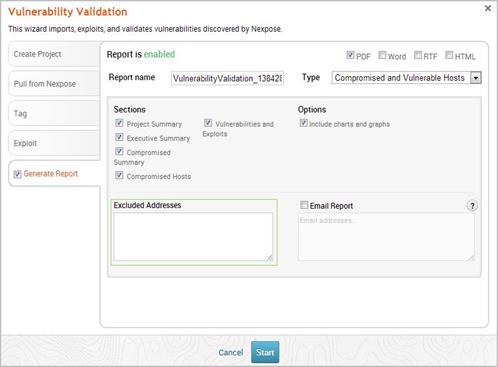

- Нажмите Generate Report если вы желате получить автоматически сгенерированный отчет в конце проверки уязвимости. Если вам не нужен отчет в конце проверки, то снимите флажок снимите флажок Generate Report и перейдите к последнему шагу.

- Введите имя отчета в соответствующее поле. Если вы не сделаете этого, Мастер проверки создаст имя автоматически.

- Выберите формат отчета (PDF, RTF, или HTML). Рекомендуется использовать формат PDF (по умолчанию).

- Выберите из выпадающего списка «Type» тип отчета, который хотите создать.

- В области секций отмените выбор секций, которые не желаете включать в отчет. Если вы хотите включить все секции в отчет, пропустите этот шаг.

- Укажите хосты, активы, которые не хотите включать в отчет в поле исключенных адресов. Также можно указать отдельный IP адрес, список, разделенный запятой, IP адреса, или диапазон IP.

- Выберите опцию Email Report, если хотите отправить отчет на электронный адрес. Чтобы активировать данную опцию, необходимо указать список адресов, разделенных запятой.Примечание: если вы хотите отправить отчет по электронной почте, настройте почтовый сервер. Для этого выберите Administration > Global Settings > SMTP Settings

- Нажмите кнопку Launch. Откроется окно результатов со статистикой теста.

Ссылка скрыта от гостей

Перевод: Виктория Верстлер