Добрый день,Уважаемые Форумчане и Друзья.

В данном выпуске мы немного поговорим о инструментах-новинках,

которые созданы для тестирования методом фишинговой атаки.

Поскольку принцип проведения атаки у всех инструментов идентичен,

решил не запиливать по каждому отдельную статью,а совместить всё в одной теме.

Думаю,что так будет приемлимее ,т.к. у самого случился эффект дежа-вю.

И при переходе к следующему образцу,ловил себя на мысли,что уже недавно проходил такое.

Даже если проводить сравнительный анализ,то по сути,и сравнивать-то нечего.

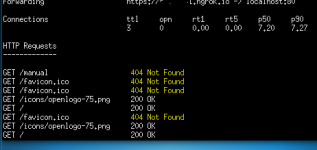

Сейчас настолько стало популярным использовать ngrok при фишинге ,что сложно не узнать такой подход.

При скачивании каждого из инструментов,к ним в комплекте поставляется ngrok.

Администрация Форума и автор обзора предупреждают,что вся информация предоставлена исключительно в рамках ознакомления.

Запрещено применение рассматриваемых инструментов в незаконных целях.

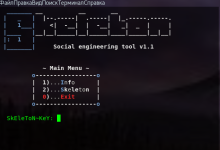

Начнём мы с инструмента под названием Skeleton

Создал его автор с ником KURO-CODE.

И речь ,разумеется , не о зимнем виде спорта.

Установка:

Код:

# git clone https://github.com/KURO-CODE/Skeleton.git

# cd Skeleton

# chmod +x skeleton.sh

# ./skeleton.sh - команда запускаПри запуске нам предлагается почитать о Skeleton (позиция 1),либо выбрать 2 для работы.

Затем указать из незначительного списка что будем клонировать,язык,нак отором будет отображаться страница.

Языка 2 - это английский и французский,а вариантов для клонирования малова-то конечно,как видим.

Автоматически запускается 2 окошка ngrok и окно ,где можно будет увидеть данные,введённые атакуемым субъектом.

Перед этим конечно у атакуемого должна быть ссылка на клонированную страницу.

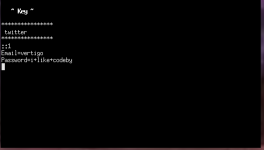

Собственно,профит.Крестиком отделены вводимые данные из нескольких составляющих (пробелы).

Следующий инструмент называется Phisher-man

Автором является FDX100

Phisher-man идёт с оговоркой , что он специально задуман для использования на Kali Linux.

Установка:

Код:

# git clone https://github.com/FDX100/Phisher-man.git

# cd Phisher-man

# chmod +x phisherman.py

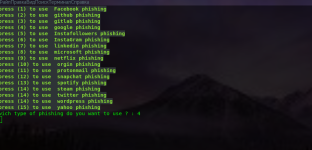

# python phisherman.py - запускЗдесь при запуске нам открывается огромное окно терминала (не знаю зачем,данных много вводить не надо)

Отвечаем Y

вводим 1

что желаем запустить проект и указываем цифрой ресурс,с которым будем работать.

Всё остальное аналогично работе предыдущего инструмента,только немного иное окно с ожиданием данных.

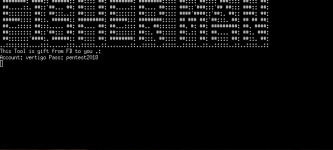

И завершит данную серию инструментов Blackeye

Появился он благодаря авторству Thelinuxchoice

Установка:

Код:

# git clone https://github.com/thelinuxchoice/blackeye.git

# cd blackeye

# chmod +x blackeye.sh

# ./blackeye.sh - запускЭтот инструмент отличает внушительный список ресурсов , с которыми можно работать.

И пожалуй , более добротное исполнение некоторых клонируемых страниц.

К примеру , страница авторизации почты yandex меня впечатлила.

А на этом я завершаю свой обзор.

Благодарю за внимание и до новых встреч.

Последнее редактирование: