Доброго времени суток,Уважаемые Форумчане и Дорогие Друзья.

Продолжу негласную традицию знакомить вас с инструментарием пентестеров из Азии.

Китай на связи сегодня , и я рад вас познакомить с w9scan.

Создателем этого необычного инструмента является Boy-hack.

Не знаю,как насчёт остальных вещей,а что касаемо пентеста,то здесь можно смело ставить знак качества.

Всё же ,по ряду причин,одна из сильнейших в мире школ пентеста.

И как всегда с сюрпризами,умеет удивлять.

Давайте по-порядку:сканирует эта штука на всё наверное,на что только можно.

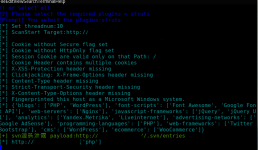

Он может составить анализ структуры сайта,проверить на основные уязвимости:SQL,XSS,hellshock,heartbeat.

Обнаружить отпечатки различных служб,определить тип систем,обнаружить WAF.

Заметить аномалии в файлах cookie, выявить небезопасные заголовки,возможность утечки информации.

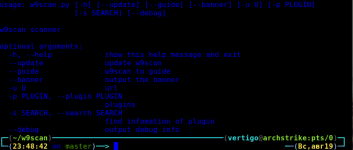

Опций вроде и немного,даже странно:

Код:

-h - вывести опции

-u указание url цели при тестировании

--update -обновить инструмент

-s - поиск плагинов (немного позже об этом)

-p - указать конкретный плагинУстановка w9scan:

Код:

# git clone https://github.com/boy-hack/w9scan.git

# cd w9scan

# chmod +x w9scan.py

# python2 w9scan.py - для Arch Linux и # python w9scan.py - для DebianЭти самые плагины предоставляемые можно пересчитать по пальцам:для фаззинга,cms,поиск субдоменов и уязвимостей.

Крайний вопрос-это все ли порты будем проверять ,или нет.

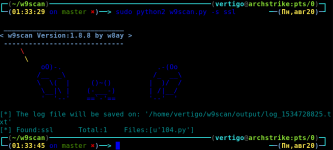

Вот так он выглядит в работе.

После тестирования,сканер сохраняет результаты в директории output,в которой будут все логи.

Вообще,инструмент на самом деле логгирует всё,начиная от момента,как только его запустили.

Фиксирует время запуска и завершения его работы.

Это немного неудобно,т.к. эти бесполезные логи быстро накапливаются.

Не знаю как вы поступите, но по-моему проще после чтения логов удалять сразу всю директорию output.

Не забудьте только заново её создать после удаления-сканер будет ругаться без неё.

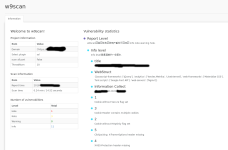

Кроме привычных логов,инструмент ещё создаёт в этой же директории output и красивые отчёты в файлах html

Их смотреть в браузере одно удовольствие.

На скринах инструмент говорит,что у него 4 основных по-важности параметра,

согласно которым он распределяет выявленные отклонения от норм.

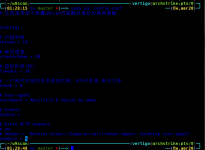

Но и это ещё не всё. Есть у w9scan и конфигурационный файлик.

Выглядит он вот так.А вот,всё то,чего мы там видим-можно изменить и задать.

Это и тайм-аут, и подмена user-agent, заголовков, cookie.

Если сказать, что это удобно-мало чего сказать, потому что можно подсунуть тестируемому ресурсу псевдо-данные.

А можно наоборот,забрать эти данные у него и уже как бы зарядить их и вполне сойти за своего)).

Всё это говорит о боевом духе инструмента и что он ,отнюдь ,не душка)).

Тоже поверили в сказку о нескольких плагинов? Я сразу купился сам на это.

На самом деле,они все не уместились и информация для них вынесена на отдельную страницу вот сюда

Автор говорит о цифре 1200.Но на странице такого количества я не видел,но кто знает ,где ещё сюрпризы.

Их более ,чем достаточно для того,чтобы с вашего позволения, не переводить информацию .

Иначе,быстрее зима настанет,чем я сделаю описание.Оно там имеется конечно у каждого экземпляра.

Основные команды:

Код:

# python w9scan.py --update - обновить инструмент

# python w9scan.py --guide - переключение в режим мастера.(для сканирования файла с несколькими целями)

# python w9scan.py -u "https://url_цели/" -p название_плагина (какой конкретно желаем использовать)

# python w9scan.py -u "@1.txt" -p назв_плагина - работа с текстовым файлом,в котором несколько url

--banner - экспортирование баннера (не тестировал данную опцию)

--debug - отладка выводной информации

Код:

# python w9scan.py -s sslВот так приходит положительный ответ обычно,когда запрашиваемый плагин имеется и можно его использовать.

Ну что ж,Vertigo читал этой замечательной ночью для вас и любимого Форума иероглифы.

Благодарю всех за внимание. Желаю всем прекрасных дней и ночей.