Приветствую Друзей,Уважаемых Форумчан и Дорогих Гостей.

Сегодня вам предлагаю знакомство с инструментом от Чёрных Викингов.

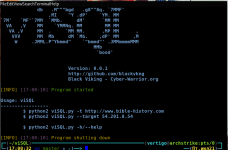

ViSQL - сканер ,который может быстро просканировать на наличие уязвимостей сайтов на хостинге.

Его выгодно отличает от аналогичных инструментов простота использования,лёгкость и скорость работы.

Поэтому он с такой же лёгкостью ,не смотря на молодость,завоевал авторитет и занял нишу в списке hacking tools.

Результаты он отображает в терминале.Если находится уязвимость,то он непременно сообщает об этом,выделяя ссылку цветом. Помечает её как vuln !

В связи с точностью предоставления ссылок,инструмент зарекомендовал себя как надёжный партнёр такого монстра ,как sqlmap.

Всё,что требуется пентестеру-это просто указать sqlmap,к примеру такой алгоритм # sqlmap -u ссылка_с_ уязвимостью --dbs

Опции можно увидеть на скрине,смысла их описывать не вижу.

Информация предназначена исключительно в рамках ознакомления и изучения проблем информационной безопасности.

Категорически запрещается применение инструмента в незаконных целях.

Установка предлагается в нескольких вариантах:

Код:

Automatic Installation

$ wget https://raw.githubusercontent.com/blackvkng/viSQL/master/installer.py

# python2 installer.py

$ # Type "viSQL" to use tool.

$ viSQL

2-ой вариант по-моему, более предпочтительный

$ git clone https://github.com/blackvkng/viSQL.git

$ cd viSQL

# chmod +x installer.py

# python2 -m pip install -r requirements.txt

# ./installer.py ,либо python2 installer.py

$ python2 viSQL.py --help ; ./viSQL.py - различные варианты запускаПримечание:на дистрибутивах Kali linux,Parrot,возможен и такой пуск программы:# visql

Недостатками его является,как вы уже поняли,узконаправленность и работа с протоколом http

Но если этот инструмент что-то найдёт,то поверте,ресурс с высокой долей вероятности может быть скомпрометирован.

На этом завершаю свой небольшой обзор,благодарю вас за внимание и до новых встреч.