Don Reverso

Green Team

- 05.07.2024

- 16

- 45

Название: Классика

Категория: reverse

Платформа: codeby.games

В архиве нас ждут 2 файла - classic.elf и classic.exe, под разные платформы. Запускаем любой и наблюдаем следующую картину:

Гугл даёт нам Симфонию номер 40, но пока непонятно, в каком виде этот ответ ввести, и правильный ли он вообще. Поэтому кидаем файл в IDA - может, статический анализ нас спасёт.

Так как этот таск - один из самых лёгких, то и условия у нас почти что лабораторные, словно автор вообще не подозревал, что этот файл будут ревёрсить. Сразу можно заметить fgets, принимающий наш ответ, а затем и strncmp, который сравнивает его с Str и в зависимости от результата нас кикает или пускает дальше. Если же перейти в память по Str, то увидим весьма тривиальную картину:

Слова излишни, комментировать нечего. Пробуем Symphony 40:

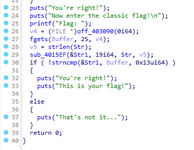

А дальше мы уже внезапно без всякой прелюдии должны ввести флаг. Глядя в код, можно понять, что тут уже будет поинтереснее:

Здесь уже, во-первых, программе зачем-то понадобилась длина Str - А значит, функция sub_4015EF, в которую та передаётся, может что-то преобразовывать. Если мы перейдём в память и поглядим на Str1, с которой сравнивается наш флаг, то наши догадки лишь подтвердятся:

Согласитесь, мало напоминает формат CODEBY{flag}. Значит, вышеупомянутая функция каким-то образом шифрует наш флаг в этот набор байт либо расшифровывает последний в наш флаг. Заглянем внутрь неё (переменные я переименовал для наглядности):

Здесь (да и вообще при анализе псевдокода) очень пригодились бы знания об арифметике указателей и памяти в С (16 строка). Грубо говоря, можно провести аналогию:

*(buf_pointer + offset) == buf_pointer[offset]

Напишем вспомогательную программу на питуне:

Обратите внимание, в 4 строке под конец списка xor_key добавляется нулевой байт - для имитации Сишных строк (почитайте, как вообще устроены строки в С - интересная тема). Предложенный Идой алгоритм устроен так, что сначала идёт проверка индекса, потом сразу же инкремент, а затем и операция. Поэтому добавить его надо, без него вы расшифруете лишь половину флага))

Запускаем:

Флаг получен! Надеюсь, этот простенький райтап поможет вам в продвижении в нашем нелёгком деле.

Удачного ревёрса!

made 4 @rev_with_da_boys

Вложения

Последнее редактирование: