Доброго времени суток,Уважаемые Форумчане,Дорогие гости форума и те,кто держит пальцы на пульсе ИБ.

Буду радовать вас сегодня знакомством с отличным сканером,автором которого является Томас Перкинс.

Кто мог создать такой инструмент,как не профессионал в области IT с глубокими знаниями ruby,python и C# !

Впрочем,от человека,приложившему усилия к появлению на свет whitewidow ,другого я и не ожидал.

Инструмент был обнародован ,можно сказать,недавно и является прекрасной ищейкой дорков.

Изюминка Zeus в том,что он задуман при выполнении задачи обходить многие защиты:

Обман запросов API-поисковых систем,их блокировку,блокировку IP-адресов от отправки запросов поисковым системам.

По-умолчанию,Zeus использует для выполнения задач Google,но может использовать и 3 различные системы для поисков.

Ещё одной,резко отличительной особенностью этого инструмента,является наличие мощного встроенного движка.

Тем самым,автоматизирует скрытый веб-браузер,чтобы вытащить URL-адрес поиска и может запускать sqlmap и nmap-сканирование по URL.

Функционал у Zeus конечно же соответствующий:

Options:

-h, --help show this help message and exit

Mandatory Options:

These options have to be used in order for Zeus to run

-d DORK, --dork=DORK

Specify a singular Google dork to use for queries

-l FILE-PATH, --dork-list=FILE-PATH

Specify a file full of dorks to run through

-r, --rand-dork Use a random dork from the etc/dorks.txt file to

perform the scan

-b URL, --blackwidow=URL

Spider a single webpage for all available URL's

Attack arguments:

These arguments will give you the choice on how you want to check the

websites

-s, --sqli Run a Sqlmap SQLi scan on the discovered URL's

-p, --port-scan Run a Nmap port scan on the discovered URL's

-i, --intel-check Check if a URL's host is exploitable via Intel ME AMT

(CVE-2017-5689)

-a, --admin-panel Search for the websites admin panel

--sqlmap-args=SQLMAP-ARGS

Pass the arguments to send to the sqlmap API within

quotes & separated by a comma. IE 'dbms mysql, verbose

3, level 5'

--nmap-args=NMAP-ARGS

Pass the arguments to send to the nmap API within

quotes & separated by a pipe. IE '-O|-p 445, 1080'

--auto-start Attempt to automatically find sqlmap on your system

--search-here=PATH-TO-START

Start searching for sqlmap in this given path

--show-sqlmap Show the arguments that the sqlmap API understands

--show-nmap Show the arguments that nmap understands

-P, --show-possibles

Show all connections made during the admin panel

search

Anonymity arguments:

Arguments that help with anonymity and hiding identity

--proxy=PROXY-STRING

Use a proxy to do the scraping, will not auto

configure to the API's

--proxy-file=FILE-PATH

Grab a random proxy from a given file of proxies

--random-agent Use a random user-agent from the etc/agents.txt file

--agent=USER-AGENT Use your own personal user-agent

Search engine arguments:

Arguments to change the search engine used (default is Google)

-D, --search-engine-ddg

Use DuckDuckGo as the search engine

-B, --search-engine-bing

Use Bing as the search engine

-A, --search-engine-aol

Use AOL as the search engine

Misc Options:

These options affect how the program will run

--verbose Run the application in verbose mode (more output)

--show-requests Show all HTTP requests made by the application

--batch Skip the questions and run in default batch mode

--update Update to the latest development version

--hide Hide the banner during running

--version Show the current version and exit

-h, --help show this help message and exit

Mandatory Options:

These options have to be used in order for Zeus to run

-d DORK, --dork=DORK

Specify a singular Google dork to use for queries

-l FILE-PATH, --dork-list=FILE-PATH

Specify a file full of dorks to run through

-r, --rand-dork Use a random dork from the etc/dorks.txt file to

perform the scan

-b URL, --blackwidow=URL

Spider a single webpage for all available URL's

Attack arguments:

These arguments will give you the choice on how you want to check the

websites

-s, --sqli Run a Sqlmap SQLi scan on the discovered URL's

-p, --port-scan Run a Nmap port scan on the discovered URL's

-i, --intel-check Check if a URL's host is exploitable via Intel ME AMT

(CVE-2017-5689)

-a, --admin-panel Search for the websites admin panel

--sqlmap-args=SQLMAP-ARGS

Pass the arguments to send to the sqlmap API within

quotes & separated by a comma. IE 'dbms mysql, verbose

3, level 5'

--nmap-args=NMAP-ARGS

Pass the arguments to send to the nmap API within

quotes & separated by a pipe. IE '-O|-p 445, 1080'

--auto-start Attempt to automatically find sqlmap on your system

--search-here=PATH-TO-START

Start searching for sqlmap in this given path

--show-sqlmap Show the arguments that the sqlmap API understands

--show-nmap Show the arguments that nmap understands

-P, --show-possibles

Show all connections made during the admin panel

search

Anonymity arguments:

Arguments that help with anonymity and hiding identity

--proxy=PROXY-STRING

Use a proxy to do the scraping, will not auto

configure to the API's

--proxy-file=FILE-PATH

Grab a random proxy from a given file of proxies

--random-agent Use a random user-agent from the etc/agents.txt file

--agent=USER-AGENT Use your own personal user-agent

Search engine arguments:

Arguments to change the search engine used (default is Google)

-D, --search-engine-ddg

Use DuckDuckGo as the search engine

-B, --search-engine-bing

Use Bing as the search engine

-A, --search-engine-aol

Use AOL as the search engine

Misc Options:

These options affect how the program will run

--verbose Run the application in verbose mode (more output)

--show-requests Show all HTTP requests made by the application

--batch Skip the questions and run in default batch mode

--update Update to the latest development version

--hide Hide the banner during running

--version Show the current version and exit

Работает он пока с браузером Firefox,впрочем,автор думает подружить Zeus и с другими браузерами в дальнейшем.

В обязательные зависимости также входит:

1.) наличие nmap и sqlmap.

2.) пакет selenium-webdriver,который необходим для автоматизации веб-браузера и обхода вызовов API

3.) пакет pyvirtualdisplay - понадобится, чтобы скрыть отображение браузера при поиске URL-адреса

4.) whichcraft - идентифицирует наличие в системе nmap и sqlmap

При установке,если это дистрибутивы Kali Linux и Parrot,все другие требования устанавливаются автоматически.

(вместе с веб-драйвером gecko).Установка и первый запуск требуют права суперпользователя.

Установка на боевые машины Kali и Parrot:

Код:

$ git clone https://github.com/Ekultek/Zeus-Scanner.git

$ cd Zeus-Scanner/

$ sudo pip install -r requirements.txt

$ chmod +x zeus.py

$ sudo python zeus.py --help (запуск с выводом справки)Если возникнут ошибки при установке,то рекомендую после захода в директорию Zeus,переключиться сразу на суперюзера (sudo su)

И уже затем произвести установку зависимостей и первый запуск.

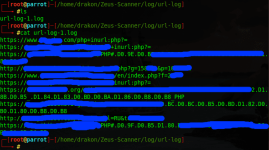

Результаты инструмент сохраняет в логгируемые файлы в директорию log,к которым даёт подсказку при завершении работы.

Новичкам рекомендую быть аккуратнее с этой штуковиной,т.к. законодательство никто не отменял.

А мы,как известно,не призываем к противоправным действиям.

Тестим, в общем ,составляем запросы и наслаждаемся работой замечательного инструмента.

Всех искренне благодарю за внимание и до новых встреч.