Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форензика - Forensics

"Форензика"-от латинского «foren»,«речь перед форумом»,выступление перед судом, судебные дебаты. В русский язык пришло из английского. Сам термин «forensics» это сокращенная форма от «forensic science», дословно «судебная наука», то есть наука об исследовании доказательств – криминалистика. Криминалистика которая изучает компьютерные доказательства, по английски будет «computer forensics». В России слово форензика имеет одно значение - компьютерная криминалистика.

Статья Снятие резервной копии (backup) с телефонов HUAWEI

Ноя 22

- 5 561

- 1

Этот вариант подходит людям, у которых нет более продвинутых вариантов снять и разобрать резервную копию. Если у Вас нет доступа к телефону, и вы не знаете, как его получить, то этот метод вам не подойдет. В любом случае советую проверять полученные данные дополнительно. Для работы нам понадобится питон, если он у вас уже установлен переходите к пункту №3.

- Первое что нам понадобится это установить питон, рекомендую скачать с

Ссылка скрыта от гостей

- Устанавливаем питон:

- Даблклик по скачанному файлу

- Отмечаем чекбокс отмеченный на картинке, прежде чем нажимать “install now” обязательно проверить что бы все совпадало с

- Могу порекомендовать проверить обновления питон:

python -m pip install -- upgrade pip - Перезагрузка

- Следующим шагом ставим библиотеку virtualenv

pip install virtualenvи pycryptodomepip install pycryptodome - Ставим...

Статья Какой был публичный IP-адрес устройства с Windows 10?

Авг 27

- 4 353

- 3

Статья не моя (

Иногда ставится вопрос о том какой публичный IP адрес использовался в системе.

Мы рассмотрим Windows 10. Благодаря "dosvc", Wan IP может остаться в *.etl файлах, которые относятся к работе службы оптимизации доставки (DoSvc):

В зависимости от версии Windows 10 различные файлы журнала трассировки событий (ETL), созданные службой оптимизации доставки (DoSvc), хранятся здесь:

Ссылка скрыта от гостей

)Иногда ставится вопрос о том какой публичный IP адрес использовался в системе.

Мы рассмотрим Windows 10. Благодаря "dosvc", Wan IP может остаться в *.etl файлах, которые относятся к работе службы оптимизации доставки (DoSvc):

это новый метод однорангового распространения в Windows 10. Клиенты Windows 10 могут получать контент с других устройств в своей локальной сети, которые уже загрузили обновления, или с одноранговых узлов через Интернет.

В зависимости от версии Windows 10 различные файлы журнала трассировки событий (ETL), созданные службой оптимизации доставки (DoSvc), хранятся здесь:

| Версия ОС | Путь по умолчанию | Имя файла |

| Win10 (1507) | C:\Windows\Logs\dosvc | dosvc.\d*.\d.etl (e.g. dosvc.1377765.1.etl) |

| Win10... |

Статья Один из способов доказать принадлежность фото к модели смартфона

Авг 15

- 4 448

- 1

Всем привет!

Есть совсем обычная задача: "доказать, что фото из backup смартфона сделаны на текущую модель смартфона".

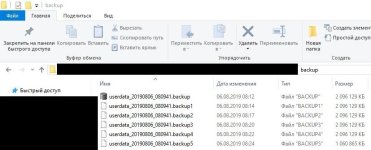

У нас есть backup смартфона "Huawei Y6 Pro (TIT-U02)" созданный с помощью стандартного приложения)

Загрузим наши файлы backup для анализа в AXIOM Examine (не думаю, что есть смысл описывать как это делать).

По итогам анализа выберем графический файл (изображение), на котором поставим эксперимент:

В сведениях об файле содержит следующие интересующие нас данные:

В сведениях об файле содержит следующие интересующие нас данные:

- Изготовитель;

- Модель;

- Программное обеспечение;

- Источник (файл backup, который содержит графический файл);

- Расположение (Offset).

Выгрузим выбранный графический файл и посмотрим его свойства:

Выгрузим выбранный графический файл и посмотрим его свойства:

Свойства "Камера, изготовитель" и...

Есть совсем обычная задача: "доказать, что фото из backup смартфона сделаны на текущую модель смартфона".

У нас есть backup смартфона "Huawei Y6 Pro (TIT-U02)" созданный с помощью стандартного приложения)

Загрузим наши файлы backup для анализа в AXIOM Examine (не думаю, что есть смысл описывать как это делать).

По итогам анализа выберем графический файл (изображение), на котором поставим эксперимент:

- Изготовитель;

- Модель;

- Программное обеспечение;

- Источник (файл backup, который содержит графический файл);

- Расположение (Offset).

Свойства "Камера, изготовитель" и...

Статья Android OS: Аптайм и общее количество запусков

Июн 30

- 3 852

- 0

Доброго времени суток, в этой теме рассмотрим 2 вопроса: сколько раз телефон загружался(при включении или перезагрузке) с момента первой конфигурации и его аптайм.

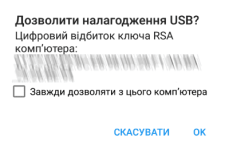

Если вы ни разу не пользовались ADB или позабыли как, дальше есть инструкция где взять/как запустить/как подключить

Если вы ни разу не пользовались ADB или позабыли как, дальше есть инструкция где взять/как запустить/как подключить

- Если у Вас нет ADB

Ссылка скрыта от гостейи распаковываем SDK Platform tools. В составе SDK Platform tools идет новый adb и fastboot. Если у Вас есть ADB и Вы умеете им пользоватся переходим к пункту 6.

- Скачиваем драйвера под телефон(это можно сделать в профильной ветке 4pda/xda).

- Переходим в папку, где находится ADB (по дефолту \platform-tools_r28.0.2-windows\platform-tools).

- Для запуска можно использовать 2 метода:

- Powershell: удобнее, т.к. можно запустить прям из папки с помощью сочетания "Shift + ПКМ" - "Открыть окно Powershell здесь". Но для запуска ADB в Powershell нужно добавлять ".\"перед...

Статья LaZagne или как сделать, что бы работало

Июн 21

- 5 659

- 3

Всем привет!

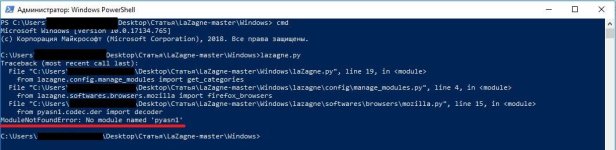

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

И запускаем еще раз LaZagne:

Видим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Код:

pip install [недостающий модуль]Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

Код:

-m pip install --upgrade pipВидим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Статья Cellebrite Reader не освобождает от проверки вручную файлов смартфона.

Май 29

- 4 998

- 4

Всем привет!

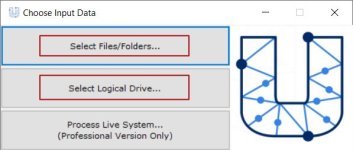

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Для того чтобы экспортировать файл UDF в UFDR нам поможет

Приступим первым делом открываем MOBILedit Forensic Express

Далее кликаем Start и видим следующее:

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

Так как физически смартфон не подключен и у нас есть только его образ то нужно как-то подгрузить его образ и переформатировать в нужный нам. Для этого выбираем пункт меню Import data и увидим следующее:

Попал мне в руки образ смартфона ZTE BLADE V8 сделанный с помощью UFED версии 7.36.0.109.

Файл образа сформированный с расширением UDF, но

Ссылка скрыта от гостей

_7.18.0.106 может открывать файлы с расширением UFDR.Для того чтобы экспортировать файл UDF в UFDR нам поможет

Ссылка скрыта от гостей

.Приступим первым делом открываем MOBILedit Forensic Express

Далее кликаем Start и видим следующее:

[ATTACH type="full"...

Soft PowerForensics - криминалистический анализ жесткого диска

Май 29

- 6 423

- 10

Цель PowerForensics - предоставить всеобъемлющую среду для криминалистического анализа жесткого диска.

PowerForensics в настоящее время поддерживает файловые системы NTFS и FAT, и началась работа над поддержкой расширенной файловой системы и HFS+.

Командлеты

PowerForensics в настоящее время поддерживает файловые системы NTFS и FAT, и началась работа над поддержкой расширенной файловой системы и HFS+.

Командлеты

Get-ForensicMasterBootRecord - gets the MasterBootRecord from the first sector of the hard drive

Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive

Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive

Get-ForensicPartitionTable - gets the partition table for the specified drive

Get-ForensicGuidPartitionTable - gets the GuidPartitionTable from the first sector of the hard drive

Get-ForensicBootSector - gets the appropriate boot sector (MBR or GPT) from the specified drive

Get-ForensicPartitionTable - gets the partition table for the specified drive

Get-ForensicSuperblock - returns the ext4 SuperBlock object

Get-ForensicBlockGroupDescriptor -...

Get-ForensicBlockGroupDescriptor -...

Soft USB Detective - поиск артефактов подключаемых устройств USB

Май 23

- 4 295

- 0

Ссылка скрыта от гостей

- платное ПО для поиска информации о подключаемых устройствах USB для Windows систем- Обрабатывает артефакты USB-устройств от Windows XP до Windows 10

- Поддержка работающей системы, отдельных файлов, папок и обработки логических дисков

- Обрабатывает несколько версий всех принятых артефактов

- Источник каждого идентифицированного значения сохраняется для последующего представления отчетов и документации

- Используйте последние изменения в Windows 10, чтобы получить еще больше информации об устройстве

- Визуально представленные уровни согласованности меток времени

- Создание электронных таблиц Excel для высокоуровневых отчетов по истории USB-устройств.

- Создавайте подробные отчеты для более глубокого анализа и исследований

- Создайте временные графики, включая все уникальные временные метки подключения / отключения и удаления для каждого устройства.

- Создайте отдельные...

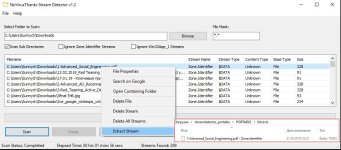

Soft Альтернативный поток данных (Zone.Identifier) в NTFS

Май 21

- 3 453

- 1

Введение - Форензика альтернативного потока данных (Zone.Identifier) в NTFS

Альтернативные потоки данных (англ. Alternate Data Streams, ADS) — метаданные, связанные с объектом файловой системы NTFS.

Рассмотрим ПО которое поможет увидеть ADS:

Альтернативные потоки данных (англ. Alternate Data Streams, ADS) — метаданные, связанные с объектом файловой системы NTFS.

Рассмотрим ПО которое поможет увидеть ADS:

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Ссылка скрыта от гостей

P:S

Очень надеюсь, что эта тема будет дополняться желающими, делитесь теми ПО которые...

Очень надеюсь, что эта тема будет дополняться желающими, делитесь теми ПО которые...

Soft Elcomsoft Forensic Disk Decryptor + Elcomsoft Distributed Password Recovery на примере BitLocker

Май 20

- 8 003

- 9

Рассмотрим как работают дорогие решения для вскрытия паролей. Возможности Elcomsoft Distributed Password Recovery

Рассмотрим на примере зашифрованного диска с помощью BitLocker. Нам понадобится Elcomsoft Forensic Disk Decryptor для получения данных для дальнейшего восстановления пароля

Теперь полученный файл мы будем Атаковать программой Elcomsoft Distributed Password Recovery,

открываем полученный файл EDPR (Elcomsoft Distributed Password Recovery) мне известен пароль и по этому я оставил перебирать по маске только первый символ

иконка замочка уже зелёного цвета, это значит пароль подобран, в вкладке "Результат"

С этим рассмотрим еще...

Рассмотрим на примере зашифрованного диска с помощью BitLocker. Нам понадобится Elcomsoft Forensic Disk Decryptor для получения данных для дальнейшего восстановления пароля

Теперь полученный файл мы будем Атаковать программой Elcomsoft Distributed Password Recovery,

открываем полученный файл EDPR (Elcomsoft Distributed Password Recovery) мне известен пароль и по этому я оставил перебирать по маске только первый символ

иконка замочка уже зелёного цвета, это значит пароль подобран, в вкладке "Результат"

С этим рассмотрим еще...