Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Анонимность и приватность

Анонимность в сети делят на два типа: социальную и техническую. Социальная анонимность – ограничение доступа к информации, которую пользователи могут дать о себе сами. Техническая анонимность – это защита конфиденциальных данных программными способами. Программные методы основаны на использовании сервисов-посредников и защищённых каналов связи. Наиболее часто используются прокси-серверы – посредники между отправителем сообщения и сайтом. Помимо прокси применяют технологию VPN, которая помогает скрыть IP и I2P, которая работает поверх Сети. Одним из самых надёжных способов сохранить анонимность считается Tor, который обеспечивает маршрутизацию через несколько прокси-серверов. Существуют десятки и сотни отдельных проектов, помогающих обеспечить анонимность. Это сети на основе Wi-Fi, расширения для браузеров, отдельные программы, устанавливаемые на компьютер. Они не гарантируют полной анонимности, но заметно усложняют путь к персональным данным. В этом разделе собраны статьи и практические рекомендации по сохранению анонимности в сети.

Статья Развёртывание своего MTProxy Telegram со статистикой

Июн 03

- 11 760

- 10

(...)„Я унаследовал эту неразбериху,

начиная с бессовестных Zello; LinkedIn

и кончая "всеми прочими" на платформе Telegram

в моём мире.

А потом икнув,

чиновник торопливо и громко добавил:

«но я наведу (здесь в IT) порядок“.

Дуров, справедливо полагает, что это авторитарные государства должны его, шифропанка, бояться,

а роскомнадзоры и золотые щиты со своим DPI-фильтрами его не очень-то беспокоят»

(Политическая техника)

Наша техническая политика - проще, я могу тут расписать свои размышления по беспечным блокировкам в рунете, но полагаю, что прогрессивные граждане Modern Russian и жители Codeby.net ощутили на своей шкуре непрофессионализм действующей власти, поэтому ограничусь единственной фразой: наша техническая политика - "Цифровое Сопротивление".

«И рыбку съесть и MTProto proxy Telegram развернуть для своих друзей и близких»

- Технический уровень сложности - "как два...

Статья Принцип работы VPN и Tor

Май 29

- 6 439

- 5

VPN сейчас актуален, как никогда раньше. Даже в домашних роутерах стали появляться не только VPN-серверы, а еще и с аппаратным ускорением шифрования. Что же такое VPN и для чего он вообще нужен? Попробуем рассказать об этом.

Получилось так, что учебниках не дают определения того, что такое - VPN. Якобы, и так всё понятно. На самом деле, аббревиатура VPN даёт некоторое понятие о том, что такое VPN (Virtual Private Network, то есть виртуальная частная сеть). Вроде бы понятно. Сеть - несколько связанных устройств. Виртуальная - неосязаемая, находящаяся не в виде проводов, а так, по интернету. Что такое «частная», тоже вроде бы очевидно. Такая, в которую могут зайти не все, кто захотел, а только те, кому “разрешили”. Если копнуть чуть глубже, то именно эта составляющая VPN и является самой главной, так как она определяет ряд требований к этой самой «частности».

Получилось так, что учебниках не дают определения того, что такое - VPN. Якобы, и так всё понятно. На самом деле, аббревиатура VPN даёт некоторое понятие о том, что такое VPN (Virtual Private Network, то есть виртуальная частная сеть). Вроде бы понятно. Сеть - несколько связанных устройств. Виртуальная - неосязаемая, находящаяся не в виде проводов, а так, по интернету. Что такое «частная», тоже вроде бы очевидно. Такая, в которую могут зайти не все, кто захотел, а только те, кому “разрешили”. Если копнуть чуть глубже, то именно эта составляющая VPN и является самой главной, так как она определяет ряд требований к этой самой «частности».

- Надо как-то обозначать участников этой сети и ту информацию, которой они обмениваются, чтобы она не смешивалась...

Статья Ускоряем VPN соединение

Май 08

- 12 043

- 4

Содержание статьи:

1. Введение

2. Медленная служба VPN

3. Оборудование

4. VPN протоколы

В настоящее время

Хотя использование VPN – это действительно здорово, иногда соединение может работать достаточно медленно, что особенно раздражает, если вы смотрите видео из

Если VPN работает медленно, большинство людей автоматически начинает обвинять провайдера, что не во всех случаях является верным, т.к...

1. Введение

2. Медленная служба VPN

3. Оборудование

4. VPN протоколы

4.1 OpenVPN

4.2 PPTP

4.3 L2TP

4.4 IKEv2

5. Заключение 1. Введение

В настоящее время

Ссылка скрыта от гостей

широко используются по различного рода причинам, начиная от простой безопасности и конфиденциальности и вплоть до обхода сетевых ограничений.Хотя использование VPN – это действительно здорово, иногда соединение может работать достаточно медленно, что особенно раздражает, если вы смотрите видео из

Ссылка скрыта от гостей

Если VPN работает медленно, большинство людей автоматически начинает обвинять провайдера, что не во всех случаях является верным, т.к...

Статья Как следят за нами собственные камеры

Апр 27

- 5 583

- 5

Как за нами следят собственные камеры?

Было ли у вас, хоть раз, ощущения, что за вами кто-то следит? Не-е-т, не пугайте меня, не нужно говорить о том, что такой я один. Сегодня мы поговорим о ваших камерах видеонаблюдения, что незаметно могут скомпрометировать всех, кто находится рядом.

В прошлой статье я заговорил о сборе информации с помощью метаданных и о том, как они могут быть использованы, но эти незаметные следы не единственная беда, ведь не метаинформацией единой получают информацию о нас злоумышленники. Наверное, логичным было бы вставить сюда дисклеймер, потому что в некоторых странах несанкционированный доступ к приватным видеокамерам - это уголовно наказуемо и для закрепления повторюсь ещё - я не преследую цель что-нибудь взломать, а всего-то показать каким простым, иногда, является сбор приватной информации и, естественно, продемонстрировать вам элементарные способы защиты своих данных. Ведь прямо пропорционально...

Было ли у вас, хоть раз, ощущения, что за вами кто-то следит? Не-е-т, не пугайте меня, не нужно говорить о том, что такой я один. Сегодня мы поговорим о ваших камерах видеонаблюдения, что незаметно могут скомпрометировать всех, кто находится рядом.

В прошлой статье я заговорил о сборе информации с помощью метаданных и о том, как они могут быть использованы, но эти незаметные следы не единственная беда, ведь не метаинформацией единой получают информацию о нас злоумышленники. Наверное, логичным было бы вставить сюда дисклеймер, потому что в некоторых странах несанкционированный доступ к приватным видеокамерам - это уголовно наказуемо и для закрепления повторюсь ещё - я не преследую цель что-нибудь взломать, а всего-то показать каким простым, иногда, является сбор приватной информации и, естественно, продемонстрировать вам элементарные способы защиты своих данных. Ведь прямо пропорционально...

Статья Как скрыть данные в QR-коде методом LSB

Апр 21

- 5 586

- 0

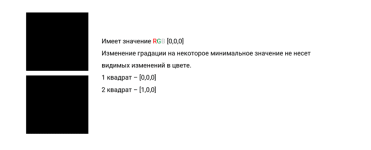

Сегодня рассмотрим один из примитивных, но рабочих способов сокрытия информации в QR коде методом LSB. Содержание этого способа заключается в следующем: QR-код состоит из чёрных квадратов, расположенных в квадратной сетке на белом фоне, которые считываются с помощью устройств обработки изображений. Проще говоря, QR код это совокупность пикселей белого и черного цвета определенной последовательности.

Каждый пиксель имеет свой уникальный битовый код. Метод LSB (наименее значащий бит) подразумевает собой замену последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека.

Суть заключается в следующем: имеется изображение трех пикселей RGB со значениями [0, 0, 0], каждый из них – абсолютно черный цвет. Если мы запишем в канал R значение, равное не нулю, а единице, то для нашего восприятия цвет не поменяется. Таким образом, в канал R...

Каждый пиксель имеет свой уникальный битовый код. Метод LSB (наименее значащий бит) подразумевает собой замену последних значащих битов в контейнере (изображения, аудио или видеозаписи) на биты скрываемого сообщения. Разница между пустым и заполненным контейнерами должна быть не ощутима для органов восприятия человека.

Суть заключается в следующем: имеется изображение трех пикселей RGB со значениями [0, 0, 0], каждый из них – абсолютно черный цвет. Если мы запишем в канал R значение, равное не нулю, а единице, то для нашего восприятия цвет не поменяется. Таким образом, в канал R...

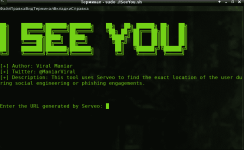

Статья Вычисление цели по ссылке с I-See-You

Апр 07

- 5 316

- 7

Добрый день,Друзья и Уважаемые Форумчане.

Между подготовкой более серьёзного материала для вас и отдыхом,увидел вот такую занимательную вещь.

Принципиально нового,в данном софте нет,но может быть кому и пригодится.

I-See-You создал Viral Maniar из Австралии для вычисления цели по подкинутой ссылке.

Ссылку генерирует сам инструмент используя ресурс serveo net.

Перед предложением цели пройти по ссылке,желательно её сократить и завуалировать.

Установка:

При запуске нам предлагается вверху ссылка.

(При очередном запуске генерируется новая ссылка)

Берём её и вводим в окно запроса URL (см.самый первый скриншот)

Далее,основное окно закроется и активируются другие.

Когда цель перейдёт по ссылке,то увидит такую картину

[ATTACH type="full" width="500px"...

Между подготовкой более серьёзного материала для вас и отдыхом,увидел вот такую занимательную вещь.

Принципиально нового,в данном софте нет,но может быть кому и пригодится.

I-See-You создал Viral Maniar из Австралии для вычисления цели по подкинутой ссылке.

Ссылку генерирует сам инструмент используя ресурс serveo net.

Перед предложением цели пройти по ссылке,желательно её сократить и завуалировать.

Установка:

Код:

# git clone https://github.com/Viralmaniar/I-See-You.git

# cd I-See-You/

# chmod +x ISeeYou.sh

# ./ISeeYou.sh -запуск(При очередном запуске генерируется новая ссылка)

Берём её и вводим в окно запроса URL (см.самый первый скриншот)

Далее,основное окно закроется и активируются другие.

Когда цель перейдёт по ссылке,то увидит такую картину

[ATTACH type="full" width="500px"...

Статья Как использовать коды стран Tor в Windows, Mac и Linux для того, чтобы подменить ваше местоположение

Мар 24

- 9 127

- 0

Это руководство научит вас всему, что вам нужно знать об использовании кодов стран Tor для подмены вашего местоположения в Windows, Mac или Linux.

Tor является одним из наиболее важных инструментов для анонимного серфинга в интернете. Хотя его стандартная конфигурация отлично подходит для сокрытия вашей веб-активности, вам придется внести некоторые изменения, если вы хотите, чтобы ваши данные проходили через узлы в определенных странах. Эта статья покажет вам, как изменить коды стран Tor в Windows, Mac и Linux.

К счастью, это сделать совсем несложно. К концу этого руководства вы сможете отправлять веб-трафик из Албании в Замбию, не выходя из дома.

Почему вам может понадобиться изменить код своей страны в Tor?

Когда вы запускаете...

К счастью, это сделать совсем несложно. К концу этого руководства вы сможете отправлять веб-трафик из Албании в Замбию, не выходя из дома.

Почему вам может понадобиться изменить код своей страны в Tor?

Когда вы запускаете...

Статья Как не быть обманутым Даркнете

Мар 23

- 8 249

- 4

Всем привет, сегодня я бы хотел поговорить на такую популярную тему: "Как не быть кинутым в Даркнете". В даркнете существует анонимность. Безусловно, в даркнете есть и честные продавцы но отсутствие каких-либо связей с реальной личностью сильно распускает, и даже известный продавец может кинуть вас. В этой статье мы рассмотрим известные методы понижения вероятности обмана вас. Помните, что даже если вы будете соблюдать все эти правила вероятность того что у вас кинут существует.

1) Проверка домена

Первое что следует проверить посещение любой площадки в даркнете это проверить адрес ссылки. В даркнете использовать ссылки которые заканчиваются на .com, .cab, .ru, .city, .to и т.д. ,потому домен который используется в даркнете только один: сочетание 16 букв/цифр + .onion.

2) Выбор проверенных площадок

Ваши первые покупки в даркнете должны быть через проверенных продавцов...

1) Проверка домена

Первое что следует проверить посещение любой площадки в даркнете это проверить адрес ссылки. В даркнете использовать ссылки которые заканчиваются на .com, .cab, .ru, .city, .to и т.д. ,потому домен который используется в даркнете только один: сочетание 16 букв/цифр + .onion.

2) Выбор проверенных площадок

Ваши первые покупки в даркнете должны быть через проверенных продавцов...

Статья Частичный деанон для пользователя Vk

Мар 16

- 6 035

- 2

Добрый день,Уважаемые Друзья и Форумчане.

Совершенно лёгкий обзор сегодня посвящён трудам нашего соотечественника.

Сразу оговорюсь,что только ради данного обзора не стоит покупать премиум-статус.

На Форуме достаточно других статей и курсов,ради которых действительно стоит заинтересоваться.

(Это я с уважением обращаюсь к тем,кто увидит вступление к обзору).

Буду честен с вами всеми и скажу сразу,что данный софт возвращает нас в прежние времена.

А именно,те,когда можно было прочитать информацию со скрытой страницы пользователя vk.

Почему публикую именно в премиум свой обзор,казалось бы о обычном софте?

Я не желаю проблем автору по каким-либо причинам.

Сам автор на подъёме своих работ и ссылка на них обязательно будет приведена в конце обзора.

Возможно вас заинтересует не только этот софт.

Итак,софт ,о котором пойдёт речь называется vk-deanonymizer.

Установка:

Код:

# git clone https://github.com/jieggii/vk-deanonymizer.git

# cd vk-deanonymizer/

# pip3...