Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

CTF и практические задания

Хакерский CTF построен на правилах классического Capture the Flag

CTF CTF Sunset: twilight

Мар 06

- 6 791

- 10

Приветствую!

В продолжение цикла статей по CTF, представляю обзор моего прохождения коробки из списка Offensive Security.

Name: Sunset: twilight

Машина впринципе оказалась достаточно простой, но при этом были моменты когда я понимал что она хочет моей крови. Пройти удалось без подсказок и как я потом понял, альтернативным методом. Я не знаю, возможно автор специально дал возможность использовать иные методы для прохождения, а может это просто ошибка автора.

Вообщем поехали...

Загружаю образ VirtualBox и первым делом смотрю какой адрес выдан машине:

Как только получен адресс, сканирую на предмет открытых портов, служб. сервисов, их версий. версии ОС и заоодно запущу необходимые скрипты:

В продолжение цикла статей по CTF, представляю обзор моего прохождения коробки из списка Offensive Security.

Name: Sunset: twilight

Offensive Security Level : Easy

Author Level: Easy/Intermediate

Машина впринципе оказалась достаточно простой, но при этом были моменты когда я понимал что она хочет моей крови. Пройти удалось без подсказок и как я потом понял, альтернативным методом. Я не знаю, возможно автор специально дал возможность использовать иные методы для прохождения, а может это просто ошибка автора.

Вообщем поехали...

Загружаю образ VirtualBox и первым делом смотрю какой адрес выдан машине:

nmap -sn 192.168.1.1/24Как только получен адресс, сканирую на предмет открытых портов, служб. сервисов, их версий. версии ОС и заоодно запущу необходимые скрипты:

nmap -A -p-...Статья Сказание о том, как Игорь начинал выполнять челленджи HTB

Авг 05

- 7 199

- 5

Немного сюжета

Тёплые, ясные летние вечера лета начинают становиться прохладными и более тёмными. Ночь и прохладная тьма мало-помалу начинают господствовать над силами света. В одну из таких ночей Игорь не спал. Бессонница истязала его в тот момент, это было частое явление. Работа в качестве сетевого админа часто выматывала его. Эх, если бы невозможность уснуть была единственной причиной того, почему в эту ночь он не спал.

Сообщение в Telegram'e захватило его, бот новостного канала прислал занимательную статью про расследование киберпреступления. Там он разузнал о существовании форензики и логов, просмотрев логи windows, ему стало не по себе. Оказывается, windows хранила столько информации о его жизни за ПК. В голову начали приходить мысли о том, как же перейти на более безопасный вариант операционной системы, а именно что-то с Linux подобных. Отличия нашего героя от основной массы людишек не сосчитать...

CTF Основы стеганографии в "capture the flag"

Май 23

- 63 393

- 11

Всем хорошего времяпрепровождения!

Новая статья апрель 2025 год по ссылке: Полное руководство по стеганографии для CTF: инструменты и методы поиска скрытых данных

Недавно образовалась команда новичков по ctf нашего любимого форума, в связи с этим своей статьей хотел бы начать обмен опытом, так сказать, по решению тасков той или иной направленности. Ведь всегда есть некий алгоритм, которому вы следуете при решении тасков, который приводит, на легком и среднем уровне, к найденному флагу. Это тот уровень, который находится между «пфф, изипизи» и тем, когда вы начинаете видеть заговоры иллюминатов во всех хинтах и файлах.

И так, я попробую рассказать вам основы стеганографии. Точнее сказать, основы в моем представлении. Приятного чтения

1. Область применения

Что такое стеганография рассказывать не буду...

Новая статья апрель 2025 год по ссылке: Полное руководство по стеганографии для CTF: инструменты и методы поиска скрытых данных

Недавно образовалась команда новичков по ctf нашего любимого форума, в связи с этим своей статьей хотел бы начать обмен опытом, так сказать, по решению тасков той или иной направленности. Ведь всегда есть некий алгоритм, которому вы следуете при решении тасков, который приводит, на легком и среднем уровне, к найденному флагу. Это тот уровень, который находится между «пфф, изипизи» и тем, когда вы начинаете видеть заговоры иллюминатов во всех хинтах и файлах.

И так, я попробую рассказать вам основы стеганографии. Точнее сказать, основы в моем представлении. Приятного чтения

1. Область применения

Что такое стеганография рассказывать не буду...

Решено OFFZONE и Codeby 16 и 17 апреля 2020

Фев 03

- 5 248

- 2

OFFZONE

16-17 апреля 2020

16-17 апреля 2020

Ссылка скрыта от гостей

Ссылка скрыта от гостей

В этом году наша команда обязательно посетит это замечательное мероприятие. Поставим стенд, будем раздавать стикеры. Допускаю, что один из участников команды выступит с докладом. Кстати, еще можно успеть

Ссылка скрыта от гостей

. Еще подготовим небольшие задания, которые сможете решить на месте. Призы гарантируем. Пригласим моделей, с которыми сможете сфоткаться Отзыв одного из участников форума, который был на офзоне в прошлом году:

Кратко...

Решено Positive Hack Days 13–14 мая 2020

Янв 27

- 7 208

- 14

ВНИМАНИЕ! Перенос сроков проведения PHDays 10

В связи с ситуацией, вызванной эпидемией коронавирусной инфекции (COVID-19), и в целях безопасности наших гостей мы приняли решение перенести форум PHDays 10.

Оргкомитет анализировал ситуацию последние две недели и получил много вопросов от наших спикеров со всего мира по поводу возможной коррекции сроков проведения форума. Учитывая возрастающие риски международных поездок, мы начали рассматривать вопрос о переносе мероприятия.

Вчера вышло распоряжение мэра Москвы об отмене до 10 апреля мероприятий численностью свыше 5000 человек, однако, наблюдая за развитием ситуации с эпидемией, можно предположить, что запрет будет продлен.

В итоге мы приняли решение о переносе форума - предположительно на осень 2020 года. О новых датах PHDays 10 мы сообщим дополнительно. Как только будут объявлены даты, мы свяжемся со всеми участниками и докладчиками, чтобы выяснить, смогут...

Оргкомитет анализировал ситуацию последние две недели и получил много вопросов от наших спикеров со всего мира по поводу возможной коррекции сроков проведения форума. Учитывая возрастающие риски международных поездок, мы начали рассматривать вопрос о переносе мероприятия.

Вчера вышло распоряжение мэра Москвы об отмене до 10 апреля мероприятий численностью свыше 5000 человек, однако, наблюдая за развитием ситуации с эпидемией, можно предположить, что запрет будет продлен.

В итоге мы приняли решение о переносе форума - предположительно на осень 2020 года. О новых датах PHDays 10 мы сообщим дополнительно. Как только будут объявлены даты, мы свяжемся со всеми участниками и докладчиками, чтобы выяснить, смогут...

Статья CTF "Bsides London 2017"

Окт 29

- 5 541

- 5

Привет, codeby !

Первоисточник:

Перевод: выполнен от команды Codeby

Примечание от команды форума:

Виртуальную машину можно

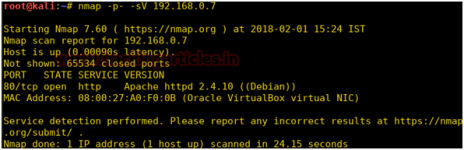

Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Первоисточник:

Ссылка скрыта от гостей

Перевод: выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

Виртуальную машину можно

Ссылка скрыта от гостей

.Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

nmap -p- -sV 192.168.0.7Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Наши ребята на Phoenix Hackathon

Окт 24

- 5 567

- 11

Одесса

26 октября

26 октября

Спикерами мероприятия являются участники форума кодебай @Vander и @Sunnych

Далее текст от оргов:

Здравствуйте, мы являемся группой студентов ОНПУ специальность Информационная Безопасность. У нас появилась идея провести что то связанное с ИБ.

Кратко о мероприятии:участников ожидают выступления спикеров со всей Украины, профи своего дела список докладчиков вы можете увидеть у нас на сайте, так же мы подготовили практические квесты по различным темам php инъекции, sql инъекции, xss, обход авторизации и тд. Все это конечно же будет сопровождаться ценным и интересными призами.Вот наш сайт на котором можно узнать больше информации (

Ссылка скрыта от гостей

).На кого ориентированно мероприятие?

Материалы докладчиков будут доступны как для начинающих так и для продвинутых и вход...

Статья CTF “Game of Thrones” [Перевод]

Окт 20

- 5 391

- 1

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

Образ VM и подробное описание можно найти

Автор VM: OscarAkaElvis

Приступим.

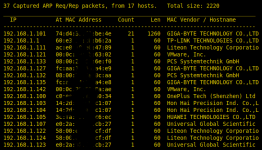

Для начала, узнаем IP виртуальной машины (В статье она находится по адресу 192.168.1.133)

Далее используем nmap чтобы найти открытые порты и сервисы расположенные на них

Мы видим, что на 80-ом порту находится веб-сервер, поэтому мы открываем ip в нашем браузере.

Посмотрев на исходный код страницы, мы увидим синтаксис флага.

[ATTACH...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

Образ VM и подробное описание можно найти

Ссылка скрыта от гостей

Автор VM: OscarAkaElvis

Приступим.

Для начала, узнаем IP виртуальной машины (В статье она находится по адресу 192.168.1.133)

Код:

netdiscoverДалее используем nmap чтобы найти открытые порты и сервисы расположенные на них

Код:

nmap -p- -sV 192.168.1.133Мы видим, что на 80-ом порту находится веб-сервер, поэтому мы открываем ip в нашем браузере.

Посмотрев на исходный код страницы, мы увидим синтаксис флага.

[ATTACH...

Статья SQL-injection challenge write-up

Сен 10

- 3 930

- 8

Всем привет!

На днях проходил конкурс по SQL-injection. И сегодня я расскажу вам как нужно было проходить задание. Этот райтап будет больше чем прохождение конкретного таска. Здесь я буду освещать логический подход к внедрению произвольного кода sql. Многие из вас, смогут для себя узнать полезные детали.

Рассказывать буду подробно, шаг за шагом.

Шаг 1 - найти точку входа в инъекцию.

На странице таска мы не видим какой-либо формы в явном виде, также в исходном коде нет скрытой формы.

Стало быть с большой долей вероятности уязвимость будет в GET запросе. Чаще всего обращение к базе идёт через какой-нибудь параметр. Пробовать нужно всегда с самого простого и распространённого, что я и сделал в таске. Получилось, вывод на странице поменялся. Попали с первого раза. Кто не догадался, тот легко мог узнать страницу с параметром с помощью какого-либо фаззера...

На днях проходил конкурс по SQL-injection. И сегодня я расскажу вам как нужно было проходить задание. Этот райтап будет больше чем прохождение конкретного таска. Здесь я буду освещать логический подход к внедрению произвольного кода sql. Многие из вас, смогут для себя узнать полезные детали.

Рассказывать буду подробно, шаг за шагом.

Шаг 1 - найти точку входа в инъекцию.

На странице таска мы не видим какой-либо формы в явном виде, также в исходном коде нет скрытой формы.

Стало быть с большой долей вероятности уязвимость будет в GET запросе. Чаще всего обращение к базе идёт через какой-нибудь параметр. Пробовать нужно всегда с самого простого и распространённого, что я и сделал в таске. Получилось, вывод на странице поменялся. Попали с первого раза. Кто не догадался, тот легко мог узнать страницу с параметром с помощью какого-либо фаззера...

Конкурс SQL-injection challenge

Авг 29

- 16 400

- 62

Всем привет!

В продолжение серии статей 1 2 3 4 5 6 я решил приготовить вам сюрприз в виде таска. По моей оценке сложность задачи 8 из 10 баллов. Предлагаю всем желающим пошевелить мозгами, и испытать свои навыки по внедрению произвольного кода в базы данных.

Условия конкурса

1. Взломать базу данных, и вытащить оттуда [COLOR=rgb(0, 168...

В продолжение серии статей 1 2 3 4 5 6 я решил приготовить вам сюрприз в виде таска. По моей оценке сложность задачи 8 из 10 баллов. Предлагаю всем желающим пошевелить мозгами, и испытать свои навыки по внедрению произвольного кода в базы данных.

Условия конкурса

1. Взломать базу данных, и вытащить оттуда [COLOR=rgb(0, 168...