Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

CTF и практические задания

Хакерский CTF построен на правилах классического Capture the Flag

Прохождение квеста "Эпоха Цифры"

Апр 11

- 6 988

- 0

Write-up по этому квесту.

Структура квеста

Шаги

Структура квеста

Шаги

- Квест содержит 39 последовательно/параллельных шагов.

- Прохождение заградительного барьера (защита квеста от «посторонних»).

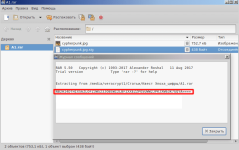

- Взлом приватного pgp-ключа (стандарт OpenPGP).

- Эксплуатация уязвимости в мессенджере Android-Telegram (атака «хищения ключей»).

- Обнаружение и вскрытие скрытого тома VeraCrypt (шифрование каскадное: SHA512/AES/Twofish).

- Восстановление данных (ИМХО, «самое-самое» в этом квесте!).

- Архиватор - Winrar или Engrampa (GUI/Mate).

- Работа с метаданными - mat2...

Информационная безопасность на хайпе или заключительный этап всероссийской олимпиады профессионального мастерства

Апр 08

- 3 612

- 0

Блокчейн, биткоин и криптовалюты – эти понятия ворвались в нашу жизнь, их произносили в новостях с утра до вечера, стартапы и семинары по моментальному обогащению, видеопроцессоры и майнинговые фермы из фантастических фильмов, реализовались в реальной жизни.

В колледжах, реализующих специальности группы «Информационная безопасность», наблюдается взрывной рост заявлений абитуриентов. Молодое поколение под влиянием фильмов, интернета и социальных групп мечтает стать суперспециалистом со сверхвозможностями в области криптографии, зачастую с противозаконными намерениями.

Производители оборудования и ПО максимально полно и быстро предоставляют свои продукты для продвижения в учебных заведениях для подготовки молодых специалистов.

Работодатели проводят тестирование и отбор во время учебы, зазывают талантливых студентов на стажировки и практики.

2019. Ажиотаж прошел, мыслями и головами сограждан завладели другие вирусные идеи, на пользу ли все это направлению «Информационная...

В колледжах, реализующих специальности группы «Информационная безопасность», наблюдается взрывной рост заявлений абитуриентов. Молодое поколение под влиянием фильмов, интернета и социальных групп мечтает стать суперспециалистом со сверхвозможностями в области криптографии, зачастую с противозаконными намерениями.

Производители оборудования и ПО максимально полно и быстро предоставляют свои продукты для продвижения в учебных заведениях для подготовки молодых специалистов.

Работодатели проводят тестирование и отбор во время учебы, зазывают талантливых студентов на стажировки и практики.

2019. Ажиотаж прошел, мыслями и головами сограждан завладели другие вирусные идеи, на пользу ли все это направлению «Информационная...

Hack The Box: Практический анализ машин для отработки навыков пентеста (Часть 2)

Мар 30

- 25 106

- 13

Полное руководство на русском языке о Hack The Box Pen-testing Labs

Первая часть - Hack The Box - все об онлайн лаборатории для пентеста, часть 1

Всем привет. Это вторая часть руководства по Hack The Box. В ней мы проанализируем несколько машин из HTB, проверим ваши знания командной строки lInux и изучим несколько утилит для сканирования.

Поискав на YouTube, я нашел отличнейший плейлист, из которого мы возьмем видеоролики, где проводят сканирование, и разберем парочку:

Просмотрев начало любого видеоролика, вы увидите сканирование IP адреса машины утилитой Nmap. Давайте посмотрим команды, используемы в видеоролике, и найдем к ним справку...

Первая часть - Hack The Box - все об онлайн лаборатории для пентеста, часть 1

Всем привет. Это вторая часть руководства по Hack The Box. В ней мы проанализируем несколько машин из HTB, проверим ваши знания командной строки lInux и изучим несколько утилит для сканирования.

Поискав на YouTube, я нашел отличнейший плейлист, из которого мы возьмем видеоролики, где проводят сканирование, и разберем парочку:

Просмотрев начало любого видеоролика, вы увидите сканирование IP адреса машины утилитой Nmap. Давайте посмотрим команды, используемы в видеоролике, и найдем к ним справку...

Статья Hack The Box: Онлайн-лаборатория для практики и обучения пентесту (Часть 1)

Мар 30

- 64 504

- 21

Полное руководство на русском языке о Hack The Box Pen-testing Labs.

Всем привет. В недавнем времени захотел попрактиковаться в сфере пентеста. Долго искал и выбирал площадки. Выбирал среди этих:

Для начала нам стоит разобраться что вообще сайт из себя представляет. Hack The Box или HTB -...

Всем привет. В недавнем времени захотел попрактиковаться в сфере пентеста. Долго искал и выбирал площадки. Выбирал среди этих:

- HackerLab | CTF-платформа (площадка добавлена в конце 2022 года)

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

Для начала нам стоит разобраться что вообще сайт из себя представляет. Hack The Box или HTB -...

Решено Участие команды codeby в The Standoff на Positive Hack Days 9

Мар 30

- 5 918

- 14

Соревнования пройдут 21-22 мая на PHDays — международный форум по практической безопасности. Главная. Список команд: Команды The Standoff

Приходите поболеть за нас

Подробнее на официальном сайте The StandoffThe Standoff

Конфликт атакующих и защитников выходит на новый уровень. Битва развернется в городе, вся экономика которого основывается на цифровых технологиях. Городская инфраструктура включает в себя ТЭЦ и подстанцию, железную дорогу, «умные» дома с рекуперацией энергии, банки с банкоматами и киосками самообслуживания. Ну и конечно, в городе работают сотовая связь, интернет, различные онлайн-сервисы.

Приходите поболеть за нас

Великий CTF - Инструментарий

Фев 10

- 33 302

- 13

Дабы понять, что освещается и что происходит в головах умов решающих различного рода CTF -

Представляю Вашему вниманию список софта, предназначенный для решения практически любых задач

Это Утилиты, материал, пособия…

Если Вы нашли то, чего нет в статье, просьба оставлять комментарии, мы внесем правки и сделаем этот мануал для Вас и всего общества.

Зачем?

Да лично для себя в первую очередь, т.к. память у меня страдает. В первую очередь это большая заметка для забывак или интересующихся. У опытных уже сформирован инструментарий и им не приходиться прибегать к постороннему ПО. Особенно новичкам будет удобно и полезно.

Давайте так, выложу что есть, добавим, подправим и в итоге получим рабочий материал применимый в реальной жизни при решении аналогичных задач на различных площадках типа hackthebox.eu, root-me.org и так далее…

[COLOR=rgb(250, 197...

Представляю Вашему вниманию список софта, предназначенный для решения практически любых задач

Ссылка скрыта от гостей

(CTF).Это Утилиты, материал, пособия…

Если Вы нашли то, чего нет в статье, просьба оставлять комментарии, мы внесем правки и сделаем этот мануал для Вас и всего общества.

Зачем?

Да лично для себя в первую очередь, т.к. память у меня страдает. В первую очередь это большая заметка для забывак или интересующихся. У опытных уже сформирован инструментарий и им не приходиться прибегать к постороннему ПО. Особенно новичкам будет удобно и полезно.

Давайте так, выложу что есть, добавим, подправим и в итоге получим рабочий материал применимый в реальной жизни при решении аналогичных задач на различных площадках типа hackthebox.eu, root-me.org и так далее…

[COLOR=rgb(250, 197...

Статья Стеганография - аля Цикада 3301

Фев 04

- 10 209

- 8

На кануне нового 2019 года, 15 Декабря 2018 г. наткнулся в сети на такую интересную тему, как Cicada 3301. К сожалению не смог уделить должное внимание данной теме, как раз за день до этого стартовала крупнейшая в СНГ лаборатория Pentestit Lab 12, врайтап по которой можете найти на этом форуме в разделе CTF. Так вот, что это такое и вот Вам вырезка из wiki:

Цикада 3301 — таинственная организация, публикующая головоломки в Интернете. 4 января 2012 года на сайте

Цикада 3301 — таинственная организация, публикующая головоломки в Интернете. 4 января 2012 года на сайте

Ссылка скрыта от гостей

был размещен пост: «Привет. Мы ищем лиц с высоким интеллектом. Для этого мы разработали тест. В этом изображении есть скрытое сообщение. Найдите его, и оно покажет вам, как найти нас. С нетерпением ждем тех немногих, кому удастся пройти весь путь. Удачи...CTF CTF HTB - Beatles

Фев 01

- 5 884

- 4

Привет, а вот и первый врайтап из очень популярной CTF платформы Hackthebox, вот и пруф популярности:

Уж больно понравилась эта стеганография и ровно поэтому решил ее запостить, надеюсь и Вы оцените...

Скачав архив мы видим изображение и пойдем по привычному для нас пути:

Stegsolve.jar

Хочу Вам дать понять, что при работе со стеганографией Вы сразу понимали какой софт использовать для максимально быстрого результата, т.е. если Вы начнете смотреть изображение бинарно к примеру:

или

Мы получаем много мусора:

Дальше пробуем инструментом, который мы показывали ранее - созвучным с иконкой браузера поисковика от Яндекса:

А ще лучше сразу научиться так, если мы работаем со...

Уж больно понравилась эта стеганография и ровно поэтому решил ее запостить, надеюсь и Вы оцените...

Скачав архив мы видим изображение и пойдем по привычному для нас пути:

Stegsolve.jar

Хочу Вам дать понять, что при работе со стеганографией Вы сразу понимали какой софт использовать для максимально быстрого результата, т.е. если Вы начнете смотреть изображение бинарно к примеру:

Bash:

cat -b BAND.JPG

Bash:

nl BAND.JPGМы получаем много мусора:

Дальше пробуем инструментом, который мы показывали ранее - созвучным с иконкой браузера поисковика от Яндекса:

Bash:

strings BAND.JPGКонкурс Пройди квест киберпространства и получи 1500р. Бонус Alfa AWUS036NHA. Раннее было - получи 500р

Янв 14

- 19 524

- 51

A

Всем Привет!

Для Вас подготовил интересный конкурс:"Пройди квест киберпространства и получи 500р."

Неофициальное название квеста "Храм 7_Пантеонов".

Условия: дойти до финиша и выложить здесь скрин/секретное слово (который Вас ждет по завершению квеста в жанре "Киберпанк")

Сроки проведения: 1 месяц те. до 14 февраля 2019г. (если квест не пройден ни кем, возможно его продление на неопределенный срок, или его закрытие с выкладкой решения, или без выкладки решения - на усмотрение am29f010b)

Тот, кто первый придет "успешно" к финишу, получит 500р, если придет к финишу окольными путями (пропустив часть заданий), получит 250р.

Если придут несколько человек к финишу (независимо от времени, до срока окончания конкурса), то 250р/500р (одно призовое место) (Яндекс бабки) будут разыграны через...

Для Вас подготовил интересный конкурс:"Пройди квест киберпространства и получи 500р."

Неофициальное название квеста "Храм 7_Пантеонов".

Условия: дойти до финиша и выложить здесь скрин/секретное слово (который Вас ждет по завершению квеста в жанре "Киберпанк")

Сроки проведения: 1 месяц те. до 14 февраля 2019г. (если квест не пройден ни кем, возможно его продление на неопределенный срок, или его закрытие с выкладкой решения, или без выкладки решения - на усмотрение am29f010b)

Тот, кто первый придет "успешно" к финишу, получит 500р, если придет к финишу окольными путями (пропустив часть заданий), получит 250р.

Если придут несколько человек к финишу (независимо от времени, до срока окончания конкурса), то 250р/500р (одно призовое место) (Яндекс бабки) будут разыграны через...