Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форензика и OSINT

"Форензика"-от латинского «foren»,«речь перед форумом»,выступление перед судом, судебные дебаты. В русский язык пришло из английского. Сам термин «forensics» это сокращенная форма от «forensic science», дословно «судебная наука», то есть наука об исследовании доказательств – криминалистика. Криминалистика которая изучает компьютерные доказательства, по английски будет «computer forensics». В России слово форензика имеет одно значение - компьютерная криминалистика.

Forensic Scanner - Author H.Carvey

Мар 11

- 4 550

- 0

Forensic Scanner это мини комбайн содержащий в себе 44 готовых инструмента.

Шаг 1. Смонтируйте файл образа. Первый шаг к использованию сканера Forensic - это монтирование файла образа как доступного тома.

Есть ряд инструментов и методов, доступных для этого...

- acmru.pl

- appcertdlls.pl

- appcompatcache.pl

- appinitdlls.pl

- arpcache.pl

- direct.pl

- emdmgmt.pl

- esent.pl

- evtrpt.pl

- filehistory.pl

- hosts.pl

- imagefile.pl

- imm32.pl

- mndmru.pl

- mp2.pl

- muicache.pl

- networklist.pl

- ntshrui.pl

- prefetch.pl

- runmru.pl

- samparse.pl

- shellbags.pl

- soft_run.pl

- spoolsv.pl

- spp_clients.pl

- ssid.pl

- sysinternals.pl

- tasks.pl

- tif.pl

- tsclient.pl

- typedpaths.pl

- typedurls.pl

- typedurlstime.pl

- user_run.pl

- userassist.pl

- usertemp.pl

- visal.pl

- win_dll.pl

- win_temp.pl

- winbackup.pl

- winlogon.pl

- wordwheelquery.pl

- ws2_32.pl

- zeus.pl

Есть ряд инструментов и методов, доступных для этого...

WinPE Forensics

Мар 02

- 6 477

- 2

Загрузочный образ Windows 10 Version 1709 Redstone3 build 16299*

This is a minimalist 32 WinPE/WinFE with a GUI shell (BBLean - based on BlackBox for Windows) - originally created for system deployment.

Загрузка с защитой от записи на исследуемый объект

программы:

программы:

Linux Reader 3.4;

FTK Imager 3.1.1.8;

7-Zip 18.06 добавлен

7-Zip plugins на данный момент плагин Forensic7z

поддерживает изображения в следующих форматах:

Экспертный формат сжатия свидетелей ASR (.S01)

Encase Формат файла изображения (.E01, .Ex01)

Encase Логический формат файла изображения (.L01, .Lx01)

Расширенный формат криминалистики (.AFF)

AccessData FTK Imager Логическое изображение (.AD1).

при нажатии правой кнопкой на рабочем столе получаем...

This is a minimalist 32 WinPE/WinFE with a GUI shell (BBLean - based on BlackBox for Windows) - originally created for system deployment.

Загрузка с защитой от записи на исследуемый объект

Linux Reader 3.4;

FTK Imager 3.1.1.8;

7-Zip 18.06 добавлен

7-Zip plugins на данный момент плагин Forensic7z

поддерживает изображения в следующих форматах:

Экспертный формат сжатия свидетелей ASR (.S01)

Encase Формат файла изображения (.E01, .Ex01)

Encase Логический формат файла изображения (.L01, .Lx01)

Расширенный формат криминалистики (.AFF)

AccessData FTK Imager Логическое изображение (.AD1).

Далее показ будет в виде фото

Вот так выглядит загруженный WinPE Forensics

Вот так выглядит загруженный WinPE Forensics

при нажатии правой кнопкой на рабочем столе получаем...

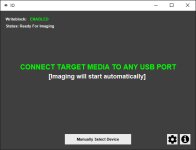

Статья zero-click forensic imaging - инструмент для криминалистической визуализации с нулевым кликом

Фев 19

- 5 089

- 1

zero-click forensic imaging (IO) - инструмент для криминалистической визуализации с нулевым кликом, разработанный для использования в условиях высокой нагрузки. IO автоматически включает программную блокировку записи, обнаруживает изменения на подключенных устройствах и начинает создавать изображения E01 с подключенного целевого носителя без какого-либо вмешательства пользователя. Кроме того, журналы ввода-вывода включают критическую информацию об устройстве, которая требуется экспертам MEDEX (судебно-медицинская экспертиза), такую как тип устройства, модель, имя, размер, геометрия, хэши MD5 и SHA1, серийный номер оборудования, серийный номер тома для каждого раздела и VID устройства. / PID.

Кроме того, IO был спроектирован с нуля, чтобы обеспечить одновременную обработку и анализ данных наряду с визуализацией. Не влияя на общее время визуализации, IO создает отчеты по сортировке, которые включают общее количество файлов и извлеченную информацию о географическом местоположении из...

Кроме того, IO был спроектирован с нуля, чтобы обеспечить одновременную обработку и анализ данных наряду с визуализацией. Не влияя на общее время визуализации, IO создает отчеты по сортировке, которые включают общее количество файлов и извлеченную информацию о географическом местоположении из...

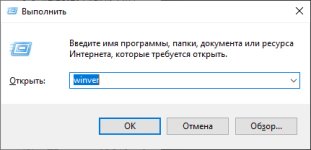

Статья Windows version detection (определение версии Windows)

Янв 31

- 4 649

- 1

Одна из первоочередных задач компьютерно-технической экспертизы это определение операционной системы, её версии, модификации, build.

Зная версию ОС Вы сможете подготовить план действий для изучения артефактов, так как в разных версиях есть отличия - разные функции, ID event logs, ключи реестра и.т.п.Мы с Вами рассмотрим ОС из семейства microsoft - windows 10 (

Ссылка скрыта от гостей

)Текущая версия системы, номер сборки находятся в значении параметра CurrentBuildNumber, который физически хранится в:

путь ->

c:\Windows\System32\config\файл ->

SOFTWAREреестр ->

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion

1. В работающей системе мы можем увидеть это:Вызовом команды -> "Win+R"->"WinVer"press(Enter)

система нам...

Статья Поднимаем IDS SNORT для обнаружения хакера в сети

Янв 29

- 9 161

- 3

Всем доброго дня. На одной из страниц форума мне попадалось обсуждение темы: как обнаружить вторжение в корпоративную сеть. Я пообещал снять видео на эту тему, однако понял, что оно получится долгое и не интересное, поэтому решил написать статью. Возможно кто-то ее использует как мануал к действию.

Начнем с теории.

Изначально, после попадания в сеть, хакер начинает ее изучать. Это, в первую очередь, различные приемы сканирования, а значит генерация большого объема трафика, который в штатном режиме не используется в больших количествах. Вот именно по трафику и можно вычислить несанкционированный доступ. Для этого применяются 2 вида программного или аппаратного обеспечения: IPS и IDS.

IDS (

Начнем с теории.

Изначально, после попадания в сеть, хакер начинает ее изучать. Это, в первую очередь, различные приемы сканирования, а значит генерация большого объема трафика, который в штатном режиме не используется в больших количествах. Вот именно по трафику и можно вычислить несанкционированный доступ. Для этого применяются 2 вида программного или аппаратного обеспечения: IPS и IDS.

IDS (

Ссылка скрыта от гостей

) или система обнаружения вторжений представляет собой программный или аппаратный комплекс, который устанавливается в сети и анализирует трафик на предмет «нежелательного». Существует огромное...Статья DFIRTrack - Анализ и форензика систем

Янв 22

- 4 940

- 0

Приветствую гостей и участников портала Codeby.net.

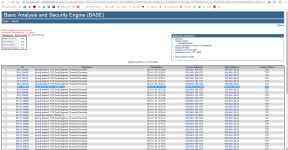

В этой статье, я хочу описать и подробно рассказать о работе инструмента для форензики систем – DFIRTrack.

DFIRTrack (приложение для цифровой криминалистики и отслеживания инцидентов) - это веб-приложение с открытым исходным кодом, основанное на Django и использующее базу данных PostgreSQL.

В отличие от других инструментов реагирования на инциденты, которые в основном основаны на конкретных случаях и поддерживают работу CERT, SOC в повседневной работе.

DFIRTrack - ориентирован на обработку одного крупного инцидента, с большим количеством уязвимых систем. Он предназначен для использования в качестве инструмента для специальных групп реагирования на инциденты.

В отличие от прикладных программ, DFIRTrack работает системно. Он отслеживает состояние различных систем и связанных с ними задач, постоянно информируя аналитика о состоянии и количестве изменениях в системах, в любой момент на этапе...

В этой статье, я хочу описать и подробно рассказать о работе инструмента для форензики систем – DFIRTrack.

DFIRTrack (приложение для цифровой криминалистики и отслеживания инцидентов) - это веб-приложение с открытым исходным кодом, основанное на Django и использующее базу данных PostgreSQL.

В отличие от других инструментов реагирования на инциденты, которые в основном основаны на конкретных случаях и поддерживают работу CERT, SOC в повседневной работе.

DFIRTrack - ориентирован на обработку одного крупного инцидента, с большим количеством уязвимых систем. Он предназначен для использования в качестве инструмента для специальных групп реагирования на инциденты.

В отличие от прикладных программ, DFIRTrack работает системно. Он отслеживает состояние различных систем и связанных с ними задач, постоянно информируя аналитика о состоянии и количестве изменениях в системах, в любой момент на этапе...

Статья Imago - Форензика изображений

Янв 22

- 7 287

- 2

Приветствую гостей и участников портала Codeby.net.

В этой статье, мы на примерах рассмотрим способ форензики изображений с помощью инструмента с открытым исходным кодом – Imago-forensics.

Imago - это инструмент на Python, который рекурсивно извлекает цифровые доказательства из изображений. Этот инструмент полезен во время цифрового судебного расследования.

Если вам нужно извлечь цифровые доказательства и у вас есть много изображений, с помощью этого инструмента вы сможете легко сравнить их.

Imago - позволяет извлечь доказательства в файл CSV или в базу данных sqlite. Если в формате JPEG присутствуют GPS-координаты, Imago может извлечь долготу и широту и преобразовать их в градусы и получить соответствующую информацию, такую как город, страна, почтовый индекс и т.д.

Imago - предлагает возможность расчета анализа уровня ошибок и обнаружить обнаженное тело на фото, но этот функционал находится в версии BETA.

Установка:

В этой статье, мы на примерах рассмотрим способ форензики изображений с помощью инструмента с открытым исходным кодом – Imago-forensics.

Imago - это инструмент на Python, который рекурсивно извлекает цифровые доказательства из изображений. Этот инструмент полезен во время цифрового судебного расследования.

Если вам нужно извлечь цифровые доказательства и у вас есть много изображений, с помощью этого инструмента вы сможете легко сравнить их.

Imago - позволяет извлечь доказательства в файл CSV или в базу данных sqlite. Если в формате JPEG присутствуют GPS-координаты, Imago может извлечь долготу и широту и преобразовать их в градусы и получить соответствующую информацию, такую как город, страна, почтовый индекс и т.д.

Imago - предлагает возможность расчета анализа уровня ошибок и обнаружить обнаженное тело на фото, но этот функционал находится в версии BETA.

Установка:

Код:

pip install...Статья Мастерство Сети: Ваш DNS, WebMap и Nmap для Точной Аналитики Безопасности

Янв 22

- 8 748

- 8

Приветствую, гостей и обитателей форума Codeby.net!

В этой статье речь пойдет о двух вещах:

Что касается первой, мы видели очень много надстроек облегчающих вывод, анализ и прочие моменты при работе со сканером nmap, их много и они разнообразны.

Но в этот раз мне попалась, довольно интересная вещь – работающая в докере web-панель, которая позволяет анализировать отчеты nmap формата XML, при этом она анализирует хосты на возможные уязвимости, а так же позволяет строить карту сети.

WebMap – достаточно информативна, легка в использовании и обладает весьма дружественным интерфейсом.

Ну а второй пункт, собственный DNS, это скорее дополнение к статье, так как, при установке и настройке WebMap, мне захотелось обращаться к ней не по IP, а по доменному имени, для удобства.

Нужно было...

В этой статье речь пойдет о двух вещах:

- WebMap – Web-панель для анализа отчетов XML Nmap;

- DNS для своей локальной сети.

Что касается первой, мы видели очень много надстроек облегчающих вывод, анализ и прочие моменты при работе со сканером nmap, их много и они разнообразны.

Но в этот раз мне попалась, довольно интересная вещь – работающая в докере web-панель, которая позволяет анализировать отчеты nmap формата XML, при этом она анализирует хосты на возможные уязвимости, а так же позволяет строить карту сети.

WebMap – достаточно информативна, легка в использовании и обладает весьма дружественным интерфейсом.

Ну а второй пункт, собственный DNS, это скорее дополнение к статье, так как, при установке и настройке WebMap, мне захотелось обращаться к ней не по IP, а по доменному имени, для удобства.

Нужно было...