Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форензика и OSINT

"Форензика"-от латинского «foren»,«речь перед форумом»,выступление перед судом, судебные дебаты. В русский язык пришло из английского. Сам термин «forensics» это сокращенная форма от «forensic science», дословно «судебная наука», то есть наука об исследовании доказательств – криминалистика. Криминалистика которая изучает компьютерные доказательства, по английски будет «computer forensics». В России слово форензика имеет одно значение - компьютерная криминалистика.

Статья RDP forensic event logs - RDP в журналах событий ОС Windows 10

Янв 07

- 16 617

- 3

RDP forensic event logs - RDP в журналах событий ОС Windows 10 (статья в стадии написания не окончена)

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

В этой статье мы рассмотрим процесс экспертизы событий event logs в Windows 10 Версия 1809 (Сборка ОС 17763.195), 64 и 32 разрядных операционных систем, относящейся к RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола).

Версии Windows начиная с Vista включают ряд новых событий, которые не регистрируются системами Windows XP. Выпуски Windows Server содержат большее количество и типы событий.

Журналы событий обеспечивают контрольный журнал, который записывает пользовательские события и действия на компьютере и являются потенциальным источником доказательств в цифровой криминалистике исследования.

В этой статье мы рассмотрим процесс экспертизы событий event logs в Windows 10 Версия 1809 (Сборка ОС 17763.195), 64 и 32 разрядных операционных систем, относящейся к RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола).

Версии Windows начиная с Vista включают ряд новых событий, которые не регистрируются системами Windows XP. Выпуски Windows Server содержат большее количество и типы событий.

журналы событий Windows получили расширение *.EVTX. Этот новый формат, называемый форматом Windows XML Event Log (EVTX), заменяет...

Статья [4 часть] Получение сообщений из базы данных Telegram, Viber и WhatsApp (доработка модуля работы с БД Viber)

Дек 22

- 20 048

- 29

Всем привет!

В предыдущих статьях был описан способ изъятий сообщений из БД Telegram, Viber и WhatsApp:

- [1 часть] Получение сообщений из базы данных Telegram

- [2 часть] Получение сообщений из базы данных Telegram и Viber

- [3 часть] Получение сообщений сообщений из базы данных Telegram, Viber и WhatsApp

Был замечен некорректный вывод сообщений пользователей с работой БД Viber. Модуль доработал и модифицировал.

И так, работать с программой точно так же как и раньше.

Модификация заключается в том, что если с помощью Viber пользователь не пользовался звонками то раздел с звонками будет пустым и...

В предыдущих статьях был описан способ изъятий сообщений из БД Telegram, Viber и WhatsApp:

- [1 часть] Получение сообщений из базы данных Telegram

- [2 часть] Получение сообщений из базы данных Telegram и Viber

- [3 часть] Получение сообщений сообщений из базы данных Telegram, Viber и WhatsApp

Был замечен некорректный вывод сообщений пользователей с работой БД Viber. Модуль доработал и модифицировал.

И так, работать с программой точно так же как и раньше.

Модификация заключается в том, что если с помощью Viber пользователь не пользовался звонками то раздел с звонками будет пустым и...

Статья Анализ Wi-Fi трафика с Probequest: понимание и защита данных

Дек 22

- 20 810

- 21

Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума!

Введение.Начнем с того, что все устройства Wi-Fi(роутеры) посылают сигнальные пакеты(Beacon Frames), для того чтобы другие устройства знали о существование точки и подключались к этой сети. Забегая наперед скажу, что помимо проблем с конфиденциальностью, такие пакеты можно использовать для отслеживания устройств и проведения различных атак, такие как Злой двойник.

В этой статье я попытаюсь объяснить, как обнаружить устройства которые посылают такие пакеты и что вообще с ними можно...

Статья Phoneinfoga: как узнать информацию по номеру телефона с помощью OSINT

Дек 18

- 65 816

- 34

Добрый день,Уважаемые Форумчане.

Лёгкий обзорчик сегодня будет посвящён утилите для поиска информации по телефону.

Не знаю насколько,но может кому-нибудь и пригодится.

Автор этой утилиты Raphael sundownde.

Работа основана на принципах OSINT.

Позволяет пробивать информацию как по одному номеру ,так и несколько номеров с ключом -i и текстовым файлом со списком.

И если задан ключ -о с именем выходного файла,сохранить результат поиска.

Кроме того,предусмотрен обход капчи google, если можно так это назвать.

А последний , просто звереет от таких запросов и спешит их блокировать.

Основные команды:

Код:

# python3 phoneinfoga.py -n +7980xxxxxxx -s ovh

# python3 ./phoneinfoga.py -i numbers.txt -o results.txt

# python3 phoneinfoga.py -n +7980xxxxxxx -s all --osintЧтож, давайте установим и потестируем утилиту.

Установка:

Код:

# git clone...Статья Улучшение навыков документирования для профессионального OSINT

Ноя 17

- 7 624

- 4

"Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение"

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

OSINT

Если не знаете что это - прошу

Ссылка скрыта от гостей

. OSINT — очень мощная штука. Благодаря OSINT'у, можно взломать сайт без инъекций, фишинга, СИ и прочего.Поиск данных, либо процесс OSINT, происходит таким образом:

1. Планирование.

2. Тщательный сбор любой информации.

3. Ее анализ, и отсечение всего ненужного.

4. Использование данных, для нахождения слабых звений.

Эта схему стоит запомнить, что бы не погрязнуть в одном из пунктов. Ведь иногда можно собирать информацию длительное...

Статья IoTSeeker: сетевой сканер для выявления уязвимых IoT устройств

Ноя 07

- 2 673

- 0

Этот сканнер проверяет сеть на наличие конкретных типов IoT устройств, для того, чтобы определить используют ли они заводские учетные записи по умолчанию. Недавние перебои с Интернетом были связаны с использованием устройств IoT (камер видеонаблюдения, видеорегистраторов и других) с учетными данными по умолчанию. Одна из основных задач данного инструмента — это помочь организациям просканировать их сети, с целью обнаружения данных типов IoT устройств и определения используют ли они измененные учетные данные или по-прежнему заводские. Обратите внимание, что вредоносное ПО Mirai, предположительно использовавшееся для массового отключения интернета 21 октября 2016 года, в основном фокусируется на службах telnet. IoTSeeker фокусируется на службах HTTP /...

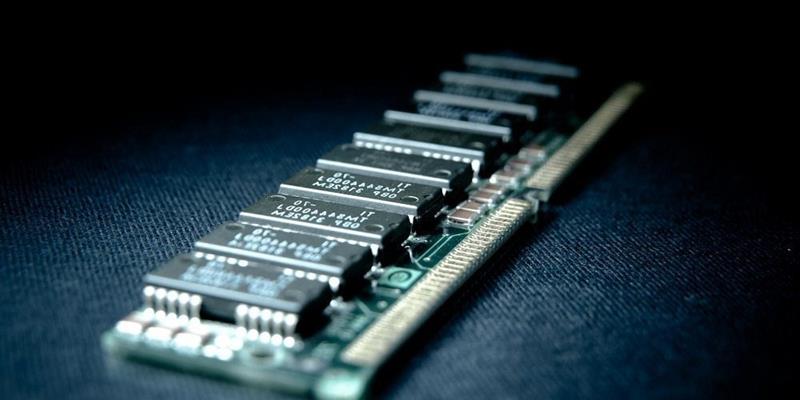

Статья RAM Capturer — сбор информации из энергозависимой памяти

Ноя 07

- 9 273

- 8

Belkasoft Live RAM Capturer является небольшим бесплатным криминалистическим инструментом, который позволяет надежно извлекать абсолютно все содержимое энергозависимой памяти компьютера, даже если оно защищено активной анти-отладочной или анти-дампинговой системой. Также доступны отдельные 32-bit и 64-bit сборки, задача которых состоит в том, чтобы данный инструмент оставлял как можно меньше следов. Дампы памяти, обнаруженные с помощью Belkasoft Live RAM Capturer, могут быть проанализированы Live RAM Analysis в Belkasoft Evidence Center. совместим со всеми версиями и выпусками Windows, включая XP, Vista, Windows 7, 8 и 10, 2003 и 2008 Server.

Почему дамп...

Статья HoneyBadger v2: фреймворк для активной геолокации и защиты от кибератак

Ноя 07

- 2 303

- 0

Целевой геолокационный фреймворк: HoneyBadger v2

HoneyBadger является фреймворком для целевой геолокации. Хотя honeypots традиционно используются для пассивного обнаружения вредоносных действующих лиц, HoneyBadger все же является инструментом активной защиты, позволяющий определить, кто является злоумышленником и где он находится. HoneyBadger использует так называемых «агентов», построенных в различных технологиях, которые собирают необходимую информацию от целевого хоста для их географического расположения. Эти агенты предоставляют информацию в виде отчетов API HoneyBadger, где данные хранятся и становятся доступными в пользовательском интерфейсе HoneyBadger.

Скачать HoneyBadger v2

Вам необходим

- Python 2.x

Статья Разработка многопоточного сканера ip-диапазонов: от основ до оптимизации

Ноя 05

- 9 809

- 5

Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение

Приветствую тебя читатель!Сегодня мы окунёмся в настоящую эволюцию, и напишем целых три программы, от простого к более сложному.

В арсенале любого хакера одним из важнейших инструментов является сканер открытых портов IP-адресов. Сканер портов – это программа, написанная для поиска хостов в сети, у которых есть открытые, интересующие хакера порты. Применяется для предварительной разведки, с последующим проникновением через уязвимости или админпанели.

У разных портов бывает разное назначение. Приведу буквально несколько примеров:

21 — FTP (File Transfer Protocol) Протокол передачи файлов...