Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Инструменты пентестера

Статья Набор инструментов социальной инженерии Kali - Сборщик учётных данных и взлом Facebook

Фев 07

- 24 377

- 23

Взлом Facebook

Поговорим о том, как взламывать Facebook. Данное руководство должно расширить ваши знания о сетях, а также дать вам представление о том, как создаются поддельные веб-страницы, чтобы вы могли защититься от подобных атак. Не пытайтесь использовать эту информацию для взлома чужой учётной записи, иначе можете столкнуться с судебным иском. Если вы не читали предыдущий пост, сделайте это. Он не только познакомит вас с техническим подробностями, но и подготовит к тому, чем мы сейчас займёмся.

Набор инструментов социальной инженерии

Набор для социальной инженерии эксплуатирует не уязвимости в механизмах сервисов, а слабость человеческого фактора безопасности. Прежде чем мы перейдём к процессу взлома, взгляните на...

Поговорим о том, как взламывать Facebook. Данное руководство должно расширить ваши знания о сетях, а также дать вам представление о том, как создаются поддельные веб-страницы, чтобы вы могли защититься от подобных атак. Не пытайтесь использовать эту информацию для взлома чужой учётной записи, иначе можете столкнуться с судебным иском. Если вы не читали предыдущий пост, сделайте это. Он не только познакомит вас с техническим подробностями, но и подготовит к тому, чем мы сейчас займёмся.

Набор инструментов социальной инженерии

Люди - слабейшее звено любой системы безопасности

Набор для социальной инженерии эксплуатирует не уязвимости в механизмах сервисов, а слабость человеческого фактора безопасности. Прежде чем мы перейдём к процессу взлома, взгляните на...

Тестирование на проникновение с помощью Kali Linux 2.0 в PDF формате

Янв 19

- 154 970

- 137

Один из наших читателей, Данил Гриднев, сделал потрясающее дело: перевел книгу «Тестирование на проникновение с Kali Linux» 2.0 на русском языке в PDF формат. Не прошло и двух месяцев после его предложения позаботиться о наших читателях, как 348 страниц книги готовы.

Для тех, у кого нет прав на скачивание

Книгу можно скачать бесплатно после регистрации

Зацените качество книги:

Обложка:

Обложка:

Для тех, у кого нет прав на скачивание

Ссылка скрыта от гостей

Книгу можно скачать бесплатно после регистрации

Зацените качество книги:

Статья Как взломать свою сеть и повысить её безопасность с помощью Kali Linux

Ноя 16

- 18 418

- 1

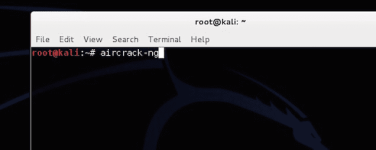

Kali Linux – это сфокусированная на безопасности операционная система, способная работать где угодно, с компакт диска или USB-накопителя. Благодаря встроенному в неё набору инструментов, вы сможете взламывать пароли от Wi-Fi, создавать поддельные сети и тестировать другие уязвимости. Сегодня мы расскажем, как провести с её помощью проверку безопасности своей сети.

Kali Linux снабжена множеством программ для тестирования дыр безопасности в вашей сети. Их слишком много, чтобы здесь перечислять, но эта система нас так очаровала, что мы решили выбрать несколько наших любимых инструментов и показать, как они работают: Aircrack, Airbase и ARPspoof. Мы продемонстрируем вам, как взломать пароль Wi-Fi методом полного перебора (или «грубой силы»), создать поддельный маршрутизатор, чтобы обмануть компьютеры и заставить их к нему подключиться, а также выполним атаку...

Kali Linux снабжена множеством программ для тестирования дыр безопасности в вашей сети. Их слишком много, чтобы здесь перечислять, но эта система нас так очаровала, что мы решили выбрать несколько наших любимых инструментов и показать, как они работают: Aircrack, Airbase и ARPspoof. Мы продемонстрируем вам, как взломать пароль Wi-Fi методом полного перебора (или «грубой силы»), создать поддельный маршрутизатор, чтобы обмануть компьютеры и заставить их к нему подключиться, а также выполним атаку...

Статья Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры 2015

Сен 19

- 17 376

- 10

По материалам сайта wirelesshack.org, за наводку спасибо посетителю SVNSVNSVN

Чтобы проводить тест на проникновение беспроводных сетей с Kali Linux нужен совместимый USB Wi-Fi адаптер (в простонародье «свисток»). Он нужен чтобы иметь возможность переходить в режим монитора (наблюдения), проводить инжекты пакетов и делать разные другие вещи, которые мы обычно делаем при беспроводном пентесте.

При поиске адаптера, который работает с Kali, в первую очередь нужно обращать внимание на чипсет который применяется для его изготовления.

В этой заметке перечислены некоторые из совместимых с Kali чипсетов, а также рассказано об адаптерах, в которых они применяются и которые можно найти в свободной продаже. Вот список этих чипсетов:

Чтобы проводить тест на проникновение беспроводных сетей с Kali Linux нужен совместимый USB Wi-Fi адаптер (в простонародье «свисток»). Он нужен чтобы иметь возможность переходить в режим монитора (наблюдения), проводить инжекты пакетов и делать разные другие вещи, которые мы обычно делаем при беспроводном пентесте.

При поиске адаптера, который работает с Kali, в первую очередь нужно обращать внимание на чипсет который применяется для его изготовления.

В этой заметке перечислены некоторые из совместимых с Kali чипсетов, а также рассказано об адаптерах, в которых они применяются и которые можно найти в свободной продаже. Вот список этих чипсетов:

- Atheros AR9271

- Ralink RT3070

- Ralink RT3572

- Realtek 8187L (беспроводные G адаптеры)

Статья Как весь трафик в Kali Linux пропускать через Tor (настройка Tor и Privoxy в Kali Linux 2.0)

Сен 13

- 59 023

- 26

В инструкции «Повышаем свою анонимность в Интернете с Tor в Kali Linux» рассказано, как установить и использовать Tor для анонимного серфинга в Интернете. Т.е. если воспользоваться указанной инструкцией, то трафик при работе через браузер Tor будет зашифрован, а IP скрыт. Все остальные соединения будут проходить по открытым каналам. Среди остальных соединений — трафик менеджеров общения (аськи и прочее), трафик, генерируемый программами в командной строке (обновление, cURL, wget и т. д.), ну и, конечно, трафик генерируемый другими браузерами.

А что если мы хотим чтобы вообще ВЕСЬ трафик с нашей системы проходил через Tor? Можно устроить и это. В Инете есть инструкции, как это сделать, в т.ч. и для Kali Linux. Но инструкции… хм… странные, скажем так. Ну и нерабочие (из тех, которые я видел). Есть ещё готовое решение —...

А что если мы хотим чтобы вообще ВЕСЬ трафик с нашей системы проходил через Tor? Можно устроить и это. В Инете есть инструкции, как это сделать, в т.ч. и для Kali Linux. Но инструкции… хм… странные, скажем так. Ну и нерабочие (из тех, которые я видел). Есть ещё готовое решение —...

Статья Maltego: инструкция для инструмента разведки на основе открытых источников

Сен 08

- 33 636

- 19

Интересуетесь разведкой данных или OSINT? Хотите освоить Maltego? Многие аналитики используют этот инструмент. Наше руководство поможет быстро разобраться в его возможностях и применить на практике.

Узнайте, как настроить Maltego и использовать «машины» для сбора данных. Покажем, как проводить разведку доменов, собирать электронные адреса, анализировать соцсети. Только проверенные методы и функции для экспертов по OSINT!

Статья Загрузка Kali Linux в режим консоли (командной строки)

Авг 29

- 9 924

- 0

Метод взят отсюда:

Многие инструменты в Kali Linux являются консольными. Довольно часто мы используем Kali Linux через SSH. Во всех этих случаях нам не нужна графическая оболочка, она только мешает — потребляет компьютерные ресурсы, плохо сказывается на безопасности (не случайно на серверные машины категорически не рекомендуется ставить графические оболочки). Поэтому, вполне понятно желание продвинутых пользователей загружаться в Kali Linux не в GUI, а в командную строку. Эта инструкция рассказывает как настроить Kali для загрузки в режим командной строки.

В Интернете встречается несколько методов, в том числе, например, такой метод как удаление всех окружений рабочего стола. Безусловно, это рабочий метод (более того, если вы отказываетесь от GUI по причинам...

Ссылка скрыта от гостей

Многие инструменты в Kali Linux являются консольными. Довольно часто мы используем Kali Linux через SSH. Во всех этих случаях нам не нужна графическая оболочка, она только мешает — потребляет компьютерные ресурсы, плохо сказывается на безопасности (не случайно на серверные машины категорически не рекомендуется ставить графические оболочки). Поэтому, вполне понятно желание продвинутых пользователей загружаться в Kali Linux не в GUI, а в командную строку. Эта инструкция рассказывает как настроить Kali для загрузки в режим командной строки.

В Интернете встречается несколько методов, в том числе, например, такой метод как удаление всех окружений рабочего стола. Безусловно, это рабочий метод (более того, если вы отказываетесь от GUI по причинам...

Статья Установка и запуск Google Chrome в Kali Linux из-под рута

Авг 21

- 11 386

- 3

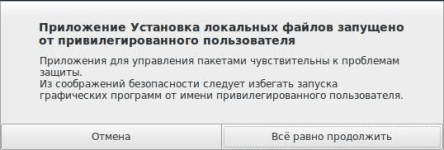

Google Chrome не работает из-под рута. А основной пользователь в Kali Linux — это рут. Что делать?

Программы, в том числе и графические, рут может запускать от имени любого пользователя. Намёк поняли? Т.е. мы создадим пользователя, и пусть даже этой учётной записью мы не будем пользоваться, но мы сможем от её имени запускать Google Chrome.

Да, пока не начали, а про Chromium знаете? Это практически тот же самый Google Chrome. Эта программа есть в официальных репозиториях Kali Linux — можете установить её и не читать дальше эту инструкцию.

Как создать простого пользователя было рассказано совсем недавно здесь.

Если не хотите читать, то вот команды из той инструкции:

Скачиваем Google Chrome с официального сайта...

Программы, в том числе и графические, рут может запускать от имени любого пользователя. Намёк поняли? Т.е. мы создадим пользователя, и пусть даже этой учётной записью мы не будем пользоваться, но мы сможем от её имени запускать Google Chrome.

Да, пока не начали, а про Chromium знаете? Это практически тот же самый Google Chrome. Эта программа есть в официальных репозиториях Kali Linux — можете установить её и не читать дальше эту инструкцию.

Как создать простого пользователя было рассказано совсем недавно здесь.

Если не хотите читать, то вот команды из той инструкции:

Код:

useradd -m mial

passwd mial

usermod -a -G sudo mia

chsh -s /bin/bash mialСтатья Решение проблемы с ошибкой E: Could not get lock /var/lib/dpkg/lock – open (11: Resource temporarily unavailable) в Kali Linux

Авг 17

- 9 889

- 1

Только что переустановил Kali Linux на свой ПК и после первого входа я попытался выполнить apt-get update и получил ошибку E: Could not get lock /var/lib/dpkg/lock – open (11: Resource temporarily unavailable). Интересно, ведь я единственный пользователь (я только что установил систему) и нет других процессов использующих dpkg. Это было весьма раздражительным, т. к. из-за ошибки было невозможно установить обновления или новое програмное обеспечения. В этой заметке решение этой проблемы:

"E: Could not get lock /var/lib/dpkg/lock" error

Это случилось когда я пробовал использовать apt-get update:

"E: Could not get lock /var/lib/dpkg/lock" error

Это случилось когда я пробовал использовать apt-get update:

Код:

root@WebWare:~# apt-get update

Hit http://http.kali.org sana InRelease

Hit http://security.kali.org sana/updates InRelease

.

.

Hit http://security.kali.org sana/updates/non-free amd64 Packages

Fetched 9,334 kB in 2min 18s (67.5 kB/s)

E: Could not get lock /var/lib/dpkg/lock...Статья THC-Hydra: мощный инструмент для брутфорса сетевых сервисов

Авг 16

- 91 892

- 0

Программа hydra поддерживает огромное количество служб, благодаря своей быстроте и надёжности она завоевала заслуженную признательность среди тестеров на проникновение. Будучи очень мощной и гибкой, программу hydra нельзя отнести к простым и легко дающимся новичкам. Не надо отчаиваться, если вам не удалось оседлать hydra, я рекомендую вам посмотреть на программу BruteX. Она значительно автоматизирует процесс подбора, более того, она использует ту же самую hydra, но сама вводит необходимые ключи и даже не нужно искать файлы с именами и паролями, поскольку они поставляются вместе с программой. Если я вас заинтересовал, то рекомендую статью «BruteX: программа для автоматического брутфорса всех служб».

Этот инструмент — THC-Hydra — предназначен только для законных целей.

Программа прекрасно компилируется и работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10)...

Этот инструмент — THC-Hydra — предназначен только для законных целей.

Программа прекрасно компилируется и работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10)...