Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Знакомьтесь PIDRILA — Быстрый анализатор ссылок

Фев 10

- 17 356

- 27

PIDRILA

PIDRILA: Python Interactive Deepweb-oriented Rapid Intelligent Link Analyzer - это действительно быстрый прототип асинхронного веб-сканера, разработанный командой Bright Search для всех этичных нетсталкеров. Написан на python. Сканер имеет большую скорость работы, имеет поддержку proxy. Сканирует структуру сайта, ищет файлы, каталоги, которые могут содержать критическую информацию.Установка

Код:

git clone https://github.com/enemy-submarine/pidrila.git

cd pidrila

pip3 install -r requirements.txtИспользование

Код:

python3 pidrila.py --help

Код:

python3 pidrila.py -u <URL>Для запуска анализа нужно всего-то...

Статья РЕ-файлы – знакомство с ресурсом "RT_VERSION"

Фев 04

- 6 059

- 0

Исполняемые файлы имеют фишку, на которую начинающие программисты редко обращают внимание – это директория "VERSION" в секции-ресурсов. Её отсутствие характеризует кодера не с лучшей стороны, если только он не упустил эту инфу умышленно, чтобы замести за собой следы. Все зарекомендовавшие себя легальные разработчики стараются полностью заполнять этот дир, ведь согласитесь, что свойства файла "OllyDbg" в правом окне рисунка ниже вызывают больше доверия, чем подноготная того-же шпиона "Kerberos" на левом..

Здесь, значение полей "тип, размер, дата" система получает своими методами, а не считывает их из секции-ресурсов. Остальные-же поля хранятся в каталоге "RT_VERSION" самого файла, и на выходе из этой статьи мы узнаем, как их туда поместить. Отметим, что заполнять свойства подобного рода можно только в исполняемых файлах типа РЕ-32 (Portable-Executable 32/64 бит), в числе которых: EXE, SYS, DRV, DLL, OCX и CPL:

[ATTACH...

Здесь, значение полей "тип, размер, дата" система получает своими методами, а не считывает их из секции-ресурсов. Остальные-же поля хранятся в каталоге "RT_VERSION" самого файла, и на выходе из этой статьи мы узнаем, как их туда поместить. Отметим, что заполнять свойства подобного рода можно только в исполняемых файлах типа РЕ-32 (Portable-Executable 32/64 бит), в числе которых: EXE, SYS, DRV, DLL, OCX и CPL:

[ATTACH...

Soft SecButton - спасательная кнопка на Android!

Фев 02

- 14 201

- 40

Приветствую всех. Сегодня я решил снова поделиться своей разработкой!

А если быть конкретнее приложением с открытым исходным кодом которое способно удалять другие заранее выбранные приложения!

Немного об идее:

Идея подобного приложения зародилась у меня давно, как только я увидел Ripple Panic Button, но сделал только пару недель назад. В Ripple мне очень не понравилось что оно может только скрывать и только поддерживаемые приложения. Поэтому моя разработка именно удаляет заранее выбранные приложения с помощью кнопки в самом приложении или же с помощью виджета, настраиваемого ярлыка который вы можете самостоятельно добавить на главный экран и даже чуть поднастроить размер, и главное через смску!

Разница между Root и Non root методом?

Увы без рут приложение не сможет тихо удалять приложения, вам придётся быстро прокликивать кнопку ОК, это ограничения самой системы Android...

С рут же удаление будет полностью тихим и намного быстрее -...

А если быть конкретнее приложением с открытым исходным кодом которое способно удалять другие заранее выбранные приложения!

Немного об идее:

Идея подобного приложения зародилась у меня давно, как только я увидел Ripple Panic Button, но сделал только пару недель назад. В Ripple мне очень не понравилось что оно может только скрывать и только поддерживаемые приложения. Поэтому моя разработка именно удаляет заранее выбранные приложения с помощью кнопки в самом приложении или же с помощью виджета, настраиваемого ярлыка который вы можете самостоятельно добавить на главный экран и даже чуть поднастроить размер, и главное через смску!

Разница между Root и Non root методом?

Увы без рут приложение не сможет тихо удалять приложения, вам придётся быстро прокликивать кнопку ОК, это ограничения самой системы Android...

С рут же удаление будет полностью тихим и намного быстрее -...

Статья EDR или не EDR - вот в чем вопрос! Обзор Cisco Advanced Malware Protection (AMP), FortiEDR (FEDR), CheckPoint SandBlast Forensics, Kaspersky KATA и KM

Янв 30

- 8 484

- 14

! Прошу заметить, что представленная ниже информация, ничто иное, как взгляд со стороны на продукт в целом, и не в коем случае не лоббирование конкретного вендора или попытка "завалить циску". Прошу заметить, что информацию черпал с публичных источников, статей с "Хабра", аналитики самих вендоров и собственном анализе доступных и подручных средств. Это не статья, это личный взгляд на ситуацию опытного, не равнодушного и сертифицированного offence и defense сотрудника.

В рамках рассмотрения необходимости и целесообразности продуктов класса EDR, среди которых были рассмотрены Cisco Advanced Malware Protection (AMP), FortiEDR (FEDR), CheckPoint SandBlast Forensics, Kaspersky KATA и KMDR. С последними, честно скажу, я лично запутался пытаясь понять who is who при поиске на сайте касперского подробной информации и запутался еще сильнее, поэтому черпать информацию не с чего, кроме роликов вендора. Прошу...

Статья WinHook: Методы API-хукинга для системного мониторинга и анализа

Янв 30

- 13 842

- 7

Порой логика инженеров Microsoft не выдерживает никакой критики. В священных войнах с хакерами они сами вручают им мандат на использование уязвимых функций, после чего отлавливают их-же с претензиями на взлом. Из большого числа подобных API на передний план буйком выплывает SetWindowsHookEx(), при помощи которой одним кликом мыши можно внедрить "творческую" свою DLL сразу во все активные процессы системы. В итоге, даже обычный юзверь может перехватить любые действия пользователя, вплоть до логирования клавиатурного ввода. И что особенно важно, ничего криминального в этом нет, поскольку мелкософт сама предлагает нам эту функцию, оформив ей прописку в библиотеке user32.dll. Чем они руководствовались остаётся для нас загадкой, но функция есть, а значит имеет смысл рассмотреть подробно её реализацию.

Оглавление:

Оглавление:

1. Основной посыл;

2. Функция...

Статья Неисповедимые пути GitHub: применение самой безнадёги и на капельку выше

Янв 28

- 7 202

- 10

Неисповедимые пути GitHub: применение самой безнадёги и на капельку выше

Заглавие

Заглавие

Весточку издалека шлем мы вам, друзья дорогие, всех приветствую и вкратце по сути пробежимся: данная писанина будет отличаться от последних и более походить на сперва изданные мной. Сюжет литературный присутствовать не сможет по причинам ясным, на радость хейтерам его и к сожалению тех, кому всё-же это зашло. Потому сделаем-ка из этого статью простую, но по родственным особенностям отца этого творения определить все же можно, как технаря, нежели литератора и любителя искусной прозы. Приятного чтения, а мы начинаем c банального, и уже классического для меня, осмотра плана:

- Карманная нейронная сеть: когда-то сложное теперь у самого носа

- Принтерные забавы: или очередная проблема крупных компаний

- Мобильный хостинг: зачем тогда все эти сервисы

Статья Hello world в виде шелл-кода: Особенности написания шелл-кодов

Янв 26

- 12 365

- 10

Приветствую всех читателей этой статьи и посетителей <Codeby.net> 🖐

Хочу рассказать о шелл-кодах и особенностях их написания вручную. Вам понадобятся знания ассемблера на базовом уровне. Рассмотрим как пишут шелл-коды без инструментов, которые могут их автоматически создать. Вредоносные шелл-коды писать не будем! Будем писать псевдо шелл-коды для простоты и понимания. Если эта статья и её формат вам понравиться, тогда расскажу о вредоносных шелл-кодах

Написание шелл-кода будет показано для архитектуры x86. Алгоритм не сильно отличается для архитектуры x64. Для практики я рекомендую вам установить Linux в VirtualBox или VMware. Так же можно экспортировать готовый образ виртуальной машины.

План:

Теория: Что такое шелл-код и системные вызовы...

Хочу рассказать о шелл-кодах и особенностях их написания вручную. Вам понадобятся знания ассемблера на базовом уровне. Рассмотрим как пишут шелл-коды без инструментов, которые могут их автоматически создать. Вредоносные шелл-коды писать не будем! Будем писать псевдо шелл-коды для простоты и понимания. Если эта статья и её формат вам понравиться, тогда расскажу о вредоносных шелл-кодах

Написание шелл-кода будет показано для архитектуры x86. Алгоритм не сильно отличается для архитектуры x64. Для практики я рекомендую вам установить Linux в VirtualBox или VMware. Так же можно экспортировать готовый образ виртуальной машины.

План:

Теория: Что такое шелл-код и системные вызовы...

Статья Уязвимость CVE-2021-3019

Янв 14

- 5 026

- 2

Добрый день,Уважаемые Форумчане и Друзья.

Поздравляю всех с Новым Годом,желаю здоровья и счастья.

Но безопасность всегда стоит впереди даже в праздники.

И сегодня поговорим об одной из первых уязвимостей нового года.

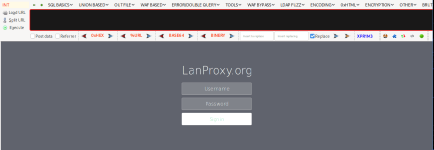

Уязвимость получила наименование CVE-2021-3019

Касается она продуктов Lanproxy project.

Ей подвержены lanproxy версии 0.1

Представляет собой уязвимость Directory Traversal

Позволяет обходить каталог Ffay в lanproxy и читать файлы конфигурации.

Интересно,что обнаружена уязвимость была 4-5 января 2021 года и ей присвоили средний класс опасности.

На данный момент класс опасности повышен.

Ещё бы,ведь там где чтение конфиденциальных данных,там и вероятный угон сервера.

Вся информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Категорически запрещено применение рассматриваемого материала в незаконных...

Статья Бесконтактное тайдзюцу: удар по беспроводным сетям

Янв 04

- 15 745

- 21

Враг пути знает где подкопаться,

Вор знает что, где лежит,

Дурак не знает как отбиваться,

а победитель себя защитит.

Аноним.

Вор знает что, где лежит,

Дурак не знает как отбиваться,

а победитель себя защитит.

Аноним.

Бесконтактное тайдзюцу: удар по беспроводным сетям

Новый год? Да нет, не слышали, ведь всякая вещь блекнет, теряя свой цвет истинный, по сравнению с персонажем нашим, а посему и продолжаем следить за историей развития и становления на пути безопасности информационной Вадима. Приятного чтения, дорогие друзья, мы начинаем.

Ничем не примечательный вечер, тихие поскрипывания проводов, коих ветер колышет, на улице метелица, типичная зимняя атмосфера. Молочные снежинки, вытворяя различные пируэты, сыпались на белоснежного цвета маты, а вроде и не спортсмены, срывая целую бурю аплодисментов коллег по цеху атлетическому.

С первого взгляда может показаться, что это такой же дом, как и остальные, он аналогичен к сотням другим? Юный, но уже состоявшийся, вор-домушник умел подбирать...

Статья Всякая всячина на дороге: путь Вадимки к совершенству - альтернативные познания открытого

Дек 31

- 6 645

- 4

И приветствую, друзья дорогие, Вас. Данный текст пишется ещё до того, как официально будет утверждена тема писанины сей, потому даже я нынешний не знаю, что будет изложено ниже. За время отсутствия моего на портале, случилось многое, слишком многое, кажется иногда мне, что невозможное. Исчез единственный стимул делать что-то, доставив немало боли и страданий, но всё позади, это прошлое, теперь Вы снова сможете лицезреть историю Вадимки: простого, наивного, с кучей детских мечт паренька, который хочет познать азы “хакинга” и достичь в этом деле высот определенно больших. Удачи лишь желаем мы ему. Приятнейшего чтения Вам, начинаем.

На самом деле я против зла и то, что я покажу вам далее, может быть, практически применено различного рода антагонистами. Сразу предупреждаю, что я, как автор этой писанины , снимаю с себя ответственность за то с каким умыслом будет...

Дисклеймер: или своровал с прошлой своей статьи

На самом деле я против зла и то, что я покажу вам далее, может быть, практически применено различного рода антагонистами. Сразу предупреждаю, что я, как автор этой писанины , снимаю с себя ответственность за то с каким умыслом будет...