Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Отзыв о курсе WAPT: пентест веб-приложений здорового человека

Июн 22

- 8 277

- 4

Привет, сообщество!

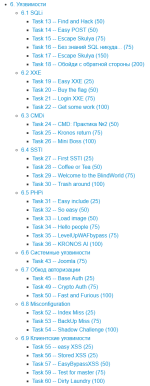

Считаю хорошим тоном оставить на форуме отзыв о прохождении небезызвестного курса WAPT по пентесту веб-приложений от команды CODEBY. Курс достался мне бесплатно за победу в зимнем конкурсе, поэтому полагаю, что мое мнение можно считать максимально непредвзятым. За скриншотами и более подробным описанием программы я направлю вас ознакомиться с детальным обзором от @clevergod (хоть мы и были в разных потоках), а здесь же я постараюсь кратко дать свои личные впечатления после завершения обучения и сдачи экзамена.

Обучение

Чтобы сразу поставить точки над...

Считаю хорошим тоном оставить на форуме отзыв о прохождении небезызвестного курса WAPT по пентесту веб-приложений от команды CODEBY. Курс достался мне бесплатно за победу в зимнем конкурсе, поэтому полагаю, что мое мнение можно считать максимально непредвзятым. За скриншотами и более подробным описанием программы я направлю вас ознакомиться с детальным обзором от @clevergod (хоть мы и были в разных потоках), а здесь же я постараюсь кратко дать свои личные впечатления после завершения обучения и сдачи экзамена.

Обучение

Чтобы сразу поставить точки над...

Статья Ретрансляция NTLM, Часть 2

Июн 18

- 10 012

- 6

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

Первая часть "Ретрансляция NTLM"

Подпись сеанса

Принцип

Подпись является методом проверки подлинности и гарантирует, что информация не была подделана между отправкой и получением. Например, если пользователь jdoe посылает текст, I love hackndo, и подписывает этот документ в цифровом виде, то любой, кто получит этот документ и его подпись. Также, можно проверить, что редактировал его jdoe, и jdoe написал это предложение, а никто другой...

Статья Фильтрация мусора и Content Security Policy (CSP) отчеты

Июн 13

- 4 896

- 0

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

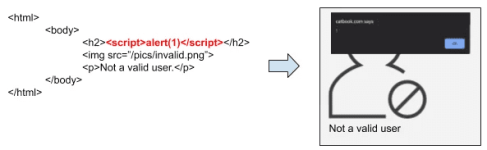

Принято считать, что если вы принимаете отчеты о Content Security Policy (CSP) (на рус. "Нарушения Политики Безопасности Контента"), вам придется фильтровать множество непонятных и недействительных отчетов.

Но дела обстоят получше, чем шесть лет назад, когда я впервые начал идти по пути CSP с Caspr. Браузеры и другие пользовательские агенты гораздо более продуманны в отношении того, что и когда они сообщают. А новые дополнения к CSP, такие как "script-sample", сделали фильтрацию легкой.

Эта статья даст краткий обзор, а затем расскажет о некоторых методах, которые можно использовать для фильтрации Content Security Policy отчетов. Это методы, которые хорошо сработали в

Ссылка скрыта от гостей

от Csper.Введение в Content Security...

Статья Ставим современные hackbar в браузер

Июн 12

- 10 298

- 4

Приветствую Друзей и Уважаемых Форумчан,а также постоянных Читателей Форума,кто увлекается пентестом.

Сегодня будем говорить о таком расширении для браузеров,как hackbar.

Не секрет,что ранее проблем с установкой таких дополнений не было.

Но времена меняются и разрабы firefox нам дообновляли версии до того в борьбе за безопасность...

А чего делать пентестерам,которые привыкли к вкусняшкам подобного рода?

Ответ напрашивается правильный,что нужны какие-то старые версии браузеров,но какие?

Тем,не менее,Hackbars усовершенствовались до сумасшествия и заточены под современные реалии.

Они значительно облегчают жизнь пентестеру и отличаются от своих предшественников.

Итак,самыми продвинутыми на сегодняшний день выглядят такие дополнения от Ph hitachi и XPR1M3 из Бангладеша.

Да,на последних версиях firefox зачётный hackbar от Max (на главном скрине),который вызывается клавишей F12.

Он своевременный и неплохой и автору Уважение,что постарался...

Статья Вы получили zero-click письмо

Июн 11

- 5 775

- 4

Данная статья является переводом, оригинал вотСсылка скрыта от гостей

Обновления

- Мы опубликовали еще одну статью:

Ссылка скрыта от гостей

- Уязвимость коснулась даже первого iPhone (он же iPhone 1 / iPhone 2G) на iOS 3.1.3.

- Первый триггерный запуск этой уязвимости произошел в октябре 2010 года.

- Как вы можете заметить в новой статье, эту уязвимость можно эксплуатировать, и мы рекомендуем выпустить патч как можно скорее.

- Мы запустили bounty программу для

Ссылка скрыта от гостей

- IOCs & FAQ были обновлены.

Влияние и ключевые детали...

Статья Матрица угроз для Kubernetes: понимание и защита контейнерных сред

Май 23

- 6 220

- 0

Данная статья переводСсылка скрыта от гостей

Kubernetes -это самая популярная контейнерная оркестровка и один из самых быстрорастущих проектов в истории открытого программного обеспечения, которая занимает значительную часть вычислительного стека многих компаний. Гибкость и масштабируемость контейнеров побуждает многих разработчиков переносить свои рабочие нагрузки на Kubernetes. Несмотря на то, что Kubernetes имеет много преимуществ, он также ставит новые задачи в области безопасности, которые необходимо учитывать. Поэтому очень важно понимать различные риски безопасности, которые существуют в контейнерных средах, и особенно в Kubernetes.

Фреймворк MITRE ATT&CK® представляет собой базу известных тактика и методов, которые используются при кибератаках. Начиная с Windows и Linux, матрицы MITRE ATT&CK охватывают различные этапы...

Splunk Attack Range в виртуальной гостевой Ubuntu VM: Руководство

Май 14

- 9 229

- 0

Данная статья ялвяется переводом. Оригинал вотСсылка скрыта от гостей

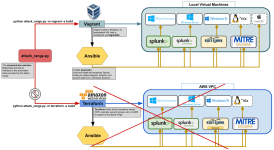

Краткое руководство для тех, кто хочет запустить этот фантастический проект локально, а не в AWS.

Ссылка на проект: splunk/attack_range

Предисловие

Splunk Attack Range - это отличный проект от Splunk, который позволяет любому заинтересовавшемуся быстро (то есть автоматически) собрать и развернуть весь инфраструктурный стак с различным ПО, либо инструментом для тестирования кибер атака на уязвимые хосты, захвата и отправки логов с хостов, пересылки данных о событиях в Splunk и даже реализации SOAR playbooks (см. выше страницу GitHub проекта для получения подробной информации) .

Разворачивать мы будем «локально» (не в AWS Cloud), тем...

Статья Как запустить OWASP ZAP в Docker и подключиться к API: пошаговое руководство

Май 06

- 11 300

- 7

Приветствую на второй части статьи по OWASP ZAP. В данной статье мы рассмотрим запуск ZAP в DOCKER, а так же различные тонкие моменты его запуска, различные режимы работы и типы контейнеров.

С первой частью статью можно познакомиться тут: Автоматизация OWASP ZAP. Часть 1. Вводная часть

Почему Docker?

Тут все очевидно и просто. Докер образ нам позволяет изолировать среду, более быстро и оперативно решать проблемы, либо не решать их совсем, а просто откатываться к предыдущим версиям образов, или обнулять все конфигурации например. К тому же докер нам позволяет переносить все зависимости и всю среду AS IS(как есть) практически на любую операционную систему, а также позволяет постоянно обновляться и проводить тестирование на самых новых версиях OWASP ZAP.

Также докеризация...

С первой частью статью можно познакомиться тут: Автоматизация OWASP ZAP. Часть 1. Вводная часть

Почему Docker?

Тут все очевидно и просто. Докер образ нам позволяет изолировать среду, более быстро и оперативно решать проблемы, либо не решать их совсем, а просто откатываться к предыдущим версиям образов, или обнулять все конфигурации например. К тому же докер нам позволяет переносить все зависимости и всю среду AS IS(как есть) практически на любую операционную систему, а также позволяет постоянно обновляться и проводить тестирование на самых новых версиях OWASP ZAP.

Также докеризация...

Статья Воскрешение уязвимости PHPUnit RCE

Апр 30

- 6 124

- 1

Данная статья является переводом. Оригинал вот

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Ссылка скрыта от гостей

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Статья Как внедрить OWASP ZAP в CI/CD: автоматизация тестирования безопасности

Апр 30

- 10 624

- 3

Приветствую тебя, на моей первой статье по циклу автоматизации OWASP ZAP и по совместительству на первой статье на форуме.

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...