Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Reverse Engineering: список, что почитать (Перевод)

Ноя 30

- 13 176

- 10

Доброго времени суток. Нашёл на GitHab интересный англоязычный список полезных ссылок по реверс-инжинирингу. Перевёл для себя, добавил картинок и решил поделиться. Оригинал

Библиотека программ

Ghidra: Ghidra-это фреймворк обратного инжиниринга программного обеспечения (SRE), созданный и поддерживаемый исследовательским директоратом Агентства национальной безопасности. Эта платформа включает в себя набор...

Библиотека программ

Ссылка скрыта от гостей

: КОРОЛЬ IDA - это доступный в Windows, Linux или Mac OS X многопроцессорный дизассемблер и отладчик, который предлагает так много функций, что трудно описать их все.Ghidra: Ghidra-это фреймворк обратного инжиниринга программного обеспечения (SRE), созданный и поддерживаемый исследовательским директоратом Агентства национальной безопасности. Эта платформа включает в себя набор...

Статья Новостной дайджест по ИБ/IT за 23.11 - 30.11

Ноя 30

- 4 881

- 8

Здравия всем дамы и господа. Всё по расписанию, прошла неделя, новости тут. Начнём наш новостной обзор.

Инженер Google подготовил девятую версию патча для ядра linux. Этот патч исправляет ошибки позволяющие брать данные из параллельных потоков на одном ядре при использовании технологии hyper threading(далее ht). Вопрос защиты CPU впервые встал у массового пользователя в то время, когда обнаружили уязвимости семейства MDS (Microarchitectural Data Sampling), они стали возможны “благодаря” реализации ht. Даннная узвимость позволяла брать приватные данные, обманывая процессор. Патч “разрешает” работать на одном ядре только доверенным приложениям. Потому что взять данные одного приложения другим всё ещё можно, нужно лишь чтобы они работали на одном ядре. До этого единственным решением...

Новые патчи ядра linux защищают процессоры intel

Инженер Google подготовил девятую версию патча для ядра linux. Этот патч исправляет ошибки позволяющие брать данные из параллельных потоков на одном ядре при использовании технологии hyper threading(далее ht). Вопрос защиты CPU впервые встал у массового пользователя в то время, когда обнаружили уязвимости семейства MDS (Microarchitectural Data Sampling), они стали возможны “благодаря” реализации ht. Даннная узвимость позволяла брать приватные данные, обманывая процессор. Патч “разрешает” работать на одном ядре только доверенным приложениям. Потому что взять данные одного приложения другим всё ещё можно, нужно лишь чтобы они работали на одном ядре. До этого единственным решением...Новые патчи ядра linux защищают процессоры intel

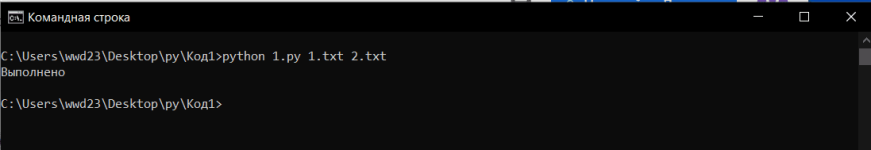

Урок Python #3 - функции, работа с файлами

Ноя 29

- 7 196

- 2

Доброго времени суток, уважаемые форумчане! Мы продолжаем наши уроки по языку Python. Сегодня мы рассмотрим функции и работу с текстовыми файлами.

Работа с файлами

Язык программирования Python позволяет выполнять операции с текстовыми файлами, давайте рассмотрим это чуть подробнее:

read- считывает содержимое файла. (результат можно присвоить в качестве значения переменной);close- Закрывает и сохраняет файл;truncate- очищает файл (будьте осторожны, чтобы не стереть важные данные);readline- считывает только одну строку из текстового файла;write(stuff)- записывает данные в файл;seek(0)...

Асинхронный listener и реализация отслеживания без использования GPS — Подготовка

Ноя 28

- 6 498

- 3

Здравствуй, codeby! У меня в планах создать асинхронный listener который может работать одновременно c любым количеством соединений, и добавить фитчу, которая позволит узнать точное местоположение(вплоть до дома) жертвы. Для работы этой фитчи, потребуется только интернет соединение, GPS не нужен. Я постараюсь уложится в две статьи. Сегодня мы сделаем каркас для listener.

Предупреждение:

Софт который мы напишем будут не идеален, конечно я могу попробовать сделать его как можно лучше, но это займёт много времени и кода. При желании, вы легко сможете сами расширить функционал кода данного мной. И этот туториал рассчитан на тех, кто знает что такое сокеты и как они работают в python. Если вы в первый раз сталкиваетесь с ними, ссылка ниже - для вас.О сокетах в python:

[URL...Kivy — Введение

Ноя 28

- 9 964

- 7

Всем привет, решил сделать серию статей про Kivy и KivyMD. Я не UI разработчик, я просто умею делать приложения с помощью kivy.

Не надо ожидать того, что после этих статей вы сходу сделаете UI круче чем у google, vk и других приложений-гигантов.

Но одно я пообещать точно могу, приложения будут .

.

Начнём!

KivyMD - набор виджетов в стиле Google Material Design для kivy

UI - пользовательский интерфейс

Не надо ожидать того, что после этих статей вы сходу сделаете UI круче чем у google, vk и других приложений-гигантов.

Но одно я пообещать точно могу, приложения будут

Начнём!

Коротко о каждом

Kivy - python фреймворк который позволяет создавать кроссплатформенные приложения.KivyMD - набор виджетов в стиле Google Material Design для kivy

Чтобы не оставалось вопросов

Виджет - это небольшой вспомогательный элемент/компонент приложения(например кнопка), которое выполняет определенную функциюUI - пользовательский интерфейс

Установка kivy

Windows:

Ссылка скрыта от гостей

Ссылка на...С днём рождения, Lotus!

Ноя 28

- 5 659

- 3

С днём Рождения 🎁 Notes/Domino. Тебе в всего 31, прекрасный возраст! Мы тебя любим!

Статья Особенности работы программ с iOS 12.4.9

Ноя 28

- 5 455

- 1

Попал мне в руки iPhone 6 А1549 с iOS 12.4.9, проблем с checkra1n для получения jailbreak не возникает, но как всегда есть но, вот эти версии трехзначные с мелкими исправлениями безопасности типа Пример - 12.4.5 … 12.4.9 несут в себе всякие не понятные моменты с которыми не весь софт или устройства хотят работать.

Как проявляется не хотение и не понимание некоторого ПО к таким версиям.

Первое с чем я столкнулся UFED Touch2 не отработал эту модель, жаль но факт, дальше интереснее.

iOS-Toolkit-6.52-Win снял как положенно физику и Keychain и Phone Breaker замечательно расшифровал пароли

Так же без вопросов и нареканий сработал и Phone Viewer

Хоть UFED Touch2 не отработал за то софт Cellebrite Physical Analyzer справился с образом сделанным Elcomsoft справился просто на Ура

Magnet AXIOM к сожалению себя не проявил, но зато он умеет восстанавливать удаленные из...

Как проявляется не хотение и не понимание некоторого ПО к таким версиям.

Первое с чем я столкнулся UFED Touch2 не отработал эту модель, жаль но факт, дальше интереснее.

iOS-Toolkit-6.52-Win снял как положенно физику и Keychain и Phone Breaker замечательно расшифровал пароли

Так же без вопросов и нареканий сработал и Phone Viewer

Хоть UFED Touch2 не отработал за то софт Cellebrite Physical Analyzer справился с образом сделанным Elcomsoft справился просто на Ура

Magnet AXIOM к сожалению себя не проявил, но зато он умеет восстанавливать удаленные из...

RustScan: Быстрый и эффективный сканер портов для анализа сети

Ноя 27

- 10 507

- 14

RustScan - это современный взгляд на сканер портов. Изящный и быстрый.

Не говоря уже о том, что RustScan использует Adaptive Learning, чтобы совершенствоваться по мере использования.

RustScan имеет новый движок для скриптов, который позволяет любому писать скрипты на большинстве языков. Поддерживаются Python, Lua, Shell.

Хотите взять найденные порты и передать их в Nmap для дальнейшего анализа? Это...

Не говоря уже о том, что RustScan использует Adaptive Learning, чтобы совершенствоваться по мере использования.

Особенности

- Сканирует все 65k портов за 3 секунды.

- Полная поддержка скриптов.

- Адаптивное обучение. Чем больше вы его используете, тем лучше RustScan становится. (Здесь нет раздутого машинного обучения, только базовая математика.)

- IPv6, CIDR, ввод через файлы.

- Автоматически направляет порты в Nmap.

Расширяемый

RustScan передает результаты в костомные скрипты Python.RustScan имеет новый движок для скриптов, который позволяет любому писать скрипты на большинстве языков. Поддерживаются Python, Lua, Shell.

Хотите взять найденные порты и передать их в Nmap для дальнейшего анализа? Это...

Статья ASM – ода о клавиатуре

Ноя 23

- 8 917

- 5

Если компьютер не "вещь в себе", в нём должна быть заложена система взаимодействия с пользователем. Во всех активных микро/процессорных устройствах, для ввода информации предусмотрена клавиатура, которая представляет собой вполне самостоятельный мини/компьютер со-своим встроенным процессором. В данной статье рассматривается как внутреннее устройство этого интересного девайса, так и поддержка его на уровне BIOS и операционной системы Win. Кроме того уделяется внимание системной "очереди сообщений" – основного механизма взаимодействия с окнами.

Оглавление:

1. Введение;

2. Устройство клавиатуры

Оглавление:

1. Введение;

2. Устройство клавиатуры

• задачи встроенного контролёра i8049;

• контролёр интерфейса на мат.плате i8242;

3. Системная поддержка;• стек драйверов клавиатуры;

• очередь сообщений клавиатуры;

4. Практика...Решено Ищем авторов для блога Codeby Security School

Ноя 23

- 2 774

- 0

Принимаем заявки от людей без опытов написания текстов, гораздо важнее, чтобы Вы хорошо разбирались в теме ИБ.Приглашаем людей, которые разбираются в информационной безопасности и смогут писать статьи на эту тему. Нам интересны материалы об обучении в сфере ИБ, личному опыту в получении знаний и обучению людей ИБ.

С Вами буду работать я, редактор, помогу в написании материалов и подскажу по требованиям к статьям. Пишем на блог school.codeby.net

Вакансия на фрилансе: Написание статей по тематике ИБ для блога школы - по договоренности

Просьба заполнить анкету, чтобы претендовать на место: Автор блога школы Кодебай...

Категории

Команда онлайн

-

PaladinWell-known member