Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Автоматическая смена MAC при подключении к сети

Мар 10

- 22 477

- 30

Всем привет!

Этот пост для пользователей Linux, а конкретно для тех, кто использует NetworkManager.

В линуксе есть прекрасная возможность менять mac-адрес своих устройств на рандомное значение при каждом подключении к сети. Если для вас важна анонимность, вы параноик и не желаете никому показывать свой реальный адрес железа - нет ничего проще, чем внести пару строк в конфиг

NetworkManager поддерживает два типа подмены MAC-адреса на случайный: во время сканирования, и стабильная подмена. Подмена во время Wi-Fi сканирования включена по умолчанию начиная с версии 1.2.0.

Оба метода могут быть настроены изменением

Стабильная подмена создает новый MAC-адрес для каждого подключения. Для её активации вносим изменения в конфиг и добавляем туда:

Этот пост для пользователей Linux, а конкретно для тех, кто использует NetworkManager.

В линуксе есть прекрасная возможность менять mac-адрес своих устройств на рандомное значение при каждом подключении к сети. Если для вас важна анонимность, вы параноик и не желаете никому показывать свой реальный адрес железа - нет ничего проще, чем внести пару строк в конфиг

NetworkManager поддерживает два типа подмены MAC-адреса на случайный: во время сканирования, и стабильная подмена. Подмена во время Wi-Fi сканирования включена по умолчанию начиная с версии 1.2.0.

Оба метода могут быть настроены изменением

Код:

/etc/NetworkManager/NetworkManager.confСтабильная подмена создает новый MAC-адрес для каждого подключения. Для её активации вносим изменения в конфиг и добавляем туда:

Код:

# Подмена mac для всех wi-fi соединений

[connection]

wifi.cloned-mac-address=random

Код:

# Подмена mac для всех lan соединений

[connection]...Статья С чего начать свой путь? Сила мысли

Фев 24

- 17 903

- 25

Часть 9. Про веселые деньги

Все части с чего начать свой путь?

Предыдущая часть С чего начать свой путь? Культ щепки

Всем, кто следил за моими статьями, а так же те, у кого при звуке модема диал ап замирает сердце, а с края глаза начинает сочиться слеза умиления известно - в то время инет был дорогим, желанным, таким нужным. Такие тарифы были на негоА под хайд я спрятал статью, которая очень очень хорошо и добротно рассказывает о том времени и Сети. Рекомендую всем.

Ссылка скрыта от гостей

Тарифы, к слову, для жителей Москвы, тоесть для регионов нужно как минимум умножить на 2, а для отдаленных на 3 или 4. Интернет на скорости черепашки за большие деньги позволить мог не каждый, а особенно студент или молодой...

Статья Загрузка shell в WEB-сервер. PhpMyAdmin

Фев 12

- 10 566

- 12

Приветствую! В этой статье рассмотрим способ загрузки shell на целевой веб-сервер, при условии, что у нас есть доступ к phpmyadmin панели. В качестве платформы для тестов, возьмем XAMPP, о нем я уже писал в этой статье => https://codeby.net/threads/xampp-web-server.59098/

Для начала необходимо будет сгенерировать SQL запрос для выполнения вредоносного кода, а затем приложить некоторые усилия, чтобы получить полноценный доступ к удаленному хосту.

Итак, работать для начала, будем с PhpMyAdmin – это веб-приложение с открытым кодом, написанное на языке PHP и представляющее собой веб-интерфейс для администрирования СУБД MySQL. PHPMyAdmin позволяет через браузер осуществлять администрирование сервера MySQL, запускать команды SQL и просматривать содержимое таблиц и баз данных. Подробнее здесь:

>

Заходим в панель управления phpmyadmin и создаем новую базу данных:

Затем...

Для начала необходимо будет сгенерировать SQL запрос для выполнения вредоносного кода, а затем приложить некоторые усилия, чтобы получить полноценный доступ к удаленному хосту.

Итак, работать для начала, будем с PhpMyAdmin – это веб-приложение с открытым кодом, написанное на языке PHP и представляющее собой веб-интерфейс для администрирования СУБД MySQL. PHPMyAdmin позволяет через браузер осуществлять администрирование сервера MySQL, запускать команды SQL и просматривать содержимое таблиц и баз данных. Подробнее здесь:

>

Ссылка скрыта от гостей

Заходим в панель управления phpmyadmin и создаем новую базу данных:

Затем...

Статья Основы работы в meterpreter (Metasploit Часть1)

Фев 07

- 16 285

- 2

«Чтобы двигаться в будущее нужно вернуться в прошлое»

В этой статье мы вновь вернемся назад и узнаем об основах работы в meterpreter, ибо очень много информации есть как получить сессию, а вот что дальше делать с этим инфы мало)

Вот сейчас мы пройдемся с начала по Скриптам а потом и до Команд дойдем.

С приблизительной русификацией (то что смог)

Metasploit

Metasploit поставляется с тоннами полезных скриптов и команд, которые могут помочь вам в исследованиях. Скрипты, как правило, сделаны третьими сторонами и в конечном итоге принимаются в хранилище Subversion. Мы будем рассматривать некоторые из них и описывать их назначения.Скрипты и команды, указанные ниже, предназначены для использования с оболочкой Meterpreter после успешного получения сессии. После того, как вы получили сессию вы можете использовать эти...

Статья Тестирование на проникновение с TheFatRat: Создание полезных нагрузок для аудита

Фев 04

- 38 618

- 62

Всем привет! В этой статье я покажу, как можно получить активную сессию meterpreter на целевом хосте под управлением Windows 8.1. В качестве атакующей системы будет использоваться Kali Linux 2016.2. Софт, который нам в этом поможет – это TheFatRat, обновленная его версия.

Список изменений в TheFatRat v1.8 Кодовое имя: Sparta:

· Добавление файла pumper в TFR

· Backdoor с С программой для meterpreter reverse_tcp

· Metasploit протокол постановки (С - программа)

· Добавлены новые функции ANDD обновления pwnwinds

· Добавлены некоторые функции

· Исправлена ошибка в fatrat

Сам по себе TheFatRat представляет собой легкий инструмент для генерации полезных нагрузок, он позволяет скомпилировать программу на C с находящейся внутри полезной нагрузкой, например reverse_tcp. Это позволяет обойти большинство антивирусных программ.

Автоматизация функций Metasploit:

· Проверяет наличие Metasploit - службы и...

Список изменений в TheFatRat v1.8 Кодовое имя: Sparta:

· Добавление файла pumper в TFR

· Backdoor с С программой для meterpreter reverse_tcp

· Metasploit протокол постановки (С - программа)

· Добавлены новые функции ANDD обновления pwnwinds

· Добавлены некоторые функции

· Исправлена ошибка в fatrat

Сам по себе TheFatRat представляет собой легкий инструмент для генерации полезных нагрузок, он позволяет скомпилировать программу на C с находящейся внутри полезной нагрузкой, например reverse_tcp. Это позволяет обойти большинство антивирусных программ.

Автоматизация функций Metasploit:

· Проверяет наличие Metasploit - службы и...

Статья Meterpreter сессия. SMB протокол

Фев 02

- 11 609

- 6

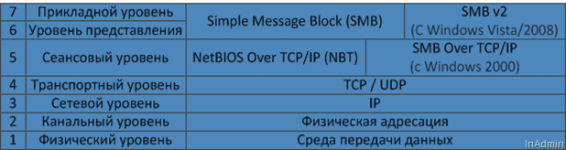

Привет, всем! В этой статье я покажу способы получения активной сессии meterpreter, используя SMB протокол.

В качестве уязвимой машины мною был выбран Windows Server 2008, а в качестве атакующей системы Kali Linux 2016.2. Все, что нам необходимо для проведения атаки, это включенный SMB 2.0 сервис на сервере и Metasploit в Kali.

SMB 2.0 впервые стал использоваться в ОС Windows Vista и Windows Server 2008. Его назначение – применение в сфере сетевых файловых серверов нового поколения. В целях обратной совместимости Windows Server 2008 и Windows Vista поддерживают как SMB 1.0 так и SMB 2.0.

Итак, способ номер один (1): Microsoft Windows Authenticated User Code Execution.

Этот модуль использует действительное имя пользователя и пароль администратора (или хэш пароля) для выполнения произвольной полезной нагрузки. Этот модуль похож на "Psexec" от SysInternals. Модуль может стирать за собой данные. Сервис, созданный с помощью этого инструмента, использует случайно...

В качестве уязвимой машины мною был выбран Windows Server 2008, а в качестве атакующей системы Kali Linux 2016.2. Все, что нам необходимо для проведения атаки, это включенный SMB 2.0 сервис на сервере и Metasploit в Kali.

SMB 2.0 впервые стал использоваться в ОС Windows Vista и Windows Server 2008. Его назначение – применение в сфере сетевых файловых серверов нового поколения. В целях обратной совместимости Windows Server 2008 и Windows Vista поддерживают как SMB 1.0 так и SMB 2.0.

Итак, способ номер один (1): Microsoft Windows Authenticated User Code Execution.

Этот модуль использует действительное имя пользователя и пароль администратора (или хэш пароля) для выполнения произвольной полезной нагрузки. Этот модуль похож на "Psexec" от SysInternals. Модуль может стирать за собой данные. Сервис, созданный с помощью этого инструмента, использует случайно...

Airgeddon для новичков - захват и взлом хендшейков

Фев 02

- 61 559

- 68

Одной из лучших программ взлома Wi-Fi для новичков является

Установка:

В Linux скачиваем и запускаем скрипт airgeddon

Программа проверит все нужные компоненты и зависимости и установит их, затем отобразит.

Когда просит нажать ентер, это и делаем.

Теперь нам нужно выбрать беспроводную карту. В Kali Linux она обычно называется wlan0, в BlackArch — wlp2s0. Жмукаю 2 и на ентер.

Если там ничего не...

Ссылка скрыта от гостей

. Airgeddon в полуавтоматическом цикле покажет вам весь функционал: от перевода беспроводной карты в режим монитора, через выбор цели и захват рукопожатия к взлому пароля Wi-Fi.Установка:

В Linux скачиваем и запускаем скрипт airgeddon

Код:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon/

sudo bash airgeddon.sh

Программа проверит все нужные компоненты и зависимости и установит их, затем отобразит.

Когда просит нажать ентер, это и делаем.

Теперь нам нужно выбрать беспроводную карту. В Kali Linux она обычно называется wlan0, в BlackArch — wlp2s0. Жмукаю 2 и на ентер.

Если там ничего не...

Статья Получение доступа к WordPress через XML-RPC: Руководство по безопасности

Янв 29

- 16 394

- 10

WordPress не стал самой популярной платформой на планете для CMS и размещения блога, потому что он является довольно сложным в использовании. Скорее всего, его удобный и богатый набор функций привлек около 70 миллионов вебсайтов и это только количество блогов, размещенных на WordPress.com

Статья Od1in v2.3 - Пентест Web-приложений

Янв 21

- 4 251

- 1

Всем привет! В этой статье я хочу познакомить вас инструментом для автоматизации атак на web – приложения.

Инструмент носит гордое название Od1n, в релизе доступна бета – версия v2.3 рассмотрим ее более подробно.

0d1n – является инструментом с открытым исходным кодом для тестов веб-приложений совмещающий в себе функции Bruteforcer’a и Fuzzer’a, его цель состоит в том, чтобы автоматизировать исчерпывающие тесты для поиска аномалий. С другой точки зрения этими аномалиями могут выступать уязвимости. Эти тесты могут исследовать веб-параметры, файлы, каталоги, бланки и т.д.

Ссылка на страницу разработчиков на github - https://github.com/CoolerVoid/0d1n/

Установим ее на Kali Linux 2016.2:

> git clone https://github.com/CoolerVoid/0d1n/

Теперь необходимо установить libcurl4-openssl-dev

> apt-get install libcurl4-openssl-dev

...

...

Инструмент носит гордое название Od1n, в релизе доступна бета – версия v2.3 рассмотрим ее более подробно.

0d1n – является инструментом с открытым исходным кодом для тестов веб-приложений совмещающий в себе функции Bruteforcer’a и Fuzzer’a, его цель состоит в том, чтобы автоматизировать исчерпывающие тесты для поиска аномалий. С другой точки зрения этими аномалиями могут выступать уязвимости. Эти тесты могут исследовать веб-параметры, файлы, каталоги, бланки и т.д.

Ссылка на страницу разработчиков на github - https://github.com/CoolerVoid/0d1n/

Установим ее на Kali Linux 2016.2:

> git clone https://github.com/CoolerVoid/0d1n/

Теперь необходимо установить libcurl4-openssl-dev

> apt-get install libcurl4-openssl-dev

Категории

Команда онлайн

-

LuxkerrCodeby Team