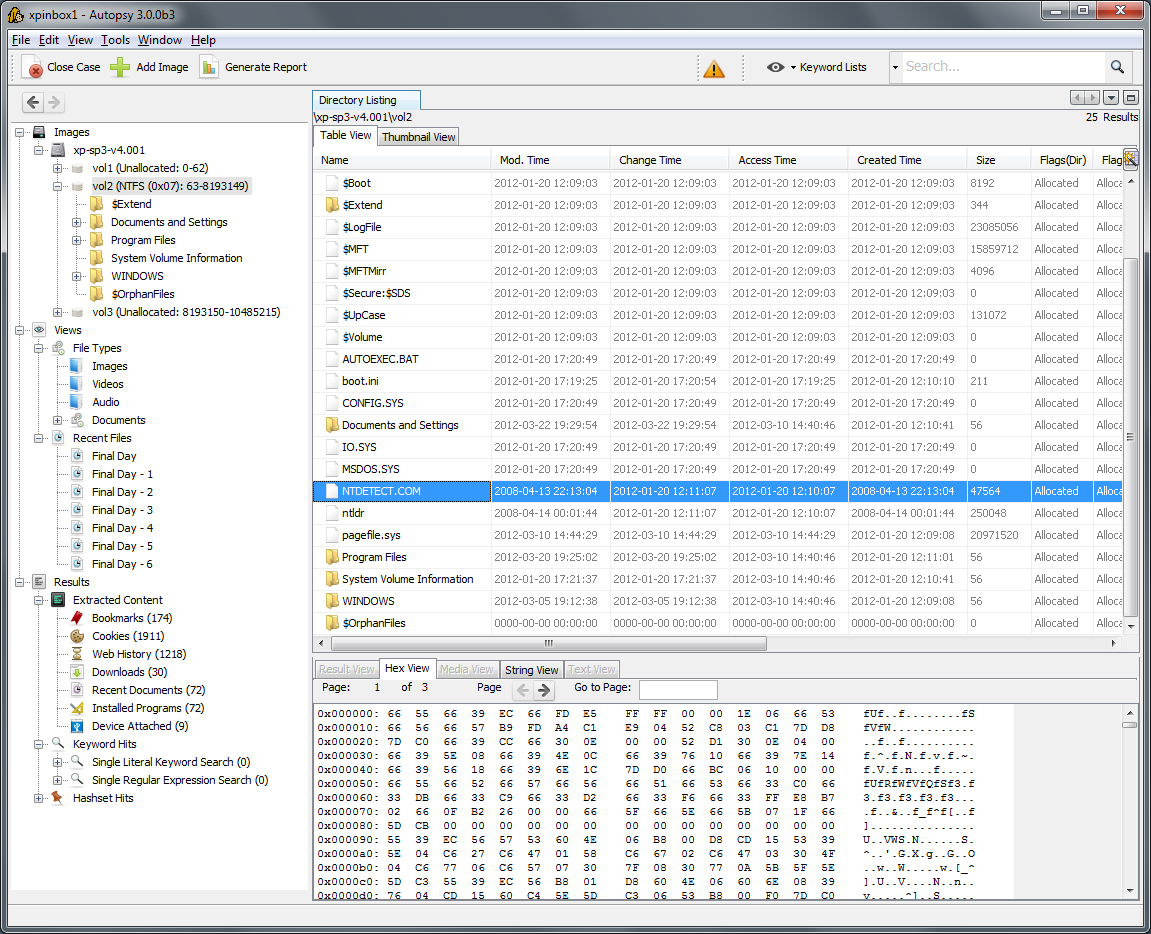

Цифровая криминалистическая платформа: Autopsy

Autopsy является цифровой криминалистической платформой и графическим интерфейсом для The Sleuth Kit® и других инструментов криминалистических анализа. Она используется правоохранительными, военными и корпоративными экспертами для расследования того, что произошло на компьютере. Вы даже можете использовать его для восстановления фотографий с карты памяти вашей камеры.

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Autopsy была разработана, чтобы быть сразу интуитивно понятной. Установка простая, а руководство по использованию разъяснит вам каждый шаг. Все результаты находятся в одном дереве. Смотри страницу intuitive для получения больших деталей.

Расширяемая

Autopsy была разработана сквозной платформой со всеми её стандартными модулями и теми, которые доступны от третьих лиц. Некоторые из модулей предоставляют:

-

Ссылка скрыта от гостей– Усовершенствованный графический интерфейс просмотра событий (видеоурок в комплекте).

- Hash Filtering – Помечает не очень известные вредоносные файлы и игнорирует хорошо известные.

-

Ссылка скрыта от гостей– Индексированный поиск по ключевому слову для поиска файлов, в которых указаны соответствующие термины.

-

Ссылка скрыта от гостей– Извлекает историю, закладки, файлы и cookie из Firefox, Chrome и IE.

- Data Carving – Восстановление удаленных файлов из нераспределенного пространства с помощью PhotoRec

- Multimedia – Извлекает EXIF из фотографий и просматривает видео.

- Indicators of Compromise – Сканирует компьютер с помощью STIX.

Все хотят получить результат еще вчера. Autopsy запускает фоновые задания в параллельно используемых множественных ядрах и предоставляет вам результаты, как только они будут найдены. Это может занять несколько часов, чтобы полностью провести поиск в накопителе, но вы будете знать уже через несколько минут, содержит ли пользовательская домашняя директория заданные вами ключевые слова. Для получения большей информации смотрите страницу fast results.

Очень рентабельная

Autopsy бесплатная. Поскольку бюджеты сокращаются, необходимы экономически эффективные решения для цифровой криминалистики. Autopsy предлагает те же самые ключевые особенности, как и другие цифровые криминалистические инструменты, а также некоторые необходимые свойства, такие как анализ веб-артефактов и анализ реестра, которые другие платные инструменты не предоставляют.

Анализ свойств Autopsy

Ниже приведен список свойств Autopsy.

-

Ссылка скрыта от гостейПозволяет сотрудничать с другими экспертами по крупным делам.

-

Ссылка скрыта от гостейОтображает системные события в графическом интерфейсе, чтобы помочь идентифицировать активность.

-

Ссылка скрыта от гостейМодули поиска текста и индекс поиска позволяют вам находить файлы, в которых упоминаются конкретные термины, и находить шаблоны регулярных выражений.

-

Ссылка скрыта от гостейИзвлекает веб-активность из обычных браузеров, чтобы помочь определить активность пользователя.

- Registry Analysis: Использует RegRipper для определения недавно открытых документов и USB-устройств.

- LNK File Analysis: Определяет сокращения и доступные документы.

- Email Analysis: Разбирает сообщения формата MBOX, такие как Thunderbird.

- EXIF: Извлекает геолокационную информацию о камерах из файлов JPEG.

- File Type Sorting: Группирует файлы по их типу, чтобы найти все изображения или документы.

- Media Playback: Просматривает видео и изображения в приложении и не требует средства внешнего просмотра.

- Thumbnail viewer: Отображает эскизы изображений для быстрого просмотра картинок.

- Robust File System Analysis: Поддержка общих файловых систем, включая NTFS, FAT12/FAT16/FAT32/ExFAT, HFS+, ISO9660 (CD-ROM), Ext2/Ext3/Ext4, Yaffs2, и UFS из

Ссылка скрыта от гостей.

- Hash Set Filtering: Отфильтровывает хорошо известные файлы

Ссылка скрыта от гостейи помечает известные вредоносные файлы, используя пользовательский hashsets в форматах HashKeeper, md5sum, и EnCase.

- Tags: Помечает файлы с произвольными именами, такие как ‘bookmark'(закладка) или ‘suspicious'(подозрительный), и добавляет комментарии.

- Unicode Strings Extraction: Извлекает строки из нераспределенного пространства и неизвестные типы файлов на многих языках (арабском, китайском, японском и т. д.).

- Определение типов файлов основывается на сигнатурах и на определении несоответствия расширения.

- Интересный модуль файлов будет отмечать файлы и папки на основе имени и пути.

- Поддержка Android: Извлекает данные из SMS, журнала звонков, контактов, Tango, Words with Friends, и из других источников.

Autopsy имеет очень гибкую инфраструктуру создания отчетов, которая позволяет создать дополнительный тип отчета специально для расследований. По умолчанию, доступны HTML, XLS, и Body файлы отчета. Каждый из них настраивается в зависимости от типа информации, необходимой для следователя в его отчете:

- HTML и Excel: HTML и Excel отчеты предназначены для пакетированных и совместно используемых отчетов. Они могут включать в себя ссылки на помеченные файлы вместе с комментариями и заметками вставленных следователем, также как и другие данные автоматических поисков, которые Autopsy проводит на протяжении сбора данных. К ним относятся закладки, история веб-поиска, последние документы, обращения к ключевым словам, хиты hashset, установленные программы, подключенные устройства, файлы cookie, загрузки и поисковые запросы.

-

Ссылка скрыта от гостей: В первую очередь, для анализа временной шкалы, этот файл будет включать в себя MAC times для каждого файла в формате XML для импорта с помощью внешних инструментов, таких какСсылка скрыта от гостейв The Sleuth Kitthis.