Vander

CodebyTeam

- 16.01.2016

- 1 411

- 4 323

Приветствую! В этой небольшой статье я хочу сделать обзор на сканер уязвимостей SSL*, под названием – A2SV.

· SSL— криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений.

· В 2014 году США сообщило об уязвимости в текущей версии протокола. SSL должен быть исключен из работы в пользу TLS (CVE-2014-3566).

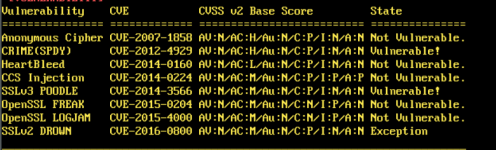

Основная задача сканера выявление следующих уязвимостей, список которых пополняется автором:

· [CVE-2007-1858] Anonymous Cipher

· [CVE-2012-4929] CRIME(SPDY)

· [CVE-2014-0160] CCS Injection

· [CVE-2014-0224] HeartBleed

· [CVE-2014-3566] SSLv3 POODLE

· [CVE-2015-0204] FREAK Attack

· [CVE-2015-4000] LOGJAM Attack

· [CVE-2016-0800] SSLv2 DROWN

Установка:

> git clone https://github.com/hahwul/a2sv

> cd /a2sv

> pip install –r requirements.txt

Справка:

> python a2sv.py –h

Использование:

> python a2sv.py –t 192.168.0.XXX

Ничего уязвимого под рукой не было, но возможно кто-то найдет применение данной утилите.

Спасибо за внимание.

· SSL— криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений.

· В 2014 году США сообщило об уязвимости в текущей версии протокола. SSL должен быть исключен из работы в пользу TLS (CVE-2014-3566).

Основная задача сканера выявление следующих уязвимостей, список которых пополняется автором:

· [CVE-2007-1858] Anonymous Cipher

· [CVE-2012-4929] CRIME(SPDY)

· [CVE-2014-0160] CCS Injection

· [CVE-2014-0224] HeartBleed

· [CVE-2014-3566] SSLv3 POODLE

· [CVE-2015-0204] FREAK Attack

· [CVE-2015-4000] LOGJAM Attack

· [CVE-2016-0800] SSLv2 DROWN

Установка:

> git clone https://github.com/hahwul/a2sv

> cd /a2sv

> pip install –r requirements.txt

Справка:

> python a2sv.py –h

Использование:

> python a2sv.py –t 192.168.0.XXX

Ничего уязвимого под рукой не было, но возможно кто-то найдет применение данной утилите.

Спасибо за внимание.