Добрый день,Уважаемые Друзья и Форумчане.

Сегодняшний обзор будет о небольшом инструменте,который умеет проводить аудит сайтов.

За эти дни много инструментов протестировал,но остался ими недоволен,только время потерял.

Если уж и делиться с вами своими впечатлениями,то это от теста тех утилит,которые приносят наглядную результативность.

Знакомьтесь, это Web Application Security Scanner под названием Sitadel.

Создал его Shenril из Японии.

Sitadel совместим для работы с версией python3

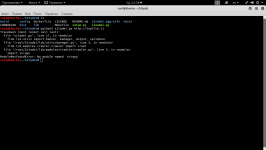

Затаскивать его будем на Kali Linux, поэтому установка немного будет отличаться от указанной на странице автора.

Установка:

Код:

# git clone https://github.com/shenril/Sitadel.git

# cd Sitadel/

# chmod +x setup.py

# chmod +x sitadel.py

# python setup.py install

# pip3 install .

# python3 sitadel.py --help -команда запуска с выводом справкиInjection

HTML Injection

SQL Injection

LDAP Injection

XPath Injection

Cross Site Scripting (XSS)

Remote File Inclusion (RFI)

PHP Code Injection

Bruteforce

Admin Interface

Common Backdoors

Common Backup Directory

Common Backup File

Common Directory

Common File

Log File

HTML Injection

SQL Injection

LDAP Injection

XPath Injection

Cross Site Scripting (XSS)

Remote File Inclusion (RFI)

PHP Code Injection

Bruteforce

Admin Interface

Common Backdoors

Common Backup Directory

Common Backup File

Common Directory

Common File

Log File

Fingerprints

Server

Web Frameworks (CakePHP,CherryPy,...)

Frontend Frameworks (AngularJS,MeteorJS,VueJS,...)

Web Application Firewall (Waf)

Content Management System (CMS)

Operating System (Linux,Unix,..)

Language (PHP,Ruby,...)

Cookie Security

Content Delivery Networks (CDN)

HTTP Allow Methods

HTML Object

Multiple Index

Robots Paths

Web Dav

Cross Site Tracing (XST)

PHPINFO

.Listing

Server

Web Frameworks (CakePHP,CherryPy,...)

Frontend Frameworks (AngularJS,MeteorJS,VueJS,...)

Web Application Firewall (Waf)

Content Management System (CMS)

Operating System (Linux,Unix,..)

Language (PHP,Ruby,...)

Cookie Security

Content Delivery Networks (CDN)

HTTP Allow Methods

HTML Object

Multiple Index

Robots Paths

Web Dav

Cross Site Tracing (XST)

PHPINFO

.Listing

ShellShock

Anonymous Cipher (CVE-2007-1858)

Crime (SPDY) (CVE-2012-4929)

Struts-Shock

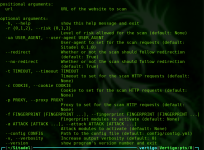

Позволяет работать через прокси , подменять user agenta c cookie и регулировать запросы.

Опции можно посмотреть на скриншоте :

Основные команды:

Код:

# python3 sitadel.py http://example.com -будет автоматически тестировать ресурс в дефолтном режиме без доп.опций

# python3 sitadel.py http://example.com -r 2 --no-redirect - c указанием уровня риска без перенаправления

# python3 sitadel.py http://example.com -a bruteforce -f header server -vvv - c указанием конкретной атаки и подробным выводом

Код:

# build -t sitadel .

# docker run sitadel http://example.comПолигоном послужит мошеннический ресурс,который занесён в негативные списки сайтов с соответствующим предупреждением.

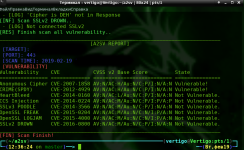

Был выбран обычный режим.Вот так он выглядит в работе,обратите внимание на версии Openssl , Apache, это нам может пригодиться для развития атак.

При таком режиме,тестирование заняло очень много времени (может сказалось применение средств собственной безопасности).

Но это было действительно долго,точно более 2-х часов,приходилось отвлекаться,но автоматический режим сделал своё дело.

В итоге,видим,что инструмент нашёл уязвимость CVE-2012-4929

Это может означать,что применяется протокол TLS 1.2 и более ранних версий.

Отсюда и такая уязвимость,которая позволяет провести векторную атаку CRIME при MITM-атаке.

В результате,можно получить зашифрованные данные,котор.клиент отправил на сервер,а манипулируя их длиной,не составит труда прочитать их.

А если повезёт, то и вовсе , недошифрованные http-заголовки.

Тем более,что CRIME-атака была модифицирована и имеются инструменты для автоматизированной атаки.

При завершении теста,нам инструмент говорит скорее в утвердительном контексте,нежели предположительном,что ресурс может быть подвержен XST.

Это Cross Site-Tracing -уязвимость,позволяющая получить доступ к сайту за счёт применения javascript.

Что в окончательном итоге ведёт к перехвату данных пользователей,чтение cookie.

Админу видимо тяжело было функцию TraceEnable в файле httpd.conf переключить в положение off.

Хотя бы от XST защититься,не считая остального букета. А так-XSSer в помощь для эксплуатации таких дел.

Было сомнение ,что имеется такая уязвимость,но решил проверить протокол ssl специальным сканером A2SV.

Да,A2SV подтверждает наличие уязвимости и находит ещё CVE-2007-1858

Т.е., возможность раскрытия конфиденциальных данных.Без комментариев,всё есть в Metasploit.

Там и близко находится возможно родственная CVE-2014-0117-сбой в обработке заголовков.

Не зря пришлось заострить внимание на версиях openssl и Apache.

Для openssl такой версии были характерны уязвимости CVE-2017-3731,3732 и CVE-2016-7055

Они и будут,если админ ресурса не воспользовался обновлением коррекционной криптографической библиотеки для этой версии протокола.

Сейчас применима новая версия 1.1.1,которая пришла на смену в 2018-м году с более 5тыс.изменений.

У данной версии Apache имеются свои изъяны,если покопать,то можно много чего нарыть.

Зато версия PHP современная и считающаяся одной из самых актуальных,хотя уже вышла версия 7.3

В 7.2 была открыта уязвимость,способствующая выполнению произвольных команд через функцию imap_open.

Вот такой наборчик был обнаружен с помощью инструмента Sitadel,и это не смотря на то,что были прочитаны файлы index.php и robots.txt

В последних не было ничего толкового,кроме всплывшего ещё одного домена,которому нужно было бы тоже уделить внимание.

Сам инструмент без ложных срабатываний прекрасно справился со своей задачей мини-теста.

На этом завершаю обзор,благодарю всех за внимание и до новых встреч.

Последнее редактирование: