На следующем снимке экрана видно, что инструменту dirb удалось найти несколько файлов.

Некоторые из уже известных файлов:

На следующем снимке экрана видно, что favicon.ico - это всего лишь значок. Index.php - это индекс, который мы обычно видим. Возможно, нижний колонтитул и верхний колонтитул являются только файлами стилей. Мы обнаружили страницу входа.

Теперь мы можем найти имя пользователя и пароль целевого объекта, используя действительно сложную уязвимость. После этого мы не сможем войти в систему, так как не сможем найти место для входа. В таких случаях могут быть полезны такие инструменты, как dirb. Мы видим, что файл phpinfo.php обычно очень полезен, потому что он отображает много информации о PHP интерпретатор работает на веб-сервере, и, как мы видим на следующем скриншоте, файл содержит много информации:

Предыдущая информация полезна. Используя эту информацию, мы можем познакомиться с некоторыми из каталогов. Из предыдущего скриншота видно, что он работает на php5. Файл .cg1 хранит конфигурацию. Файлы .ini обычно являются конфигурационным файлом для PHP, поэтому мы можем видеть все места, где они хранятся.

Когда мы продолжим прокрутку вниз, мы увидим установленные разрешения. Мы также увидим, что у него есть MySQL, поэтому он использует MySQL:

На предыдущем скриншоте мы видим каталоги, в которых хранятся различные типы конфигураций. Мы также можем видеть модули и расширения, которые используются с PHP, поэтому файл phpinfo.php очень полезен. На следующем снимке экрана мы можем видеть, что нам удалось найти, где находится логин phpMyAdmin, и это в основном логин, который используется для входа в базу данных:

Файл robots.txt - еще один очень полезный файл, который сообщает поисковой системе, такой как Google, как обращаться с сайтом. Следовательно, он обычно содержит файлы, которые мы не хотим, чтобы веб-сайт или Google видели, читали. Теперь, если мы сможем прочитать файл robots.txt , мы сможем увидеть, что веб-администратор пытается скрыть. На следующем снимке экрана мы видим, что веб-администратор не хочет, чтобы Google видел каталог с именем passwords, и он также не хочет, чтобы мы видели файл с именем config.inc.

Также он не хочет видеть эти другие файлы:

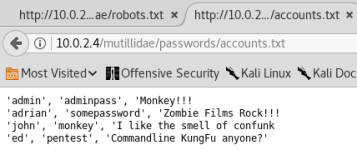

Теперь давайте посмотрим файлы ./passwords и ./config.inc на следующем снимке экрана:

На предыдущем скриншоте видим, что есть файл accounts.txt, и, кликнув по файлу, мы видим, что у нас есть некоторые имена пользователей и пароли. Итак, мы видим, что есть пользователь-администратор с паролем adminpass, и мы видим, что у нас есть пароль для пользователя adrian, который является somepassword. На следующем снимке экрана мы видим, что нам удалось найти имена пользователей и пароли:

Сейчас мы все еще не уверены, для чего нужны предыдущие имена пользователей и пароли, но мы уверены, что смогли найти очень полезную информацию. Файл Config.inc - еще один полезный файл. На следующем снимке экрана мы видим, что у нас есть информация, которая позволяет нам подключаться к базе данных, поскольку они имеют параметры $ dbhost, $ dbuser, $ dbpass и $ dbname :

На предыдущем скриншоте мы видим, что имя пользователя - root, а пароль - пустой, поэтому мы можем попытаться подключиться к базе данных на основе команд с предыдущего скриншота, и тогда мы сможем получить доступ к базе данных.

Кроме того, мы все еще не уверены, где можем их использовать, но мы можем добавить их в список, для доступа и входа в систему администратора, либо просто сохранить их в списке, чтобы мы могли использовать их, если мы выполняем грубое силовая атака.

——————

Некоторые из уже известных файлов:

На следующем снимке экрана видно, что favicon.ico - это всего лишь значок. Index.php - это индекс, который мы обычно видим. Возможно, нижний колонтитул и верхний колонтитул являются только файлами стилей. Мы обнаружили страницу входа.

Теперь мы можем найти имя пользователя и пароль целевого объекта, используя действительно сложную уязвимость. После этого мы не сможем войти в систему, так как не сможем найти место для входа. В таких случаях могут быть полезны такие инструменты, как dirb. Мы видим, что файл phpinfo.php обычно очень полезен, потому что он отображает много информации о PHP интерпретатор работает на веб-сервере, и, как мы видим на следующем скриншоте, файл содержит много информации:

Предыдущая информация полезна. Используя эту информацию, мы можем познакомиться с некоторыми из каталогов. Из предыдущего скриншота видно, что он работает на php5. Файл .cg1 хранит конфигурацию. Файлы .ini обычно являются конфигурационным файлом для PHP, поэтому мы можем видеть все места, где они хранятся.

Когда мы продолжим прокрутку вниз, мы увидим установленные разрешения. Мы также увидим, что у него есть MySQL, поэтому он использует MySQL:

На предыдущем скриншоте мы видим каталоги, в которых хранятся различные типы конфигураций. Мы также можем видеть модули и расширения, которые используются с PHP, поэтому файл phpinfo.php очень полезен. На следующем снимке экрана мы можем видеть, что нам удалось найти, где находится логин phpMyAdmin, и это в основном логин, который используется для входа в базу данных:

Файл robots.txt - еще один очень полезный файл, который сообщает поисковой системе, такой как Google, как обращаться с сайтом. Следовательно, он обычно содержит файлы, которые мы не хотим, чтобы веб-сайт или Google видели, читали. Теперь, если мы сможем прочитать файл robots.txt , мы сможем увидеть, что веб-администратор пытается скрыть. На следующем снимке экрана мы видим, что веб-администратор не хочет, чтобы Google видел каталог с именем passwords, и он также не хочет, чтобы мы видели файл с именем config.inc.

Также он не хочет видеть эти другие файлы:

Теперь давайте посмотрим файлы ./passwords и ./config.inc на следующем снимке экрана:

На предыдущем скриншоте видим, что есть файл accounts.txt, и, кликнув по файлу, мы видим, что у нас есть некоторые имена пользователей и пароли. Итак, мы видим, что есть пользователь-администратор с паролем adminpass, и мы видим, что у нас есть пароль для пользователя adrian, который является somepassword. На следующем снимке экрана мы видим, что нам удалось найти имена пользователей и пароли:

Сейчас мы все еще не уверены, для чего нужны предыдущие имена пользователей и пароли, но мы уверены, что смогли найти очень полезную информацию. Файл Config.inc - еще один полезный файл. На следующем снимке экрана мы видим, что у нас есть информация, которая позволяет нам подключаться к базе данных, поскольку они имеют параметры $ dbhost, $ dbuser, $ dbpass и $ dbname :

На предыдущем скриншоте мы видим, что имя пользователя - root, а пароль - пустой, поэтому мы можем попытаться подключиться к базе данных на основе команд с предыдущего скриншота, и тогда мы сможем получить доступ к базе данных.

Кроме того, мы все еще не уверены, где можем их использовать, но мы можем добавить их в список, для доступа и входа в систему администратора, либо просто сохранить их в списке, чтобы мы могли использовать их, если мы выполняем грубое силовая атака.

——————

Ссылка скрыта от гостей