Инструкция по началу работы с Pass-the-Hash

Pass-the-hash - способ атаки, который использует краденный хэш пароля для аутентификации в удаленной системе. Это позволяет применять необработанные данные хэша (raw hash), и значит, что вам не нужно расшифровывать хэш или знать простой текстовый пароль. Данный способ атаки дает возможность очень просто взламывать машины, которые используют одинаковые учетные данные.

Если у вас есть возможность получить NTLM-хэш пароля во время пентеста, то вы можете запустить Pass the Hash MetaModule. Он пытается использовать файлы Windows и службу общего доступа печати, которая работает по протоколу, известному как Server Message Block (SMB), для аутентификации в других хостах сети.

Чтобы запустить Pass the Hash MetaModule, вы должны иметь краденую пару учетных данных, которая состоит из необработанных данных NTLM-хэша и связанного имени пользователя. Хэш пароля может быть получен с помощью взлома хоста путем запуска сбора сведений, методом ручного просмотра файловой системы для обнаружения Security Accounts Manager (SAM) или путем сбрасывания хэшей пароля. Как только вы получите валидную пару учетных данных, необходимо будет лишь указать целевые хосты, против которых вы хотите осуществить проверку учетных данных с помощью MetaModule.

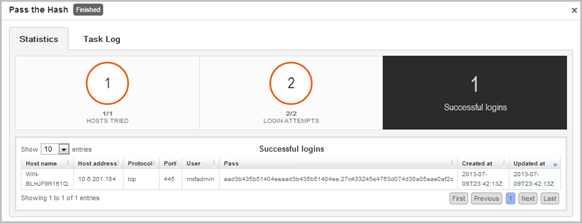

Пока запущен MetaModule, Metasploit Pro будет в реальном времени отображать статистику целевых хостов, количество попыток входа и количество успешных входов. Вы можете быстро определить хосты, использующие один и тот же логин в качестве хоста, с которого вы получили NTLM-хэш. Вы можете использовать эту информацию для продвижения через систему или, чтобы увеличить свои полномочия для получения доступа к более ценной машине.

Когда MetaModule завершит свою работу, он создаст окончательный отчет с детализированными данными хостов, которые были успешно аутентифицированы. Вы можете поделиться этим отчетом с вашей организацией, чтобы раскрыть слабые и общие пароли, а также помочь устранить уязвимости в инфраструктуре безопасности.

Если у вас есть возможность получить NTLM-хэш пароля во время пентеста, то вы можете запустить Pass the Hash MetaModule. Он пытается использовать файлы Windows и службу общего доступа печати, которая работает по протоколу, известному как Server Message Block (SMB), для аутентификации в других хостах сети.

Чтобы запустить Pass the Hash MetaModule, вы должны иметь краденую пару учетных данных, которая состоит из необработанных данных NTLM-хэша и связанного имени пользователя. Хэш пароля может быть получен с помощью взлома хоста путем запуска сбора сведений, методом ручного просмотра файловой системы для обнаружения Security Accounts Manager (SAM) или путем сбрасывания хэшей пароля. Как только вы получите валидную пару учетных данных, необходимо будет лишь указать целевые хосты, против которых вы хотите осуществить проверку учетных данных с помощью MetaModule.

Пока запущен MetaModule, Metasploit Pro будет в реальном времени отображать статистику целевых хостов, количество попыток входа и количество успешных входов. Вы можете быстро определить хосты, использующие один и тот же логин в качестве хоста, с которого вы получили NTLM-хэш. Вы можете использовать эту информацию для продвижения через систему или, чтобы увеличить свои полномочия для получения доступа к более ценной машине.

Когда MetaModule завершит свою работу, он создаст окончательный отчет с детализированными данными хостов, которые были успешно аутентифицированы. Вы можете поделиться этим отчетом с вашей организацией, чтобы раскрыть слабые и общие пароли, а также помочь устранить уязвимости в инфраструктуре безопасности.

Термины продукта

MetaModule - Свойство, которое расширяет возможности модулей в Metasploit Pro для выполнения задач пентеста.

Хэш пароля - Уникальная строка данных, полученных с помощью криптографических алгоритмов для шифрования простого текстового пароля.

Pass-the-Hash - Метод атаки, который использует украденный хэш пароля для получения доступа в другие системы сети.

Pass the Hash MetaModule - MetaModule идентифицирующий системы, которые могут быть аутентифицированы с помощью украденного хэша пароля.

Хэш пароля - Уникальная строка данных, полученных с помощью криптографических алгоритмов для шифрования простого текстового пароля.

Pass-the-Hash - Метод атаки, который использует украденный хэш пароля для получения доступа в другие системы сети.

Pass the Hash MetaModule - MetaModule идентифицирующий системы, которые могут быть аутентифицированы с помощью украденного хэша пароля.

Перед началом работы

Очистите кэш браузера - После установки или обновления Metasploit, необходимо очистить кэш браузера, чтобы убедиться, что все элементы пользовательского интерфейса загружается должным образом.

Кража NTLM-хэша - Перед тем как запустить Pass-the-Hash MetaModule, вы должны иметь необработанный NTLM-хэш, который вы вручную вставите для проверки, или ваш проект должен содержать NTLM-хэш, украденный из взломанной системы.

Кража NTLM-хэша - Перед тем как запустить Pass-the-Hash MetaModule, вы должны иметь необработанный NTLM-хэш, который вы вручную вставите для проверки, или ваш проект должен содержать NTLM-хэш, украденный из взломанной системы.

Передача хэша

- Зайдите в веб-интерфейс Metasploit Pro (

Ссылка скрыта от гостей).

- Откройте проект по умолчанию.

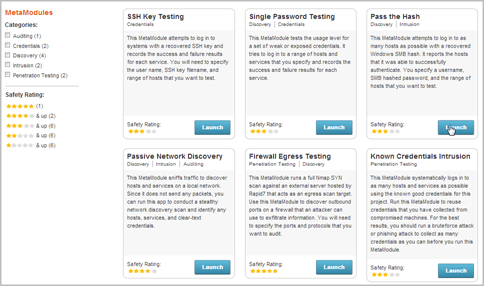

- Выберите Modules > MetaModules.

- Найдите Pass the Hash MetaModule и нажмите кнопку Launch. Появится окно Pass the Hash.

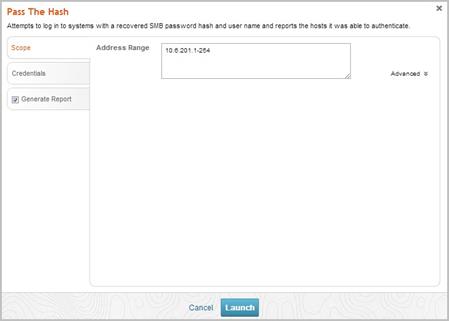

- На вкладке Scope, введите целевой диапазон адресов, который вы хотите использовать для теста.

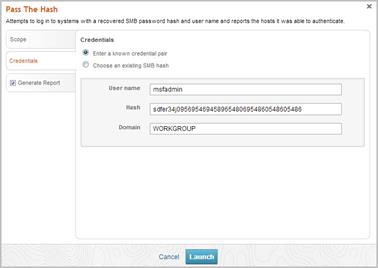

- Нажмите на вкладку Credentials (Учетные данные).

- Выберите одну из следующих опций обеспечения MetaModule с необработанным NTLM-хэшем:

- Введите известные учетные данные - Вы должны вручную ввести имя пользователя, а потом ввести необработанный хэш, который вы хотите, чтобы использовал MetaModule. Вы должны оставить доменное имя WORKGROUP для аутентификации на локальной машине.

- Выберите существующий SMB хэш - Вы можете выбрать имя пользователя и хэш из списка украденных хэшей пароля, которые хранятся в проекте.

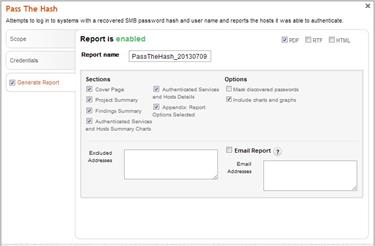

- Нажмите на вкладке Generate Report (Создать отчет).

- Введите название отчета в поле Report Name, если вы хотите использовать определенное имя. Иначе, MetaModule использует имя по умолчанию.

- Выберите формат отчета PDF, HTML, или RTF. Желательно использовать PDF.

- В области Sections (Разделы), отмените выбор секций, которые вы не хотите включить в отчет. Пропустите этот шаг, если требуется сгенерировать все разделы отчета.

- Выберите опцию Email Report (Имейл отчет), если вы хотите, чтобы отчет был выслан по почте после создания. Если вы включите эту опцию, потребуется указать список имейл адресов через запятую.

Примечание: Если вы хотите, чтобы отчет был выслан по почте, задайте локальный почтовый сервис или сервис, который поддерживается Metasploit Pro. Чтобы определить ваш почтовый сервис, выберите Administration > Global Settings > SMTP Settings.

- Нажмите кнопку Launch (Запуск).

После запуска MetaModule появится окно Результатов, в котором будет отображена актуальная статистика и задачи журнала для запуска MetaModule. Вы можете отследить общее количество хостов, которые MetaModule пытался аутентифицировать, общее число попыток входа и общее число успешных входов. Если вы хотите увидеть все детали, выберите Task Log (Журнал заданий).

После окончания работы MetaModule вы должны перейти в область отчетов, чтобы увидеть отчет Pass-the-Hash. Первые несколько страниц отчета показывают графики и таблицы, которые предусматривают разбивку взломанных хостов и серверов на высоком уровне. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services Аутентифицированные Службы) и с разделом Hosts Details (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.

После окончания работы MetaModule вы должны перейти в область отчетов, чтобы увидеть отчет Pass-the-Hash. Первые несколько страниц отчета показывают графики и таблицы, которые предусматривают разбивку взломанных хостов и серверов на высоком уровне. Для более детального обзора хостов, вы можете ознакомиться с Authenticated Services Аутентифицированные Службы) и с разделом Hosts Details (Детали хостов), которые отображают аутентифицированные службы и сессии, которые были открыты на каждом хосте.