M

MadBear

Доброго времени суток, для начала хотелось бы сказать, что я еще ламер.

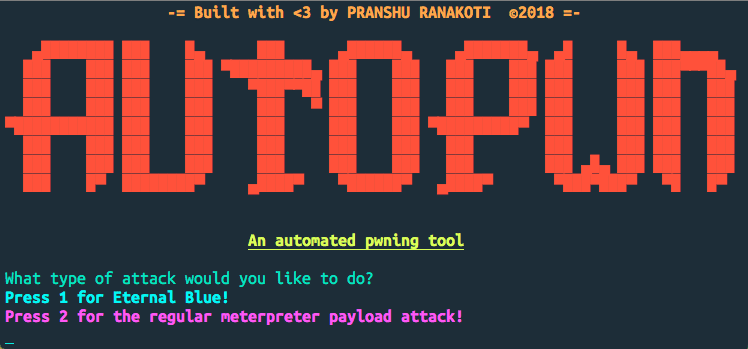

Имеются системы Wndows 7 x32 6.1.7601, Windows Server 2012 x64 6.2.9200 (не R2), они полностью чистые никаких сервисов на них нет, нужно провести их "аудит". Я бы хотел попросить совета, какие эксплоит на них зайдут.

Пробовал EternalBlue worawit/MS17-010 , на машинах синий экран смерти (BSOD), работает как DOS, конечно, же шел не получаю. Если при на Server 2012 пробовать шелл из данного эксплоита совместно с эксплоитом под Windows Server2012 (worawit/MS17-010), то скрипт ругается, что шелл слишком большой...

Пробовал Armitag, все атаки, что он предлагал не зашли.

В частности меня интересует именно Server 2012, по windows 7 и так достаточно информации в инете, так как я еще зеленые буду рад любой помощи, заранее спасибо, за внимание!

P.S. На данном форуме я совсем недавно, и это самый адекватный форум из всех, что пробовал в рунете, спасибо за это админам и участникам.

Имеются системы Wndows 7 x32 6.1.7601, Windows Server 2012 x64 6.2.9200 (не R2), они полностью чистые никаких сервисов на них нет, нужно провести их "аудит". Я бы хотел попросить совета, какие эксплоит на них зайдут.

Пробовал EternalBlue worawit/MS17-010 , на машинах синий экран смерти (BSOD), работает как DOS, конечно, же шел не получаю. Если при на Server 2012 пробовать шелл из данного эксплоита совместно с эксплоитом под Windows Server2012 (worawit/MS17-010), то скрипт ругается, что шелл слишком большой...

Пробовал Armitag, все атаки, что он предлагал не зашли.

В частности меня интересует именно Server 2012, по windows 7 и так достаточно информации в инете, так как я еще зеленые буду рад любой помощи, заранее спасибо, за внимание!

P.S. На данном форуме я совсем недавно, и это самый адекватный форум из всех, что пробовал в рунете, спасибо за это админам и участникам.