И снова здравствуйте, подготовил для Вас статью как прокачать умения за одну ночь

Эта статья будет полезна всем, как новичкам ну и матерым дядям, а поговорим мы с вами о необычных скрещиваниях скриптов, сканеров и метасплойта!

Первый сканер всем известный nmap который поражает своим обширным функционалом ну и помогут нам в этом деле скрипты metasploithelper, APT2,

и сканер OpenVas

Начнем с утилиты metasploithelper которая сгенерит авто скрипты для метасплойта.

разведка:

сканируем цель (IP вражеского сервера, мишины) сканером NMAP

этой командой он сканирует цель и репортирует свои находки в файл .xml

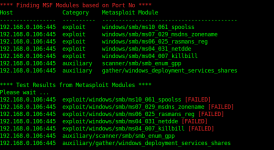

запускаем скрипт metasploithelper он на основе отчета nmap сгенерит два автофайла для метасплойта

чекаем на уязвимость: msfconsole -r runAux.rc

эксплуатируем уязвимость то есть атакуем : msfconsole -r runExp.rc

приведу пример на этом я считаю недо оценненном бесплатном немецком сканере (есть и платный NESSUS )

устанавливается в последнюю Кали просто из репозитория apt-get install openvas инфы по установке и настройке полно в инете пересказывать смысла не вижу

напишу про другое как с ним работать в паре с метасплойтом

установили? запустили сканер и запомнили пароль от него так как я его уже забыл через час((( толи за ново переустанавливать толи как нить сбросить не знаю, подскажите.

и так запускаем метасплойт и прогружаем к нему модуль от сканера OpenVas командой: load openvas

производим соединение с сканером командой : openvas_connect <логин> <пароль> <ваш хост> < ваш порт по умолчанию 9390> ok

cоединились? далее смотрим возможности сканера : openvas_+ кнопка TAB

Для сканирования и анализа цели нас конкретно ентересует функция: openvas_target_create (имя цели) (вражеский хост) (коментарий,пометка например scan)

значит цель ему указали, настроим конфигурацию сканирования: openvas_config_list смотрим и повторяя команду с id сканирования который Вам по душе)

и на конец запускаем сканирование: openvas_task_start 0 (ноль - id сканирования если оно у вас первое значит "0" второе "1" и т.д.) ждем, посмотреть прогресс сканирования можем командой : openvas_task_list

Дождались? Если да, смотрим отчет(report) сканирования: openvas_report_list узнаем ID отчета имя и т.д. то что вводили ранее )

ну и сохраняем наш рапорт(отчет) : openvas_report_download <id report -0>< format-4>< /root/Desktop> <name-имя отчета> я делаю так : openvas_report_download 0 4 /root/Desktop OTCHET

Это действо пригодится нам для отчета(перед заказчиком) или для атаки на цель через определенное время например день, недяля, месяц удобно я считаю...

АТАКА:

загружаем наш рапорт (отчет сканирования) в метасплойт : open_report_import 0 4

узнаем уязвимости цели, командой : vulns

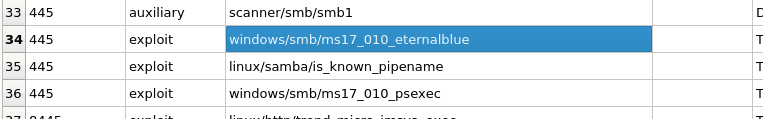

затем подбираем експлойты от метасплойта к уязвимостям : search unreal

ну а дальше уже все индивидуально.... выбираем експлойт, настраиваем, атакуем!

APT2

представляю Вам интересный мультик про эту утилиту описано все подробно от автора скрипта

Рекомендации: перед сканированием и атакой обновляйте базы сканеров ищите и загружайте себе експлойты(уязвимости)

ПС: после прочтения статьи и проб, можно смело покупать маску Гая Фокса и всем рассказывать в школе что Вы реал-хацкер.

Мысли в слух: "фух...., начались каникулы, сочувствую серверам.... Хоть бы про анонимность помнили.."

Эта статья будет полезна всем, как новичкам ну и матерым дядям, а поговорим мы с вами о необычных скрещиваниях скриптов, сканеров и метасплойта!

Первый сканер всем известный nmap который поражает своим обширным функционалом ну и помогут нам в этом деле скрипты metasploithelper, APT2,

и сканер OpenVas

Начнем с утилиты metasploithelper которая сгенерит авто скрипты для метасплойта.

разведка:

сканируем цель (IP вражеского сервера, мишины) сканером NMAP

этой командой он сканирует цель и репортирует свои находки в файл .xml

запускаем скрипт metasploithelper он на основе отчета nmap сгенерит два автофайла для метасплойта

чекаем на уязвимость: msfconsole -r runAux.rc

эксплуатируем уязвимость то есть атакуем : msfconsole -r runExp.rc

Ссылка скрыта от гостей

приведу пример на этом я считаю недо оценненном бесплатном немецком сканере (есть и платный NESSUS )

устанавливается в последнюю Кали просто из репозитория apt-get install openvas инфы по установке и настройке полно в инете пересказывать смысла не вижу

напишу про другое как с ним работать в паре с метасплойтом

установили? запустили сканер и запомнили пароль от него так как я его уже забыл через час((( толи за ново переустанавливать толи как нить сбросить не знаю, подскажите.

и так запускаем метасплойт и прогружаем к нему модуль от сканера OpenVas командой: load openvas

производим соединение с сканером командой : openvas_connect <логин> <пароль> <ваш хост> < ваш порт по умолчанию 9390> ok

cоединились? далее смотрим возможности сканера : openvas_+ кнопка TAB

Для сканирования и анализа цели нас конкретно ентересует функция: openvas_target_create (имя цели) (вражеский хост) (коментарий,пометка например scan)

значит цель ему указали, настроим конфигурацию сканирования: openvas_config_list смотрим и повторяя команду с id сканирования который Вам по душе)

и на конец запускаем сканирование: openvas_task_start 0 (ноль - id сканирования если оно у вас первое значит "0" второе "1" и т.д.) ждем, посмотреть прогресс сканирования можем командой : openvas_task_list

Дождались? Если да, смотрим отчет(report) сканирования: openvas_report_list узнаем ID отчета имя и т.д. то что вводили ранее )

ну и сохраняем наш рапорт(отчет) : openvas_report_download <id report -0>< format-4>< /root/Desktop> <name-имя отчета> я делаю так : openvas_report_download 0 4 /root/Desktop OTCHET

Это действо пригодится нам для отчета(перед заказчиком) или для атаки на цель через определенное время например день, недяля, месяц удобно я считаю...

АТАКА:

загружаем наш рапорт (отчет сканирования) в метасплойт : open_report_import 0 4

узнаем уязвимости цели, командой : vulns

затем подбираем експлойты от метасплойта к уязвимостям : search unreal

ну а дальше уже все индивидуально.... выбираем експлойт, настраиваем, атакуем!

APT2

представляю Вам интересный мультик про эту утилиту описано все подробно от автора скрипта

Рекомендации: перед сканированием и атакой обновляйте базы сканеров ищите и загружайте себе експлойты(уязвимости)

ПС: после прочтения статьи и проб, можно смело покупать маску Гая Фокса и всем рассказывать в школе что Вы реал-хацкер.

Мысли в слух: "фух...., начались каникулы, сочувствую серверам.... Хоть бы про анонимность помнили.."