iBragimoff

Green Team

- 09.07.2019

- 83

- 19

Привет. Сразу введу в курс дела, чтобы не было не понятных моментов. Где-то неделю назад на форуме спрашивал про то в каком русле изучать JavaScript для пентестера. Пользователь c0mb0 посоветовал изучать в направлении OWASP TOP 10 и подкинул ещё пару курсов. Скачал курс и понял что речь идёт о bWAPP. Ну и при просмотре курса пришла идея создать что-то по типу bWAPP только своё, где я смогу создать вначале меню авторизации с уязвимостью, а дальше понять в чём она заключается и исправить её. Прикинув масштабы своей цели, понял что нужны будут знания HTML,CSS(Для полного шика),JS,PHP. Знания HTML и CSS имеются, знания JS очень поверхностные, но при надобности легко подтяну до нужного уровня за недельки так 2, а вот с PHP незнаком вообще.

Скелет более-менее для будущего сайта имеется. Теперь моя задача сделать так, чтобы при выборе уязвимости из выпадающего списка содержимое страницы изменялось.

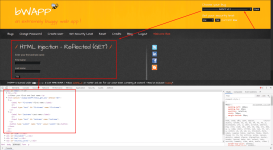

Вот исходный код bWAPP: Кто-нибудь подскажет, как они реализовали изменение страницы при выборе уязвимости из списка?

Скелет более-менее для будущего сайта имеется. Теперь моя задача сделать так, чтобы при выборе уязвимости из выпадающего списка содержимое страницы изменялось.

Вот исходный код bWAPP: Кто-нибудь подскажет, как они реализовали изменение страницы при выборе уязвимости из списка?