Решение таска

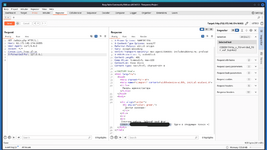

Достаточно простой таск, но заставляет подумать. В этом решении нам снова понадобится Burp.

Прочитав описание раза 3, я понял что нужно как-то отправить запрос с локалхоста, и начал городить что-то типо

Затем я скачал расширение для браузера и начал туда прописывать локалхост, прекрасно понимая что вряд ли это сработает.

Наконец, я помощью google я нашёл такую

Добавив его в запрос в виде

Достаточно простой таск, но заставляет подумать. В этом решении нам снова понадобится Burp.

Прочитав описание раза 3, я понял что нужно как-то отправить запрос с локалхоста, и начал городить что-то типо

http://http://62.173.140.174:16055/admin.php?url=http://127.0.0.1:16055/admin.php и тому подобное.Затем я скачал расширение для браузера и начал туда прописывать локалхост, прекрасно понимая что вряд ли это сработает.

Наконец, я помощью google я нашёл такую

Ссылка скрыта от гостей

и узнал о XFF или же X-Forwarded-For.Добавив его в запрос в виде

X-Forwarded-For: 127.0.0.1 всё получилось.

Последнее редактирование модератором: