- 16.01.2016

- 1 399

- 4 156

Привет! Сегодня ознакомимся с фреймворком для проведения тестов на проникновение под названием CrackMapExec, а если быть точным, то с его апрельским обновлением.

Для тех, кто не в курсе, что это:

CrackMapExec (a.k.a CME) - это инструмент для последующей эксплуатации, который помогает автоматизировать оценку безопасности больших сетей Active Directory. CME следует концепции «Living off the Land»: злоупотребляя встроенными функциями/протоколами, службы каталогов Active Directory для достижения своей функциональности и позволяя ей избегать большинства решений по защите конечных точек, /IDS/IPS.

Список изменений CrackMapExec v4.0-dev:

· Добавлены отсутствующие требования

· Исправлен краевой случай в gpp_decrypt.py, также переименованный в gpp_password

· Добавлен модуль gpp_autologin

· Добавлен временный обход для текущей ошибки smb сервера в get_keystrokes

· Исправлено форматирование в навигаторе базы данных SMB

· Исправлена ошибка, при которой DC будет иметь атрибут dc, перезаписанный

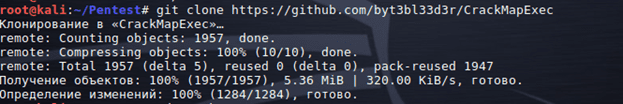

Установка:

> git clone https://github.com/byt3bl33d3r/CrackMapExec

> cd CrackMapExec

> apt-get install -y libssl-dev libffi-dev python-dev build-essential

> pip install crackmapexec

> git submodule init && git submodule update –recursive

> python setup.py install

Обновление:

> pip install –upgrade –r requirements.txt

Особенности:

· Чистый скрипт Python, без внешних инструментов

· Полное распараллеливание потоков

· Использует родные вызовы WinAPI для обнаружения сеансов, пользователей, сбрасывания хэшей SAM и т. д.

· Безопасен для Opsec (не загружаются двоичные файлы для сброса учетных данных в прозрачном тексте, ввода шеллкода и т. Д.)

Справка:

> crackmapexec –h

Так как, инструмент не новый, я не буду приводить в статье примеры его использования, в сети более чем достаточно информации на эту тему.

На этом все, спасибо за внимание.

Для тех, кто не в курсе, что это:

CrackMapExec (a.k.a CME) - это инструмент для последующей эксплуатации, который помогает автоматизировать оценку безопасности больших сетей Active Directory. CME следует концепции «Living off the Land»: злоупотребляя встроенными функциями/протоколами, службы каталогов Active Directory для достижения своей функциональности и позволяя ей избегать большинства решений по защите конечных точек, /IDS/IPS.

Список изменений CrackMapExec v4.0-dev:

· Добавлены отсутствующие требования

· Исправлен краевой случай в gpp_decrypt.py, также переименованный в gpp_password

· Добавлен модуль gpp_autologin

· Добавлен временный обход для текущей ошибки smb сервера в get_keystrokes

· Исправлено форматирование в навигаторе базы данных SMB

· Исправлена ошибка, при которой DC будет иметь атрибут dc, перезаписанный

Установка:

> git clone https://github.com/byt3bl33d3r/CrackMapExec

> cd CrackMapExec

> apt-get install -y libssl-dev libffi-dev python-dev build-essential

> pip install crackmapexec

> git submodule init && git submodule update –recursive

> python setup.py install

Обновление:

> pip install –upgrade –r requirements.txt

Особенности:

· Чистый скрипт Python, без внешних инструментов

· Полное распараллеливание потоков

· Использует родные вызовы WinAPI для обнаружения сеансов, пользователей, сбрасывания хэшей SAM и т. д.

· Безопасен для Opsec (не загружаются двоичные файлы для сброса учетных данных в прозрачном тексте, ввода шеллкода и т. Д.)

Справка:

> crackmapexec –h

Так как, инструмент не новый, я не буду приводить в статье примеры его использования, в сети более чем достаточно информации на эту тему.

На этом все, спасибо за внимание.