Vander

CodebyTeam

- 16.01.2016

- 1 411

- 4 323

Приветствую, аудиторию форума. Сегодня продолжим разбираться с CTF VM, на этот раз мы взяли JIS-CTF: VulnUpload, она, как и прошлая Dina 1.0. не сложная, даже несколько проще.

Скачать вы ее можете

После того, как импортировали VM в эмулятор, как обычно netdiscover, чтобы найти уязвимую машину в сети.

192.168.0.107 – Адрес JIS VM. Чтобы не тратить время на nmap, я сразу запускаю nikto, т.к. там, скорее всего, есть web сервер.

Интерес представляют, для начала две директории:

Используя эти учетные данные, попадаем в форму загрузки файлов, переходим по адресу:

Теперь загрузим на сервер полезную нагрузку в виде php файла, созданную с помощью TheFatRat.

Подготовим Metasploit для получения обратного шелла:

Наш shell.php попадет в директорию uploaded_files, обратимся по этому адресу, чтобы «дернуть» скрипт и получить сессию.

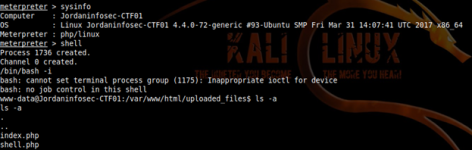

Собственно, результат:

Теперь перейдем в шелл и импортируем оболочку:

В директории /var/www/html есть файл с подсказкой hint.txt находим и открываем его:

К тому же получаем третий флаг. Чтобы найти пароль для пользователя technawi мы можем использовать следующую команду:

Вывод команды оказался продуктивен, открываем и получаем пароль и 4-ый флаг.

Подключаемся к CTF VM по ssh, используя полученные данные, и сразу можем стать root:

Пятый, он и последний флаг – находится все в той же директории, где мы находили подсказку, но прав на просмотр у нас тогда не было.

Переходим в /var/www/html и открываем файл flag.txt.

На этом, прохождение этой CTF можно считать законченным. Спасибо за внимание.

Скачать вы ее можете

Ссылка скрыта от гостей

.После того, как импортировали VM в эмулятор, как обычно netdiscover, чтобы найти уязвимую машину в сети.

Код:

netdiscover192.168.0.107 – Адрес JIS VM. Чтобы не тратить время на nmap, я сразу запускаю nikto, т.к. там, скорее всего, есть web сервер.

Код:

nikto –h 192.168.0.107Интерес представляют, для начала две директории:

- /flag

- /admin_area – в исходном коде этой страницы содержится пароль от главной панели входа. И второй флаг.

Используя эти учетные данные, попадаем в форму загрузки файлов, переходим по адресу:

Код:

192.168.0.107\login.phpТеперь загрузим на сервер полезную нагрузку в виде php файла, созданную с помощью TheFatRat.

Подготовим Metasploit для получения обратного шелла:

Наш shell.php попадет в директорию uploaded_files, обратимся по этому адресу, чтобы «дернуть» скрипт и получить сессию.

Собственно, результат:

Теперь перейдем в шелл и импортируем оболочку:

Код:

shell

/bin/bash –iВ директории /var/www/html есть файл с подсказкой hint.txt находим и открываем его:

К тому же получаем третий флаг. Чтобы найти пароль для пользователя technawi мы можем использовать следующую команду:

Код:

find / -user technawiВывод команды оказался продуктивен, открываем и получаем пароль и 4-ый флаг.

Подключаемся к CTF VM по ssh, используя полученные данные, и сразу можем стать root:

Код:

ssh technawi@192.168.0.107Пятый, он и последний флаг – находится все в той же директории, где мы находили подсказку, но прав на просмотр у нас тогда не было.

Переходим в /var/www/html и открываем файл flag.txt.

На этом, прохождение этой CTF можно считать законченным. Спасибо за внимание.