K

kamaz

привет!

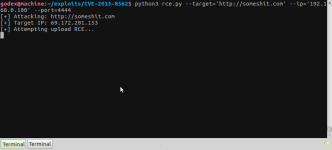

пробую эксплойт с све из заголовка,получаю такую ошибку

[+] Attacking: mytarget.com

Traceback (most recent call last):

File "rce.py", line 155, in <module>

main()

File "rce.py", line 151, in main

x.exploit_target(target, ip, port)

File "rce.py", line 111, in exploit_target

print("[+] Target IP: " + socket.gethostbyname(url.split('/')[2]))

IndexError: list index out of range

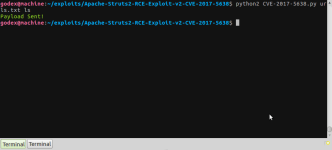

пробую второй с све-CVE-2017-5638

# python CVE-2017-5638.py

Traceback (most recent call last):

File "CVE-2017-5638.py", line 11, in <module>

strutz = open(sys.argv[1], "r").readlines()

IndexError: list index out of range

мог бы кто-то указать на мои ошибки

спасибо

пробую эксплойт с све из заголовка,получаю такую ошибку

[+] Attacking: mytarget.com

Traceback (most recent call last):

File "rce.py", line 155, in <module>

main()

File "rce.py", line 151, in main

x.exploit_target(target, ip, port)

File "rce.py", line 111, in exploit_target

print("[+] Target IP: " + socket.gethostbyname(url.split('/')[2]))

IndexError: list index out of range

пробую второй с све-CVE-2017-5638

# python CVE-2017-5638.py

Traceback (most recent call last):

File "CVE-2017-5638.py", line 11, in <module>

strutz = open(sys.argv[1], "r").readlines()

IndexError: list index out of range

мог бы кто-то указать на мои ошибки

спасибо