Добрый вечер Друзья,Уважаемые Форумчане,Дорогие Читатели.

Сегодня у меня появилось желание разобрать с вами один скрипт,

который будет работать в защите ваших хостов от DoS,MITM атак и от сканирования.

Автором утилиты является Maksym Zaitsev (Cryptolok),но с приветом из Франции.

У инструмента имеются некие ограничения.Например,автор сразу предупреждает о ситуации ,когда жёстко прописан mac-адрес.

И в таком случае MAC-spoofing работать не будет.

Также,не рекомендуется использовать для CISCO и других крупных серверов.

Других ограничений не имеется,и утилита может быть установлена на любом дистрибутиве Linux.

В число приоритетных задач входит сокрытие хоста в сети,чтобы его обнаружение было сведено к минимуму.

Особенно это касается протокола ARP,за счёт уязвимостей в котором,возможны проведения MITM-атак и утечки конфиденциальности.

Понимая,что невозможно всё предусмотреть,автор проработал над идеей отключения ответов на ARP и NDP-запросы

на рабочем сетевом интерфейсе для протоколов IPv4 и IPv6 соответственно.Кеш ARP и NDP удаляется.

И ,таким образом,если только хост сам не пожелает ответить другим в сети,они от него информацию получить не смогут.

Приводится схема о том,как это будет выглядеть:

A >>> I need MAC address of B >>> B

A <<< Here it is <<< B

A <<< I need MAC address of A <<< B

A >>> I'm not giving it >>> B

Помимо всего прочего,как вы догадались теперь,происходит автоматическая смена mac-адреса и имени хоста.

(Последнее меняется при наличии настройки интеренет-соединения от dhcp)

Автор ещё объясняет почему он это делает,но не рекомендует использовать в пентесте

метод поддельной точки подключения,советуя почитать

Ссылка скрыта от гостей

Ваш покорный слуга ознакомился с содержанием вышеприведённой страницы,интересно там рассказывается

о некоторых методах вычисления расстояния до точки доступа ,ни больше ни меньше ,где у хоста изменён mac-адрес.

Включая триангуляцию и конвертирование силы сигнала в метры,но мы сегодня не за этим.

Хост становится защищён от ARP, DNS, DHCP, ICMP, Port Stealing,что делает его устойчивым к сканерам (в том числе,Nmap и Arp-Scan)

При подключении к каким-либо хостам,последние забудут о вашем хосте,они вас не будут видеть,а вот вы будете видеть всех.

В этом и заключена изюминка рассматриваемого скрипта.

Установка:

Код:

# git clone https://github.com/cryptolok/GhostInTheNet.git

# cd GhostInTheNet/

# chmod +x GhostInTheNet.sh

# ./GhostInTheNet.sh on eth0 (здесь указывайте свой интерфейс)

# ./GhostInTheNet.sh off eth0 (завершение работы программы)Чего хотелось бы отметить особенно:

Не смотря на то,что в описании инструмента говорится о включении его в работу как при запущенном интерфейсе,

так и после отключения интерфейса,я рекомендую использовать второе.

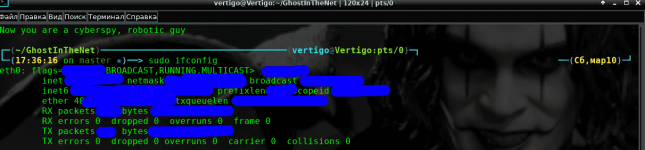

Потому что,запустив инструмент не отключив интерфейс,соединение было разорвано,mac ещё изменился

И затем восстановить соединение без перезагрузки системы сложно.

Наилучший выход-отключить интерфейc вместе с демоном:

Код:

# ifconfig eth0 down

# service network-manager stopИ после этого запустить GhostInTheNet .Тогда всё произойдёт гораздо мягче и если соединение не появится,то

достаточно будет набрать команду старта демона,при этом можно проверить,что параметры действительно изменены.

Они будут действовать до перезагрузки системы,или до остановки GhostInTheNet,но имейте в виду,что также возможен обрыв соединения.

Если сделать это грубо.

Вот,в принципе и всё на сегодня,благодарю всех за внимание,спасибо,что Вы с нами.Всего доброго и до новых встреч.

Последнее редактирование: