Приветствую Уважаемых Друзей и всех Жителей Форума.

Сегодня немного поговорим о популярных инструментах в Поднебесной.

Их объединяет способность нахождения директорий,субдоменов,скриптов,файлов xml,txt и т.д.

Первый инструмент,который рассмотрим- Oneforall, созданный Jing Ling.

Страница автора

Ссылка скрыта от гостей

И если говорить о поиске субдоменов-то это одна из самых важных его задач.

Как инструмент,он постоянно модернизируется и дополняется новыми модулями автором.

Опции можно видеть на скриншоте:

Установка:

Код:

# git clone https://github.com/shmilylty/OneForAll.git

# cd OneForAll/

# pip3 install -r requirements.txt

# cd oneforall/

# chmod +x oneforall.py

# python3 oneforall.py --help

# python3 oneforall.py --target example.com run -пример тестированияНапример,выйти через полученный файл robots.txt на карту сайта и скрипты.

Но если посмотреть на файл конфигурации,то он объёмный и требует заполнения множества ключей,с которыми я поленился заморачиваться.

Конфигурируются также порты и DNS-resolver.

От заполнения config.py и зависит результативность инструмента,и не будет алертов как в моём примере.

Результаты можно будет просмотреть в директории results.

Следующий инструмент называется Dirmap, его создал H4ckForJob

Он для поиска директорий и по задумке автора должен превзойти свои аналоги Dirsearch и DirBuster

Опции представлены на главном снимке.

А это он уже в работе:

Установка:

Код:

# git clone https://github.com/H4ckForJob/dirmap.git

# cd dirmap/

# chmod +x dirmap.py

# python3 -m pip install -r requirement.txt

# python3 dirmap.py --help -команда вывода опцийДля работы с одной целью:

Код:

# python3 dirmap.py -i https://example.com -lcf

Код:

# python3 dirmap.py -i 192.168.1.0/24 -lcf

Код:

# python3 dirmap.py -i 192.168.1.1-192.168.1.100 -lcf

Код:

# python3 dirmap.py -iF targets.txt -lcfПодробно о настройках можно посмотреть здесь

Словари для фаззинга находятся в директории data.

Результаты тестирования можно увидеть в директории output.

Но если они будут,то их видно и в терминале.

После чего можно изучать полученное.

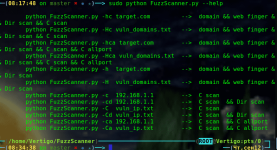

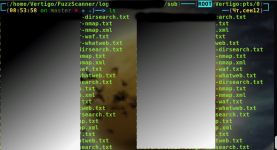

И ещё один интересный фаззер,который создал TideSec, называется FuzzScanner.

В него входит несколько других утилит,как Whatweb, wafw00f,работает и со сканером Nmap.

Установка:

Код:

# git clone https://github.com/TideSec/FuzzScanner.git

# cd FuzzScanner

# pip install -r requirements.txt

# chmod +x FuzzScanner.py

# python FuzzScanner.py --helpДобываемая информация, в данном случае,исчерпывающая и максимально-возможная.

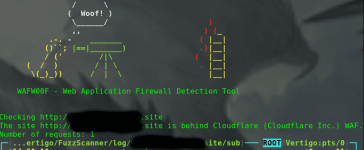

Домены,поддомены,наличие защиты и какой-всё проверяется.

О наличии защиты также будет показано в логах

Если повезёт,то получите ещё и описание,помимо портов,операционных систем.

Что касается портов,то инструмент по маске сканирует всю подсеть.

Если DNS-сервер настроен публичный, то FuzzScaner это покажет.

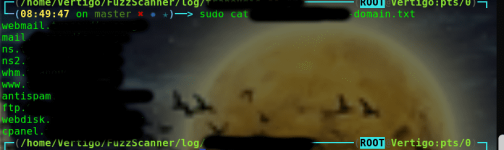

Поддомены,на которые стоит обратить внимание.

В директории log очень много файлов с результатами,изучать будет чего.

Неудобство данного инструмента в том,что много времени тратится на сканирование портов каждого возможного хоста в подсети.

И SYN-сканирование с Nmap также очень затратное по времени.

В принципе,на этом пока всё,благодарю всех за внимание и до новых встреч.