Спасибо за советы. Скажите где набрать большое количество компьютеров ну скажем 100000 сто тысяч зомби компиков?

Знаний сначало надо набрать. Если из ответов выше так и не пришло понимание что такое бот-нет и откуда берутся зомби, я ставлю под сомнение вообще всю операцию, уже без обидок. Логитка проста - зомби, это система, к которой имеется доступ с возможностью управлять ей, давать приказы, управлять, словно находишься за своей машиной. Как этого добиться? Только получив доступ к рычагам управления. Как это делается? Через уязвимость в системе - как последняя нашумевшая, либо через активацию полезной нагрузки или подбор логина пароля к устройству.

Варианты

1) Скан IP диапазона на предмет уязвимости в одном из сервисов, хоть это все тот же 445 порт и эксплоит от АНБ либо поиск по баннерам старого Вин ФТП сервера, на который есть эксплоит, позволяющий получиь доступ. При нахождении уязвимой системы дыры эксплутаруется, получаем контроль над системой, загружаем необходимый софт, через который будет идти взаимодействие, если это подразумевается ( например есть майнеры, которые не нуждаются в контроле, после установки они сами копают и отсылают все в общий котел )

2) Размещение на сайте под видом песен, картинок для взрослых, софта либо скрипта особенного или саму файл, после загрузки которого произойдет заражение системы с возможностью контроля над ней ( самый частый способ в наше время )

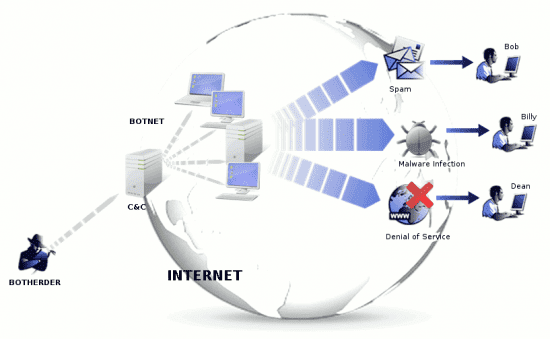

один из них выглдяит так

3) Через поиск устройств с простыми парами логин и пароль, с последующим подбором

задача проста - получить доступ к системе. Ты бы задумался, как руководить будешь ботнетом и на какой срок по УК РФ можешь залететь с таким набор знаний и мыслей.