Приветствую Уважаемых Форумчан,Друзей и Читателей.

Сегодня будет немного сумбурный обзор,на который потратил много времени.

Потребовалось снести свою лабораторию для освобождения мест.

И решил обновить дистрибутивы Kali и Parrot для VBox.

В результате,вы видите обзор на Kali Linux 2019.2

Parrot 4.6 проиграла на сей раз,даже был неприятно удивлён.

На обоих дистрах уже готовы пакеты git,на Parrot предустановлен сканер OpenVas и много ещё чего,что порадовало,пока..

Пока не увидел,как firefox насмерть вешает систему,которая виснет также намертво,как и другие инструменты.

Переустановил Libreoffice,Firefox и многое другое,в итоге сделал вывод,что лучше пока пользоваться предыдущей версией.

Это было так,к слову,коротка заметка.

А инструмент,о котором хотелось бы поговорить,называется Kn0ck.

Создал его Faruq (telnet22).

Не совсем обычный получился небольшой framework для Pentest.

Установка:

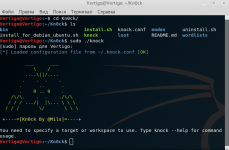

Код:

# git clone https://github.com/telnet22/Kn0ck.git

# cd Kn0ck/

# chmod +x install.sh

# ./install.sh

# chmod +x knock

# ./knock --help -команда запуска с выводом справки

Код:

chmod +x install_for_debian_ubuntu.sh

./install_for_debian_ubuntu.shApache Struts CVE-2018-11776 RCE exploit

Android Insecure ADB RCE auto exploit

Apache Tomcat CVE-2017-12617 RCE exploit

Oracle WebLogic WLS-WSAT Component Deserialisation RCE CVE-2017-10271 exploit

Drupal Drupalgedon2 RCE CVE-2018-7600

GPON Router RCE CVE-2018-10561

Apache Struts 2 RCE CVE-2017-5638

Apache Struts 2 RCE CVE-2017-9805

Apache Jakarta RCE CVE-2017-5638

Shellshock GNU Bash RCE CVE-2014-6271

HeartBleed OpenSSL Detection CVE-2014-0160

Default Apache Tomcat Creds CVE-2009-3843

MS Windows SMB RCE MS08-067

Webmin File Disclosure CVE-2006-3392

Anonymous FTP Access

PHPMyAdmin Backdoor RCE

PHPMyAdmin Auth Bypass

JBoss Java De-Serialization RCEs

Android Insecure ADB RCE auto exploit

Apache Tomcat CVE-2017-12617 RCE exploit

Oracle WebLogic WLS-WSAT Component Deserialisation RCE CVE-2017-10271 exploit

Drupal Drupalgedon2 RCE CVE-2018-7600

GPON Router RCE CVE-2018-10561

Apache Struts 2 RCE CVE-2017-5638

Apache Struts 2 RCE CVE-2017-9805

Apache Jakarta RCE CVE-2017-5638

Shellshock GNU Bash RCE CVE-2014-6271

HeartBleed OpenSSL Detection CVE-2014-0160

Default Apache Tomcat Creds CVE-2009-3843

MS Windows SMB RCE MS08-067

Webmin File Disclosure CVE-2006-3392

Anonymous FTP Access

PHPMyAdmin Backdoor RCE

PHPMyAdmin Auth Bypass

JBoss Java De-Serialization RCEs

Automatically collects basic recon

Automatically launches Google hacking queries against a target domain

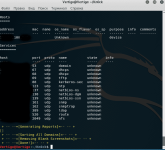

Automatically enumerates open ports via NMap port scanning

Automatically brute forces sub-domains, gathers DNS info and checks for zone transfers

Automatically checks for sub-domain hijacking

Automatically runs targeted NMap scripts against open ports

Automatically runs targeted Metasploit scan and exploit modules

Automatically scans all web applications for common vulnerabilities

Automatically brute forces ALL open services

Automatically test for anonymous FTP access

Automatically runs WPScan, Arachni and Nikto for all web services

Automatically enumerates NFS shares

Automatically test for anonymous LDAP access

Automatically enumerate SSL/TLS ciphers, protocols and vulnerabilities

Automatically enumerate SNMP community strings, services and users

Automatically list SMB users and shares, check for NULL sessions and exploit MS08-067

Automatically exploit vulnerable JBoss, Java RMI and Tomcat servers

Automatically tests for open X11 servers

Auto-pwn added for Metasploitable, ShellShock, MS08-067, Default Tomcat Creds

Performs high level enumeration of multiple hosts and subnets

Automatically integrates with Metasploit Pro, MSFConsole and Zenmap for reporting

Automatically gathers screenshots of all web sites

Create individual workspaces to store all scan output

Automatically launches Google hacking queries against a target domain

Automatically enumerates open ports via NMap port scanning

Automatically brute forces sub-domains, gathers DNS info and checks for zone transfers

Automatically checks for sub-domain hijacking

Automatically runs targeted NMap scripts against open ports

Automatically runs targeted Metasploit scan and exploit modules

Automatically scans all web applications for common vulnerabilities

Automatically brute forces ALL open services

Automatically test for anonymous FTP access

Automatically runs WPScan, Arachni and Nikto for all web services

Automatically enumerates NFS shares

Automatically test for anonymous LDAP access

Automatically enumerate SSL/TLS ciphers, protocols and vulnerabilities

Automatically enumerate SNMP community strings, services and users

Automatically list SMB users and shares, check for NULL sessions and exploit MS08-067

Automatically exploit vulnerable JBoss, Java RMI and Tomcat servers

Automatically tests for open X11 servers

Auto-pwn added for Metasploitable, ShellShock, MS08-067, Default Tomcat Creds

Performs high level enumeration of multiple hosts and subnets

Automatically integrates with Metasploit Pro, MSFConsole and Zenmap for reporting

Automatically gathers screenshots of all web sites

Create individual workspaces to store all scan output

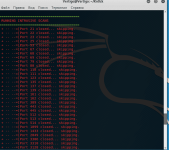

Инструмент конечно хорош сам по себе,совмещён с Nmap и Metasploit.

Затрудняюсь ответить,подойдёт ли он опытным пентестерам,но новичкам точно.

Он также может детектить наличие защиты у тестируемого ресурса.

В общем,никаких выдуманных легенд:некие русскоговорящие хлопцы арендовали сервер в США.

Организовали он-лайн магазин,кидают клиентов.

Но и защиту продумали неплохую.

Если вашей целью будет не такой сайт,то и результаты будут более впечатляющие.

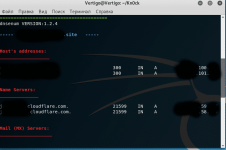

Здесь мы видим защиту от стороннего популярного сервиса.

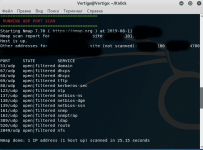

Здесь открытые порты и то,что используется порт 8080 прокси-сервера,на нём также может быть и Apach

Тут пропускные порты

Здесь защищённые данные,принадлежность сервера США,но с русской почтой))

Не дремлят,заметили активность и начали закрывать порты,в том числе и 80-й

Но здесь подключился Metasploit и успел просканировать цель.

Дальше ничего интересного,т.к. в мою задачу входило показать работу инструмента.

Надеюсь,кому-нибудь пригодится.

Благодарю за внимание и до новых встреч.

Последнее редактирование: